Les chercheurs de Symantec ont identifié un nouveau malware espionnage très avancé, surnommé Regin, utilisés dans des attaques contre de nombreux objectifs internationaux, allant de particuliers aux entreprises, et les gouvernements. Le degré de compétence technique affichée par Regin peut être rarement vu, selon les experts de Symantec. Leur recherche souligne que Regin peut être l'un des principaux «outils cyber espionnage utilisées par un État-nation."

Plate-forme de Regin, Modules, et outils

Regin est une plate-forme avec de nombreux modules, capable de prendre le contrôle à distance complet du réseau de la cible à tous les niveaux possibles. Plates-formes modulaires comme la flamme et le masque / Weevel ont été détectés avant, mais Regin utilise une technique de chargement à plusieurs étages qui rappelle la famille Duqu / Stuxnet, selon l'équipe de Symantec. En termes de fonctionnalité, conception de la plate-forme ou la flexibilité Regin est beaucoup plus complexe que Stuxnet et Flame.

Un des modules plus convaincants permet Regin pour surveiller GSM contrôleurs de station de base. Les experts de Kaspersky Lab avec signalent que, dans Avril 2008, les assaillants ont mis la main sur les identifiants de connexion administratives qui leur a permis de “manipuler” un réseau GSM dans un pays du Moyen-Orient. Les experts ne ont pas précisé exactement de quelle. Avoir un accès complet aux contrôleurs de base, les attaquants sont capables de rediriger les appels ou même arrêter l'intégralité du réseau mobile.

Regin comprend différents outils et utilise une méthode de communication très furtive pour contrôler les réseaux touchés. Il implique les organisations victimes communiquant via un réseau peer-to-peer.

Les machines compromises communiquer via HTTP et les connexions de réseau Windows. Cela permet aux auteurs derrière Regin à creuser profondément dans les réseaux ciblés, éviter les lacunes de l'air, et contrôler le trafic à l'extrémité C&C serveur afin de passer inaperçus.

Les fonctionnalités standard de Regin comprennent quelques caractéristiques de RAT, comme:

Les étapes de Regin

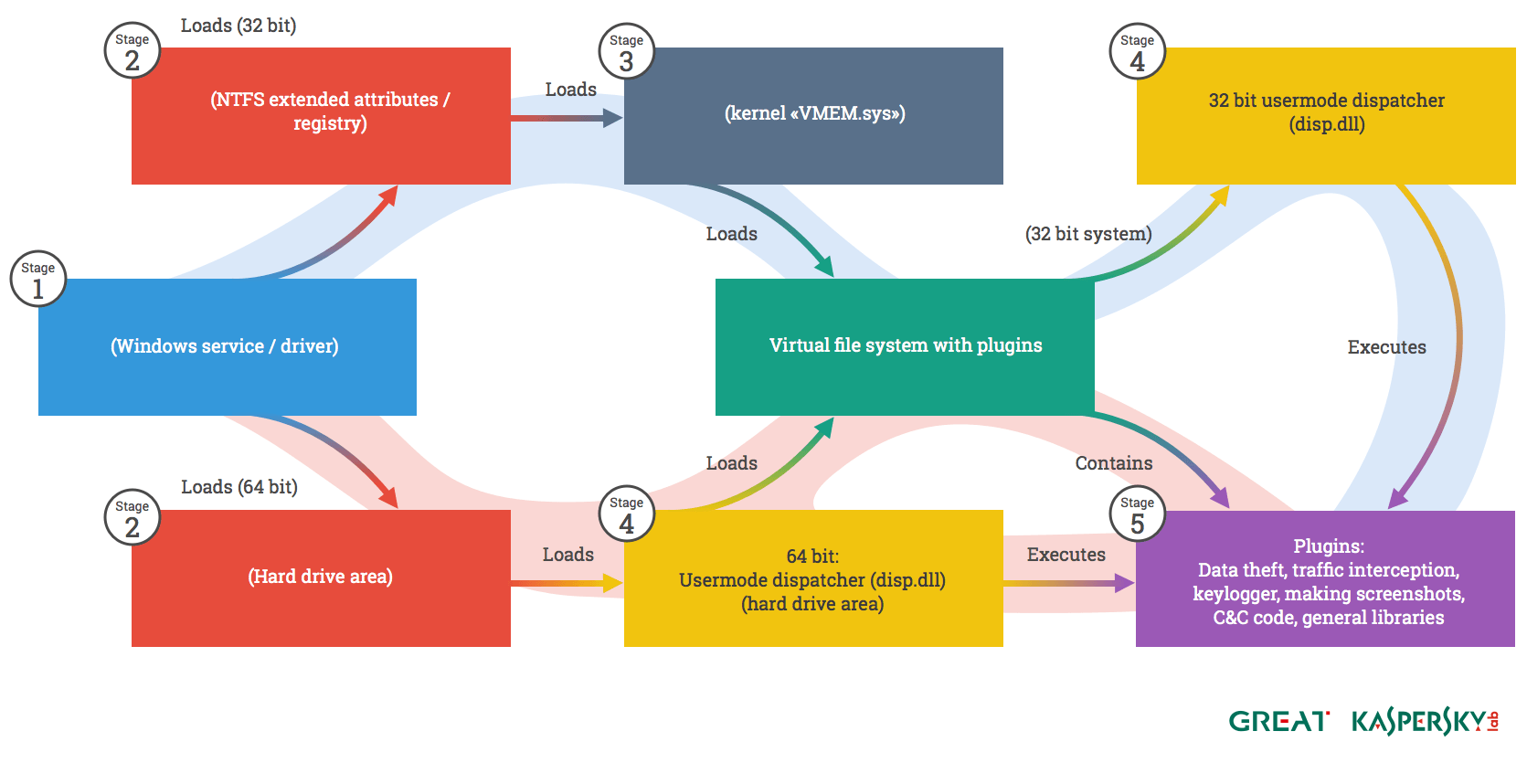

Regin est un malware plusieurs étapes et chaque étape, sauf pour le premier sont cachés et cryptés. Selon le rapport publié par Symantec “, les étapes initiales comprennent l'installation et la configuration des services internes de la menace. Les étapes ultérieures apporter principales charges utiles de Regin en jeu. Les étapes les plus intéressantes sont les exécutables et les fichiers de données stockés par étapes 4 et 5. L'étape initiale 1 conducteur est le code que bien visible sur l'ordinateur. Toutes les autres étapes sont stockées sous forme de données chiffrées blobs, dans un fichier ou dans une zone non-traditionnelle de stockage de fichiers comme le registre, attributs étendus ou secteurs premières à la fin du disque.”

Stage One – Ce est le seul fichier exécutable qui apparaît dans le système de la victime.

Deuxième étape - Cette étape a de nombreuses fins. Il peut supprimer l'infection du système compromis au cas où il devient de telles instructions en scène 3. Dans cette étape, un fichier de marqueur est créé qui permet à la machine infectée à identifier.

Troisième étape – Cette étape ne peut exister que sur les systèmes 32 bits. Sur les systèmes 64 bits le répartiteur est chargé directement, faire la troisième étape inutile.

Quatrième étape – Le Dispatcher. Ce est le cœur en mode utilisateur du cadre et probablement le seul module le plus compliqué dans l'ensemble de la plate-forme. Le répartiteur est responsable des tâches les plus complexes sur la plate-forme, comme les communications de base, le transport réseau sous-routines, fonctions de stockage, de fournir une API pour accéder aux systèmes de fichiers virtuels.

Kaspersky Lab fournit des informations détaillées sur chaque étape de leur document sur le malware Regin.

La méthode de distribution de Regin est pas encore clair

Les chercheurs ne sont pas encore en mesure de déterminer la façon dont l'ordinateur cible se initialement infecté par Regin. Jusqu'ici, pas de béton zero-day exploits ou d'autres méthodes ont été confirmés. Il est fort possible que les agresseurs utilisent une gamme de vecteurs d'attaque initiales. Regin a une douzaine minimum diverses options de exfiltration.

Les options plausibles sont un lien, un drive-by, ou un exécutable envoyé dans un email. Symantec experts soupçonnent que le compte-gouttes à l'étape 0 est sans doute jamais résidé sur la machine affectée.

Les cibles de Regin

Les chercheurs rapportent que Regin a été utilisé dans 10 pays. Les principales cibles semblent être la Russie et l'Arabie saoudite, mais des traces de l'infection ont été détectés en Inde, Irlande, Afghanistan, Mexique, Belgique, Iran, Pakistan et l'Autriche. D'abord, Regin a été utilisé dans des campagnes d'espionnage contre de nombreuses organisations de 2008 à 2011. Ensuite, il a été soudainement retirée, et une nouvelle version est apparue l'année dernière. Près de la moitié des infections Regin identifiés ont été cible les petites entreprises et les particuliers. Le but principal des attaques sur le secteur des télécommunications était évidemment d'accéder aux appels qui ont été acheminés par le biais de cette infrastructure.

Les victimes du malware Regin peuvent être affectés à ces catégories:

- Les personnes impliquées dans la recherche mathématique / cryptographique avancée

- Les institutions financières

- Les institutions de recherche

- Organes politiques multinationales

- Les opérateurs de télécommunications

- Les institutions gouvernementales

L'origine de Regin

Quant à l'origine du malware, chercheurs de F-Secure sont certains que Regin ne est pas créé en Russie ou en Chine. Étant donné les ressources nécessaires pour concevoir un tel malware, et le type d'opérations Regin supports, les experts estiment que les assaillants derrière lui probablement impliquent État-nation.