Il y a un nouveau botnet ciblant actuellement les serveurs Linux qui exécutent des applications de Webmin vulnérables. Le botnet a été appelé Roboto.

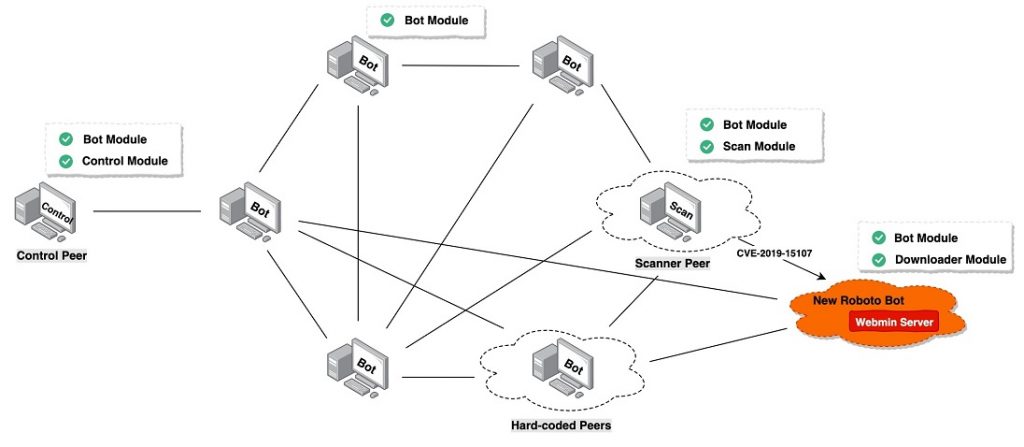

les chercheurs Netlab étaient capables de capturer les modules Downloader et Bot du botnet, et ils croient qu'il a également un module de balayage de vulnérabilité et un P2P (d'égal à égal) module de controle.

Roboto a d'abord été observée en été, et son apparence est associée à la vulnérabilité Webmin, connu sous le nom CVE-2019-15107. En août, il est devenu évident que Webmin, une application basée sur le Web pour les administrateurs système de systèmes basés sur Unix (Linux, FreeBSD, ou des serveurs OpenBSD), contient une porte dérobée qui pourrait permettre à des attaquants distants d'exécuter des commandes malveillantes avec les privilèges root. Un système compromis pourrait ensuite être utilisé pour naviguer de nouvelles attaques contre les systèmes gérés par Webmin.

Depuis CVE-2019-15107 est facile à exploiter et affecte un grand nombre de systèmes, les attaques basées sur elle a commencé peu de temps après la faille a été divulguée. Apparemment, l'une des premières attaques basées sur cette vulnérabilité a été réalisée par le botnet Roboto. Le botnet a ciblé les serveurs Webmin pour les trois derniers mois, qui n'est pas surprenant. les chercheurs en sécurité Netlab disent que le but des opérateurs du botnet a été l'expansion et la sophistication.

Botnet de Roboto Fonctionnalités

Netlab dit que les supports de réseaux de robots 7 fonctions principales, y compris la coquille arrière, auto-désinstallation, la collecte d'informations et des informations de réseau de processus bot, l'exécution des commandes du système, l'exécution de fichiers chiffrés spécifiés dans les URL, effectuer des attaques DDoS. Cependant, ce n'est pas tout. Le botnet utilise également Curve25519, Ed25519, THÉ, SHA256, HMAC-SHA256 et d'autres algorithmes «pour assurer l'intégrité et la sécurité de ses composants et réseau P2P, créer le script auto-démarrage Linux correspondant basé sur le système cible, et déguiser ses propres fichiers et les processus nom pour prendre le contrôle de la persistance."

Même si Roboto a une fonctionnalité DDoS, il n'est pas son objectif principal, et les chercheurs sont encore à déterminer vrai but du botnet.

En ce qui concerne le peer-to-peer (P2P) structure, il est rarement vu quelque chose dans ces botnets. Les seuls réseaux de zombies qui ont utilisé cette structure sont Hajime et Hide'n'Seek. Dans un premier temps découvert en Octobre 2016, Hajime utilisé des périphériques non sécurisés avec des ports Telnet ouverts et mots de passe par défaut, et partagé quelques similitudes avec Mirai. Cependant, la différence principale est que Mirai Hajime a été construit sur un réseau peer-to-peer, tandis que Mirai utilisé les adresses codées en dur pour le C&Serveur C.

La Hide'n'Seek botnet également utilisé un module de communication P2P sur mesure construit pour se propager. Le botnet périphériques IdO ciblés infectés par faible sécurité à l'aide d'un module d'infiltration très complexe. Il a comporté plusieurs techniques de protection de furtivité qui ont empêché les applications et services de sécurité de découvrir les infections de logiciels malveillants.

Il est à noter que les efforts pour abattre le botnet Hajime ont échoué, et certains disent qu'il est toujours actif, avec 40,000 appareils infectés par jour. En ce qui concerne Roboto, sa taille est encore à déterminer, mais les chercheurs estiment qu'il est pas plus grand que Hajime.