È stato ora scoperto che, anche dopo un anno di patch software crittografico libreria OpenSSL, modifica delle password, e altre misure di sicurezza applicate, il bug heartbleed rappresenta ancora una grande minaccia. Migliaia di dispositivi sono ancora inclini alla vulnerabilità.

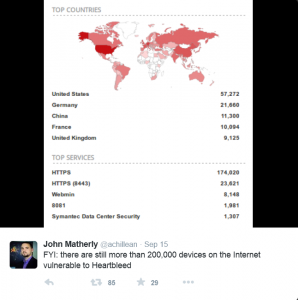

La scoperta è stata fatta con l'aiuto della IoT ("Internet delle cose") Shodan motore di ricerca. Un paio di giorni fa, fondatore di Shodan John Matherly fatto un posta Tweet con i risultati impressionanti di 200 dispositivi migliaia che sono ancora esposti alla vulnerabilità heartbleed.

Il post ha anche un'illustrazione mappa e informazioni più specifiche su dove si trovano la maggior parte dei dispositivi passivi. Più di un quarto di questi dispositivi sono nel territorio degli Stati Uniti, un po 'più di ventimila in Germania, e in tutto diecimila in Cina, Francia e Regno Unito.

In che modo Shodan Aiuto?

Il motore di ricerca fornisce anche informazioni più tecniche regionali e gli altri. Si raccoglie questo tipo di dati tra i dispositivi collegati a Internet, compreso tali quelle che altri motori di ricerca popolari di solito scartano. Più specificamente – tutto ciò che potrebbe essere collegato al Web, come ad esempio i server, interruttori, router, webcam, semafori, Gli impianti del monitor cuore, sensori (tutto sommato, il tutto con un indirizzo IP che può trasferire dati su una rete).

Le statistiche approfondite di Shodan dovrebbero essere in grado di aiutare gli amministratori di tutto il mondo per rintracciare quali sono i dispositivi vulnerabili, e farli fisso. Vari controlli di sicurezza, test del server HTTP e fare in modo che il dispositivo sia visibile per le reti esterne sono alcuni degli strumenti utili del motore di ricerca, che le aziende possono utilizzare. In quel modo, essi possono garantire in modo efficace hanno la protezione necessaria dal bug heartbleed.

Will Amministratori fanno le loro reti heartbleed-Free, Ora?

questa nuova, informazione pubblica può anche essere un trigger per gli attaccanti di indirizzare i dispositivi in questione. In un reportage ufficiale Venafi di qualche mese fa, è stato affermato che in Global 2000 aziende, da qualche parte circa tre quarti dei dispositivi che sono stati colpiti da heartbleed non sono state completamente “bonifica”. Il che significa che la maggior parte di queste società non hanno fatto del loro meglio per proteggere i propri dispositivi di rete da un tale grande minaccia, e fino a quando questo è fatto, ci può mai essere una fine alla vulnerabilità heartbleed.

Cosa ne pensi di questo? Nel caso in OpenSSL essere patchato ancora una volta? La gente dovrebbe fare uno sforzo maggiore per garantire i loro dispositivi sono heartbleed-libero questa volta? O entrambe le cose? Cosa faresti?