In 2016, ransomware è stato estremamente devastante per le imprese, e le statistiche lo dimostrano. Un nuovo rapporto Kaspersky Lab dimostra che gli attacchi ransomware sulle società triplicato da gennaio a settembre. Ciò significa che uno su cinque imprese ha risentito su scala globale.

Correlata: La maggior parte Ludicrous ransomware in 2016

Il rapporto rivela alcuni numeri impressionanti, come:

- 62 nuove famiglie ransomware sono state introdotte per il mondo online;

- I ricercatori hanno osservato una "11-piegare aumento del numero di modifiche ransomware: da parte di 2,900 nuove modifiche nel mese di gennaio / marzo, a 32,091 nel mese di luglio / Settembre";

- Gli attacchi contro le aziende anche triplicato tra gennaio e settembre;

- Uno su cinque piccole e medie imprese pagato il riscatto, ma mai restaurato i loro dati;

- Gli attacchi contro gli individui sono passati da ogni 20 secondi per ogni 10 secondi.

Gli alti tassi di successo di ransomware dimostrano solo che i criminali informatici non rinunciare a questa minaccia informatica in qualunque momento presto. Gli alti tassi di infezione e numeri sempre crescenti raffigurano anche che le contromisure non sono sufficienti a prevenire la minaccia. Ransomware continua ad evolversi e diventare più devastante, nonostante gli sforzi delle forze dell'ordine e ricercatori di sicurezza che lavorano su soluzioni di decrittazione libere.

Ciò nonostante, 2016 ha visto la prima attività anti-ransomware serio e ben coordinato: il progetto di No More Ransom, che ha riunito polizia, Europol, Intel sicurezza e delle forze di Kaspersky. La buona notizia è che 13 più organizzazioni hanno aderito all'iniziativa nel mese di ottobre. Anche se c'è molto altro da fare, la collaborazione ha portato alla liberazione di diversi strumenti di decrittazione on-line gratuiti che hanno aiutato migliaia di vittime in tutto il mondo per ripristinare i propri dati.

Principali tendenze in ransomware 2016

Ransomware sicuramente cresciuta in raffinatezza e la diversità, e quest'anno ha visto alcune novità:

cambiando tack se ha incontrato software finanziario, scritto in linguaggi di scripting, sfruttando nuovi percorsi di infezione, diventando sempre più mirati, e offrendo soluzioni chiavi in mano ransomware-as-a-service per quelli con minori competenze, risorse o tempo - tutto attraverso un ecosistema sotterraneo in crescita e sempre più efficiente.

Tuttavia, il risultato più sorprendente su ransomware di quest'anno riguarda il rapporto tra la vittima e l'aggressore:

La maggior parte ransomware vive di un rapporto improbabile di fiducia tra la vittima e il loro aggressore: che, volta ricevuto il pagamento, i file riscattati saranno restituiti. I criminali informatici hanno mostrato una parvenza sorprendente di professionalità nel compiere questa promessa.

In poche parole, 2016 incontrato tre delle famiglie ransomware più temuti - Cerber, Locky e CryptXXX, così come 44,287 nuove modifiche ransomware. Cerber e Locky sono stati liberati in natura in primavera. La distribuzione è basata principalmente su spam e exploit kit. CryptoWall, CTB-Locker e ombra hanno continuato ad affliggere gli individui e le aziende, troppo. Secondo i rapporti di sicurezza, Locky da solo è stato diffuso in 114 paesi.

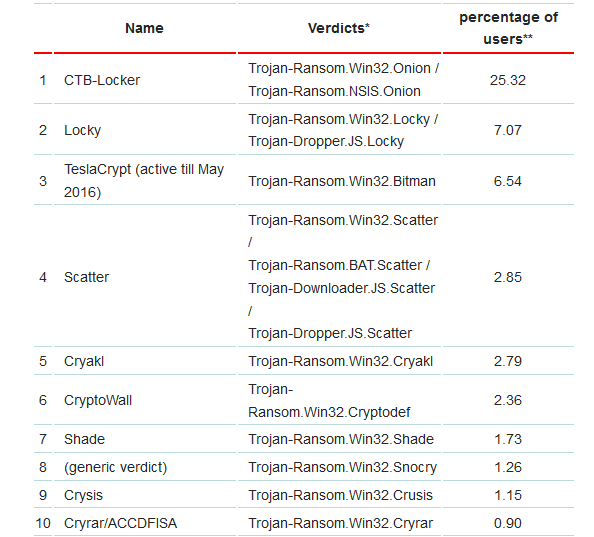

Ecco i primi 10 famiglie ransomware in 2016, secondo i ricercatori di Kaspersky:

Le statistiche di cui sopra si basano solo sulla rilevazione da prodotti Kaspersky Lab ricevuti dagli utenti dei prodotti. Gli utenti hanno acconsentito a fornire i propri dati. Ciò significa che questi numeri sarebbero molto diverso se combinati con le statistiche di altri vendor di sicurezza.

La sorpresa più grande di quest'anno è stata l'improvvisa scomparsa di TeslaCrypt, che è stata innescata dal rilascio della chiave di decrittazione maestro.

Per quanto riguarda il ransomware-as-a-service - si è rapidamente diffusa, con Encryptor RAAS essere una delle prime famiglie di offrire questo modello di business ad altri criminali.

Correlata: 2016 Trends in ransomware

Altri momenti importanti nell'evoluzione ransomware quest'anno includono:

- L'abuso del "educativo" Eda2 e Hidden ransomware strappo;

- crittografia disco come si vede nel Petya ransomware caso;

- Due-in-on infezione dove Ombra avrebbe scelto di abbandonare spyware invece di ransomware se il sistema della vittima apparteneva ai servizi finanziari.

- Una linea di casi copycat ransomware imitando Locky e Cerber.

Ransomware Protezione in 2016

E 'lo stesso di qualsiasi altro anno. La cosa più importante da fare per evitare di spendere irrazionalmente su ransomware è backup dei dati regolari.

Un ransomware o qualsiasi altro attacco di malware dovrebbero avere uno scopo educativo, se nient'altro. Un attacco di successo dovrebbe aumentare la paranoia degli utenti e dovrebbe anche rendere un po 'più attenti con le attività on-line di tutti i tipi. L'importanza del backup dei dati regolari e adeguata igiene dei dati è più grande che mai.

Quanto a aziende, ci sono altre attività da considerare oltre al backup dei dati:

- restrizioni GPO – un ottimo modo per limitare non solo ransomware, ma il malware di tutti i tipi. “GPO ha la capacità di fornire un controllo granulare su l'esecuzione di file su un endpoint, quindi l'aggiunta di regole che bloccano l'attività come i file eseguendo dalla directory 'Appdata' o anche disabilitando la possibilità per gli eseguibili per l'esecuzione di allegati.”

- patch software – Patching software comunemente sfruttata come Java, Flash, e Adobe sarà sicuramente prevenire molti malware e ransomware dai sistemi che infettano.

- restrizione dei diritti amministrativi – Ridurre i privilegi ridurrà notevolmente la superficie di attacco, Digital guardiano dice. Di più, un 2016 sondaggio ha dimostrato che gli utenti privilegiati sono il più rischioso in un'organizzazione.

Infine, software anti-malware, in combinazione con protezione anti-ransomware dovrebbe essere presente su qualsiasi sistema.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter