Questo articolo è circa una minaccia ransomware recente che ha colpito migliaia di Hewlett-Packard Enterprise Integrated Lights-Out 4 interfacce o HPE iLO 4 in breve. Queste interfacce forniscono accesso ai server HP Enterprise e il telecomando. La minaccia ransomware è la crittografia dei dischi rigidi dei server e quindi impegnativa Bitcoin come riscatto per ripristinare i file all'interno dei dischi. Un ricercatore di sicurezza che va sotto il manico Twitter @M_Shahpasandi è stato il primo a fare la scoperta dell'attacco.

Che cosa è Hewlett-Packard Enterprise iLO e interfaccia correlati?

iLO è un processore di gestione server remoto integrato sulle schede di sistema di server Hewlett-Packard Enterprise ProLiant e moduli di elaborazione Synergy. Il processore di gestione consente il monitoraggio e controllo di server da postazioni remote. gestione HPE iLO è un potente strumento che fornisce diversi modi per configurare, aggiornare, tenere sotto controllo, e server di riparazione in remoto.

Il web iLO gruppi interfaccia Attività simili per una facile navigazione e del flusso di lavoro. L'interfaccia è organizzata in una vista ad albero di navigazione. I rami di alto livello sono Informazioni, Federazione iLO, Remote Console, virtual media, Gestione energetica, Rete, Supporto remoto, e Amministrazione. In poche parole, queste interfacce forniscono l'accesso amministrativo a tutti i server che sono sotto il comando dell'interfaccia.

Maggiori informazioni sugli attacchi di targeting HPE iLO 4

Sembra che per ora le interfacce HPE iLO che sono stati colpiti dalla minaccia ransomware sono accessibile al pubblico. Oltre 5,000 iLO-4 sono stati trovati per essere esposto pubblicamente come statistiche Shodan mostrare.

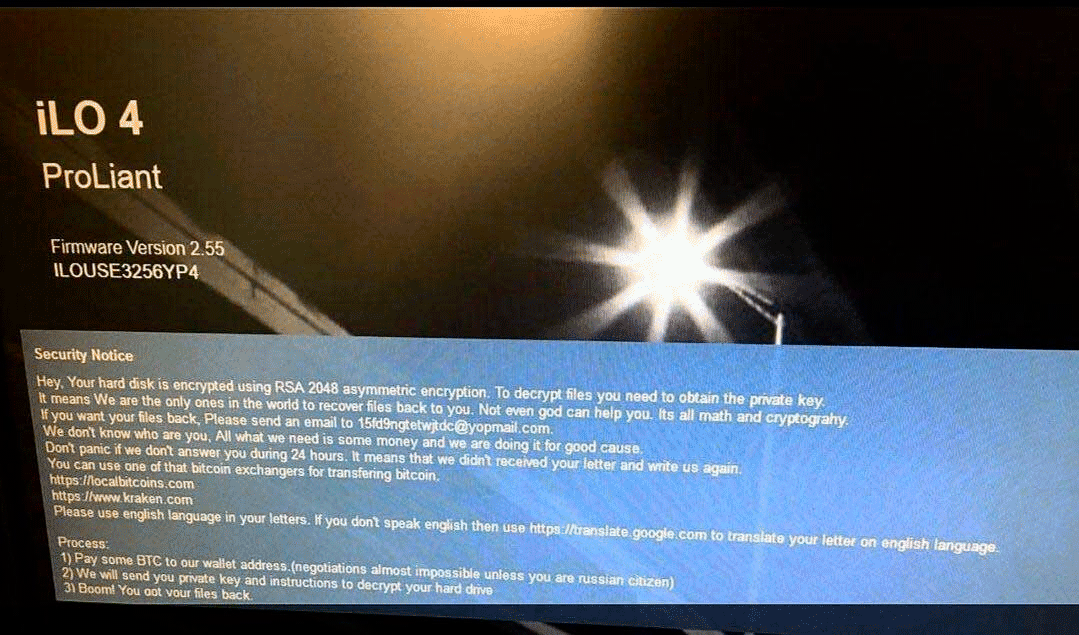

Se l'interfaccia HPE iLO viene colpito dal ransomware, il banner di protezione verrà modificato. Il banner alterato sicurezza Accesso aggiunto dagli attaccanti afferma quanto segue:

Avviso di sicurezza

Ciao. Il disco rigido viene crittografato utilizzando RSA 2048 crittografia asimmetrica. Per decifrare i file è necessario ottenere la chiave privata.

Significa Siamo gli unici al mondo per recuperare i file di nuovo voi. Neanche Dio può aiutare. E 'tutto la matematica e la crittografia .

Se volete che i vostri file indietro, Si prega di inviare una mail a 15fd9ngtetwjtdc@yopmail.com.

Non sappiamo chi sei, Tutto quello che ci serve è un po 'soldi e lo stiamo facendo per giusta causa.

Non ti preoccupare se noi non lo rispondiamo durante 24 orario. Vuol dire che non abbiamo ricevuto la vostra lettera e ci scriviamo ancora una volta.

È possibile utilizzo di tale scambiatori bitcoin per il trasferimento bitcoin.

https://localbitcoins.com

https://www.kraken.com

Si prega di utilizzare la lingua inglese nelle vostre lettere. Se non si parla inglese quindi utilizzare https://translate.google.com di tradurre la vostra lettera in lingua inglese.Processo:

1) Paga un po 'BTC al nostro indirizzo portafoglio.(negoziati a quasi impossibile a meno che non sei un cittadino russo)

2) Vi invieremo la chiave privata e le istruzioni per decifrare il disco rigido

3) Boom! Hai i tuoi file indietro.

Ecco un immagine raffigurante il banner di sicurezza condivisa da @M_Shahpasandi su Twitter:

Le vittime riferiscono che l'attacco cripta infatti o si asciuga i dischi rigidi che sono stati mirati. L'ordine cronologico di attacco è la seguente:

- Si accede alle Integrated Lights-Out di interfaccia

- L'accesso Banner di sicurezza è stata abilitata

- A ISO remoto è stato montato

- Script o programmi sono gestiti dalla ISO

- Il server viene riavviato

Si dice che gli aggressori utilizzati per ottenere l'accesso da una eseguendo il CVE-2013-4786 vulnerabilità, che permette un attacco di forza bruta non in linea per un hash della password di un utente iLO valido o tramite il CVE-2.017-12.542 vulnerabilità, che permette un bypass autenticazione, risolto aggiornando alla versione iLO 2.53.

Molti ricercatori di sicurezza che consigliano HPE ILO 4 o qualsiasi altro simile interfaccia di controllo remoto per i server non deve mai essere collegato alla rete Internet pubblica. VPN sicure dovrebbero essere utilizzati per l'accesso e si dovrebbe avere il firmware più recente installato, che è disponibile in ogni momento.