modi sempre più sofisticati ed innovativi sono in fase di sviluppo dai criminali informatici per assicurare che possano penetrare in sistemi. Qui ci sono diverse tecniche di offuscamento impiegate dagli hacker con modi per proteggersi da loro.

Offuscamento è ampiamente utilizzato da autori di malware di eludere gli scanner antivirus. E 'essenziale per analizzare come queste tecniche di offuscamento sono utilizzati in di malware. Con nuovi metodi e tecnologie in fase di sviluppo a livello esponenziale, esso diventa un problema per la sicurezza informatica evergreen ricercatore da esplorare.

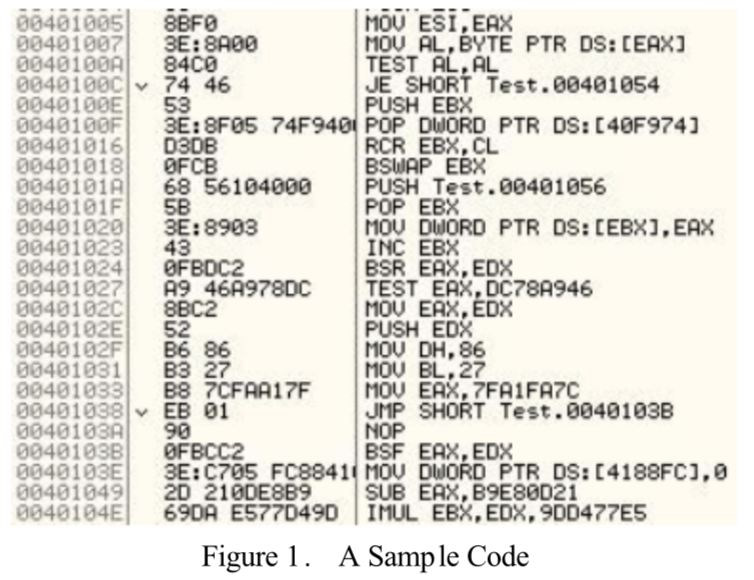

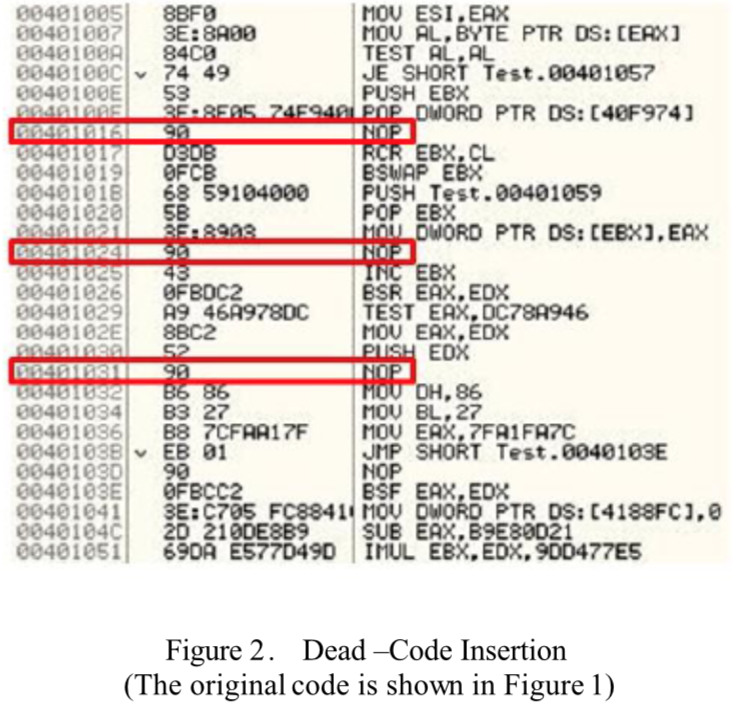

1. Dead-codice d'inserzione

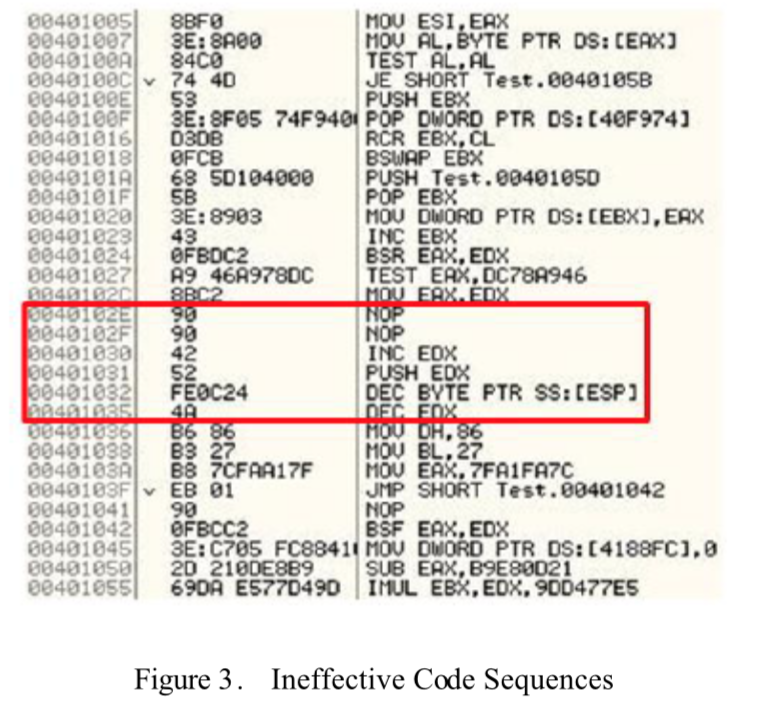

Si tratta di una semplice tecnica rudimentale che funziona con l'aggiunta di istruzioni inefficaci ad un programma per cambiare il suo aspetto, tuttavia, non alterando il suo comportamento. figura 1 e 2 visualizzare quanto sia facile per il pezzo originale di codice da offuscato con l'aggiunta di istruzioni NOP. Per combattere inserimenti dead-code, gli scanner antivirus signature base dovrebbero essere in grado di eliminare le istruzioni inefficaci prima dell'analisi. Così, il codice offuscando, cercando di garantire la sua sopravvivenza e rendendo più difficile la rilevazione, alcune sequenze di codice potrebbero presentarsi come mostrato in figura 3.

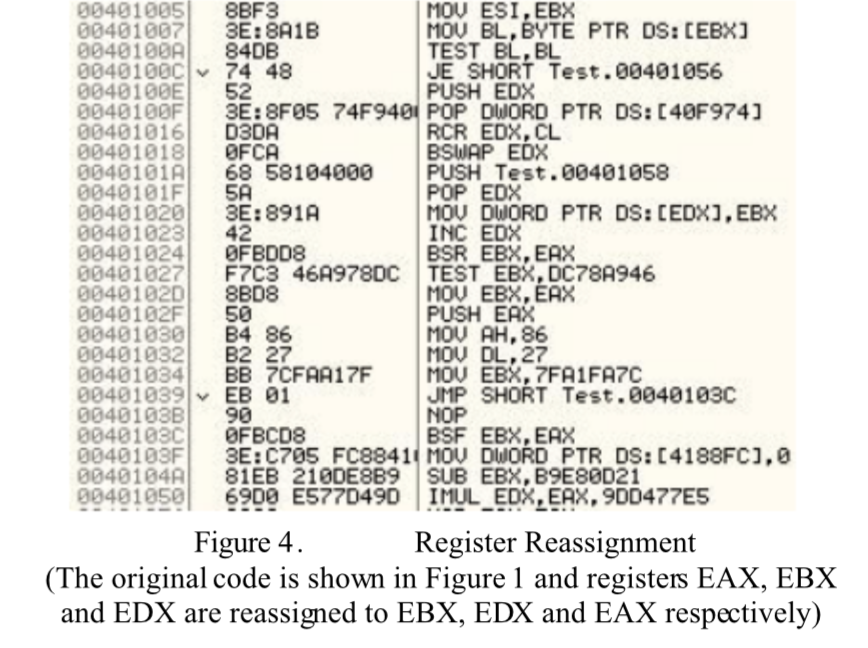

2. Registrati Riassegnazione

Register riassegnazione è una tecnica che commuta registri di generazione in generazione mentre nel frattempo mantiene il codice di programma senza alterare il comportamento. figura 4 illustra un esempio in cui il codice originale utilizzata nella Figura è evoluto attraverso la commutazione dei registri. (Impiegato dal virus Win95 / Regswap)

Si noti che la ricerca jolly può rendere questa tecnica offuscamento inutile.

3. Riordino subroutine

riordino subroutine è una tecnica di offuscamento che rende il pezzo originale di codice più difficile da individuare con programmi antivirus modificando l'ordine di subroutine del codice in modo randomizzato. E 'un modo molto intelligente di dire che questa tecnica può generare n! diverse varianti, dove n è il numero di subroutine, es, Win32 / fantasma aveva dieci subroutine, senso 10! = 3628800 diverse generazioni di codice.

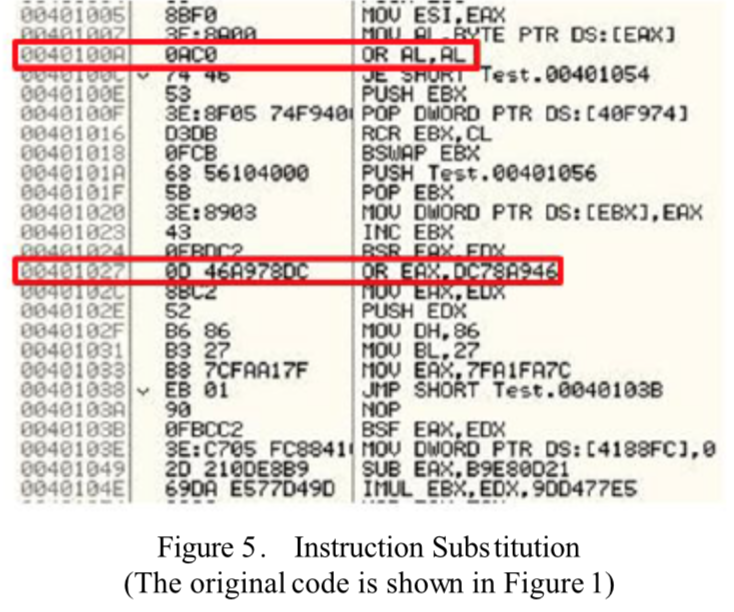

4. Le subroutine istruzione

Questo tipo di tecnica di offuscamento si assicura che il codice originale si evolve, sostituendo alcune istruzioni con altri equivalenti a quelli istruzioni originali. Per fare un esempio dalla figura 5, xor può essere sostituito con sub e MOV possono essere sostituiti con push / pop. Questa tecnica può cambiare il codice a una libreria di istruzioni simili.

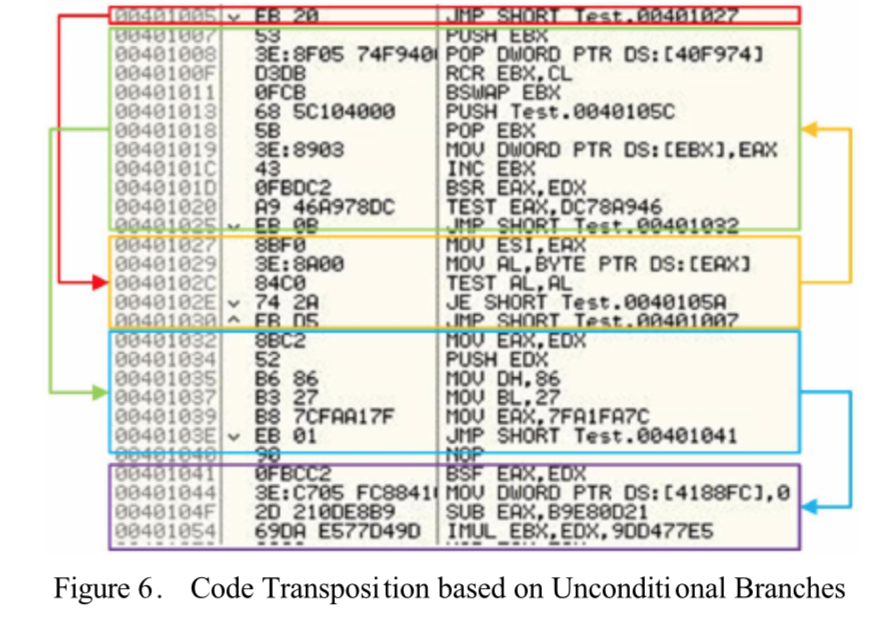

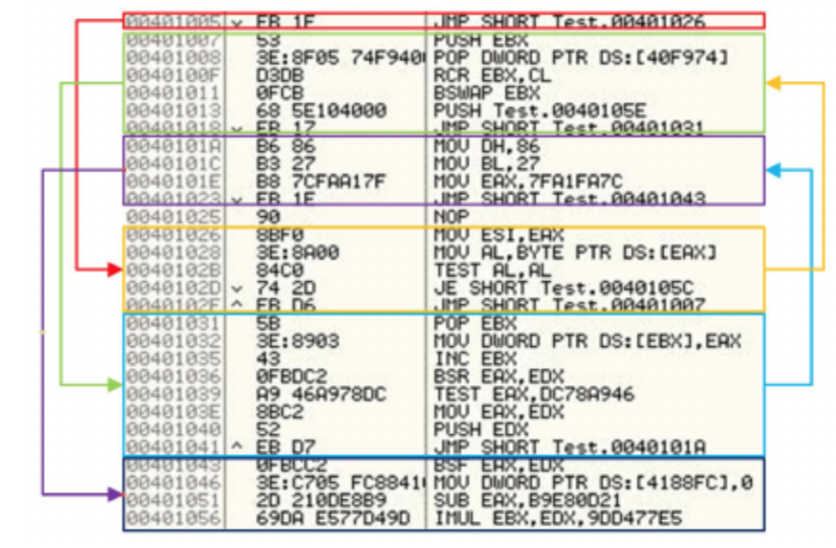

5. Transportation code

Codice trasposizione si avvale di un riordinamento di sequenze di istruzioni di un codice originale senza avere alcun impatto visibile sul comportamento del codice di. Essenzialmente, ci sono due metodi per implementare questa tecnica in azione.

Il primo metodo, esemplificato in figura 6, mescola in modo casuale le istruzioni, procedendo al recupero l'ordine di esecuzione originale inserendo i rami incondizionati o salti. Un modo per combattere questo tipo di offuscamento è quello di ripristinare il programma originale, eliminando i rami incondizionati o salti. In confronto, il secondo metodo crea nuove generazioni scegliendo e riordinando le istruzioni libere che non hanno alcun impatto sul l'un l'altro. E 'un problema sofisticato e complesso per trovare le istruzioni libere. Questo metodo è difficile da implementare, tuttavia, può anche rendere il costo di rilevamento ad alta. figura 7 illustra il secondo metodo.

6. Integrazione Codice

Integrazione Codice primo luogo è stato introdotto dal malware Win95 / Zmist noto anche come Zmist. Il malware Zmist si lega al codice del suo programma di destinazione. Per eseguire questa tecnica di offuscamento, Zmist deve in primo luogo decompilare il suo programma di destinazione in piccoli oggetti gestibili, e si introdurrà tra loro, procedendo al rimontaggio del codice integrato in una nuova generazione. Di gran lunga questo è una delle più sofisticate tecniche di offuscamento e può fare il rilevamento e il recupero molto difficile, e costoso.

Modi per proteggersi da malware avanzato Obfuscation

Molte delle tecniche offuscando di cui sopra sia comportare un cambio di codice malware per evitare il rilevamento basato sulla firma o utilizzando comportamenti che sono dannosi, seppur concludiamo così a ben vedere. offuscamento malware è una questione complessa in sicurezza informatica e anche se può essere in grado di cambiare come si rappresenta all'utente, essa non può comunque cambiare il suo comportamento malevolo, quindi molto del software antivirus e soluzioni di rilevamento avanzate basano il loro principio rilevamento di base su comportamenti sospetti. Il malware può anche processi gancio con note funzionalità di rete, al fine di contribuire a mascherare tutto il traffico dannoso.

Tali soluzioni svolgono il ruolo della vittima, con tutto il software normale che viene fornito con l'utente medio in un termine coniato come “sandbox”. Quando il sistema rileva un file sospetto che agisce, li esegue in questi chiuso di ambienti sandbox simulati per testare la loro credibilità. Tali sistemi possono dire con precisione se un file sospetto che entra nel sistema è dannoso per il monitoraggio di centinaia di comportamenti di malware noti tipici.

Questo non vuol dire che i criminali non sono a conoscenza di sandbox. Infatti, alcuni dei più recenti tattiche evasione funzionano esclusivamente con lo scopo di eludere sandbox. Queste tattiche includono sistemi sandbox impronte digitali - utilizzando tecniche che vanno dalla CPU controlli temporizzazione note voci di registro. Altre tecniche includono interazioni anche umane che significa andare alle lunghezze di controllare se il mouse è stato spostato di recente, quindi, verificare se il computer viene utilizzato da un essere umano o se è automatizzata.

Gli hacker possono sembrare il nemico passivo, ma distributori di malware hanno già creato le protezioni che sono in grado di rilevare alcuni sandbox. Ciò nonostante, ci sono state alcune soluzioni avanzate sviluppate che tenerne pienamente conto. Da qui, alcune soluzioni fanno uso di emulazione completa del codice di sistema e quindi creare ambienti sandbox in cui sono in grado di osservare tutte le istruzioni di un pezzo dannoso di software invia alla CPU o la memoria. Questo tipo di visibilità autorizza soluzioni di malware più avanzate nel rilevamento del malware offuscamento.

Per rimanere protetti contro le minacce malware che utilizzano tecniche di offuscamento avanzate, utilizzando una potente soluzione anti-malware è un must.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter

Hey si può suggerire uno strumento disponibile gratuitamente per questa ? Voglio creare scenari di test di malware – Sto cercando di utilizzare questi teqniques per creare file di test EICAR non rilevabili.

Ciao, non è esattamente una buona idea per suggerire tali strumenti, ma vorrei chiedere a l'hacking forum (russo, per esempio) per qualsiasi strumento che potrebbe funzionare per voi. Tali forum sono simili al seguente darkpro.ws.

E anche se si desidera qualcosa non rilevabile, è quasi impossibile, perché la maggior parte di zero-giorni sono spesso nelle banche dati delle aziende più anti-malware e anti-virus e se si vuole rimanere non rilevabile, si dovrà pagare per questo sul forum sotterranee.