CVE-2.019-14.287 è una nuova vulnerabilità scoperta in Sudo.

CVE-2.019-14.287 è una nuova vulnerabilità scoperta in Sudo.

Sudo è considerato uno dei programmi più importanti e ampiamente utilizzati per Unix- e basato su Linux i sistemi operativi che consente a un utente autorizzato di eseguire un comando come super utente o un altro utente, secondo la politica di sicurezza. Il programma è “spediti” come un comando di base su quasi tutti i sistemi Linux.

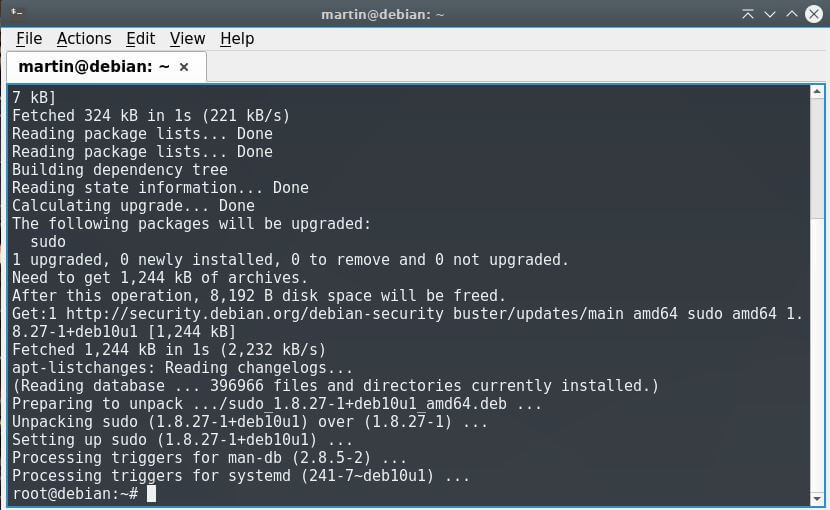

Nota: Screenshot da mio collega Martin, che già aggiornato la sua distro. Si dovrebbe fare lo stesso.

CVE-2.019-14.287

La vulnerabilità CVE-2.019-14.287 riguarda il modo Sudo implementa l'esecuzione di comandi con ID utente arbitrario. le versioni precedenti alla versione sudo 1.8.28 sono tutti colpiti. Secondo l'advisory ufficiale RedHat, se una voce sudoers viene scritta per consentire al malintenzionato di eseguire un comando come qualsiasi utente ad eccezione di root, questo difetto può essere utilizzato da un aggressore per bypassare tale restrizione.

È opportuno precisare che sfruttando il bug con successo richiede che l'utente disponga di privilegi Sudo che permettono loro di eseguire comandi con un ID utente arbitrario. Solitamente, questo significa che l'ingresso sudoers dell'utente ha il valore speciale ALL nel specificatore Runas. Se una voce sudoers è scritto in modo da consentire all'utente di eseguire un comando come qualsiasi utente ad eccezione di root, la vulnerabilità può essere utilizzato per evitare questa restrizione.

Che cosa significa questo?

Su quasi tutte le distribuzioni Linux, il valore ALL nella specifica RunAs nel file / etc / sudoers consente agli utenti in Admin o gruppi di sudo per eseguire comandi come qualsiasi utente valido. Perché separazione dei privilegi è un principio di sicurezza rudimentale in Linux, gli amministratori possono configurare un file sudoers per determinare il tipo di comandi utenti specificati possono eseguire. Anche nei casi in cui un utente è stato limitato per eseguire comandi come root, la falla potrebbe consentire all'utente di aggirare la comunità politica di sicurezza di dirottare il controllo del sistema.

Come ha spiegato dagli sviluppatori di Sudo, “questo può essere utilizzato da un utente con privilegi Sudo sufficienti per eseguire comandi come root anche se la specifica Runas non consente esplicitamente l'accesso di root finchè la parola ALL viene elencato per primo nella specifica Runas.”

La buona notizia è che il bug è stato risolto di sudo 1.8.28.

Lo sapevate?

Un altro grave vulnerabilità è stato portato alla luce in Sudo in 2017. CVE-2017-1000367 è stata una grave root di Linux bug scoperto da ricercatori di sicurezza Qualys. Il difetto risiede nel Sudo di “get_process_ttyname()” funzione per Linux e può consentire a un utente con privilegi sudo per eseguire comandi come root o elevare privilegi di radice.

Ciao ragazzi,

Il tool github.com/TH3xACE/SUDO_KILLER permette di rilevare il CVE-2019-14287 e propone anche come sfruttarlo. C'è anche una finestra mobile con differenti scenari sudo sfruttamento compreso il CVE-2.019-14.287. Basta eseguire il seguente comando per finestra mobile :

avvio del servizio finestra mobile

finestra mobile tirare th3xace / sudo_killer_demo

run finestra mobile –rm -è th3xace / sudo_killer_demo

cd SUDO_KILLER

./SUDO_KILLERv1.3.7.sh

Basta scorrere verso il basso e cercare CVE-2.019-14.287, vi dirà come sfruttare CVE-2.019-14.287.

Se si desidera verificare la presenza di altri CVEs, basta eseguire con l'argomento -c.

La +1 stella per favore se vi piace il progetto.