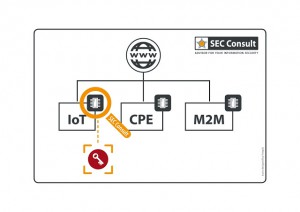

Una nuova ricerca sul 4000 Dispositivi da 70 diversi fornitori rivela il riutilizzo allarmante di chiavi private. La ricerca è stata condotta da Stefan Viehböck da SEC Consult. Il consulente di sicurezza di alto livello ha indagato i certificati HTTPS e le chiavi SSH di dispositivi embedded, come gateway Internet, modem, router, Telecamere IP, Telefoni VoIP. I risultati hanno mostrato che 580 chiavi crittografiche univoche venivano ri-condivisi da immagini del firmware, in particolare per le chiavi host SSH e HTTPS certificati X.509.

Una nuova ricerca sul 4000 Dispositivi da 70 diversi fornitori rivela il riutilizzo allarmante di chiavi private. La ricerca è stata condotta da Stefan Viehböck da SEC Consult. Il consulente di sicurezza di alto livello ha indagato i certificati HTTPS e le chiavi SSH di dispositivi embedded, come gateway Internet, modem, router, Telecamere IP, Telefoni VoIP. I risultati hanno mostrato che 580 chiavi crittografiche univoche venivano ri-condivisi da immagini del firmware, in particolare per le chiavi host SSH e HTTPS certificati X.509.

Il 'riciclo' di chiavi crittografiche è il cuore del problema

La SEC Consult team di ricerca utilizzato dispositivi servizi di scansione quali Scans.io e Censys.io passare attraverso molteplici dispositivi connessi a Internet. La prima scoperta sorprendente è stata che 5% degli ospiti HTTPS rilevati condividevano le stesse chiavi private rappresentata da circa 150 certificati server. Questi ultimi sono stati distribuiti in tutto il vacillamento 3.2 milioni di host.

Devi leggere:

9271 Vulnerabilità in Rivelato 1925 Firmware Images

Un'altra peculiare scoperta - lo stesso problema è stato trovato in chiavi SSH. 6% degli ospiti SSH condivisi chiavi private sotto forma di circa 80 Chiavi host SSH distribuite su quasi 1 milioni di host.

Di chi è la colpa per la situazione 'riciclaggio'?

Secondo i ricercatori, la colpa è posto da qualche parte tra il venditore e il prodotto stesso. Ci sono aziende catturati sulla scena del crimine ', o in altre parole, trovato di riutilizzare le chiavi di crittografia. Ecco la 'breve’ lista:

ADB, AMX, Actiontec, Adtran, Alcatel-Lucent, Alpha Networks, Aruba Networks, Aztech, Animale, Busch-Jaeger, CTC Union, Cisco, Chiaro, Comtrend, D-Link, Telekom tedesca, DrayTek, Edimax, General Electric (GIVE), Green Packet, Huawei, InfoMark, Innatech, Linksys, Motorola, Moxa, NETGEAR, NetComm Wireless, HANNO, Observa Telecom, Aperto Gear, Ritmo, Philips, Pirelli , Robustel, Sagemcom, Seagate, Seowon Intech, Sierra Wireless, Intelligente RG, TP-LINK, TRENDnet, Technicolor, Tenda, Totolink, unificare, UPVEL, Ubee Interactive, Ubiquiti Networks, Vodafone, Western Digital, ZTE, Zhone, ZyXEL.

Perché questo è il riutilizzo di chiavi crittografiche pericolosi?

In poche parole, attori maligni possono facilmente realizzare attacchi e attentati decrittografia passivi the-middle man-in-. Le cose possono ottenere abbastanza brutto a causa della diversità dei dispositivi embedded. L'attacco può avere luogo a livello autonomo sistema ISP o su qualsiasi dispositivo connesso a Internet nelle case della gente. Tale dispositivo può essere sfruttata per la sua porta SSH aperto.

Riferimenti

ScMagazine

SoftPedia

SecConsult