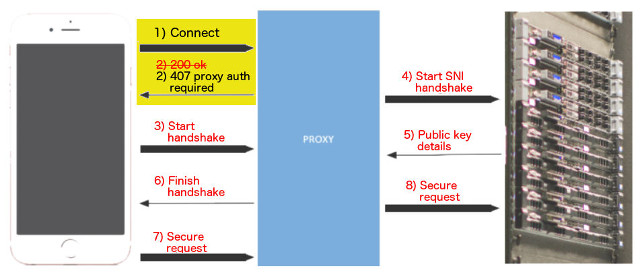

Una nuova vulnerabilità di sicurezza che può mettere una gamma di prodotti a rischio è stata appena divulgate da ricercatore di sicurezza Jerry Decime. Egli ha rivelato i dettagli scioccanti circa il difetto, soprannominata FalseCONNECT. Secondo l'analisi di Decime, la vulnerabilità può consentire a un Man-in-the-middle e intercettare il traffico HTTPS. Ciò sarebbe dovuto al difetti nella realizzazione di procedure di autenticazione del proxy in più prodotti. Più precisamente, un difetto esiste nel modo in cui le applicazioni specifiche rispondere alle richieste HTTP connettersi tramite HTTP / 1.0 407 risposte Autenticazione proxy richiesta.

Uno sguardo più in profondità le vulnerabilità FalseCONNECT

Poco detto:

Gli errori sono stati fatti nella realizzazione di autenticazione proxy. Questo, a sua volta, ha provocato numerose vulnerabilità con le implementazioni di “HTTP / 1.0 407 Autenticazione proxy richiesta” risposta alle richieste di connessione in una vasta gamma di sistemi operativi, Applicazioni, e browser per qualsiasi dispositivo configurato per utilizzare un proxy e anche alcuni che non erano con il supporto proxy automatico abilitato di default in Windows.

E 'importante notare che il difetto esiste solo in ambienti di rete. Questo è dove gli utenti si applicano le connessioni proxy. L'installazione è per lo più popolare nelle reti aziendali in cui sono costituite in atto firewall potenti. Se un utente malintenzionato ha accesso a una rete compromessa e potrebbe ascoltare il traffico di proxy, poteva anche facilmente fiutare per le richieste HTTP CONNECT inviate al proxy locale.

Una volta che una richiesta in tal senso è stato intercettato da un utente malintenzionato, si può rispondere ad essa al posto del vero server proxy. Poi, l'attaccante può emettere un 407 Autenticazione proxy richiesta di risposta in cui l'utente viene chiesta una password per accedere a un servizio di.

Perché è la vulnerabilità chiamato FalseCONNECT? I fornitori interessato

HTTP collegano le richieste sono in chiaro e un utente malintenzionato dovrebbe sapere quando il bersaglio vuole accedere account sensibili. Questo può accadere anche quando i servizi sono HTTPS.

Chi è affetto da FalseCONNECT?

Nelle parole del ricercatore:

Il peggiore di queste vulnerabilità [è] impatto di Apple, che fino al rilascio di iOS 9.3.3 aggiornamento manifesta come un fallimento completo di HTTPS fiducia in iOS, tutte le versioni da almeno iOS 5.1.1 per i componenti del sistema operativo di fiducia, Safari, Opera, e le applicazioni che utilizzano WebKit quando si utilizzano i proxy.

In aggiunta, il ricercatore ha scoperto che il software WebKit è più vulnerabile di altri.

Che cosa è WebKit?

WebKit è un componente software motore di layout per il rendering di pagine web nel browser web. Safar WebKit anche i poteri di Apple, e un fork del progetto viene utilizzato dai browser a base di cromo, come Google Chrome e Opera. US-CERT ha avvisato che “client basati su WebKit sono vulnerabili ai vettori supplementari a causa del fatto che il markup HTML e JavaScript sono resi dal cliente Document Object Model (SENTENZA) nell'ambito del dominio HTTPS originariamente richiesto.”

Mela, Microsoft, Oracle e Opera hanno già approvato i loro prodotti interessati dal difetto. Altri fornitori stanno ancora calcolando i rischi di FalseCONNECT e l'impatto che possono avere sulla loro prodotti. L'elenco include distribuzioni Linux, Cisco, HP, IBM, Google, Juniper, Nokia, Mozilla, LINFA, Sony, etc.

I fornitori possono testare per questa vulnerabilità tramite un proxy intercettazione come The Fiddler. Esso supporta le intercettazioni CONNECT. Un po 'di FiddlerScript dopo la funzione OnBeforeResponse è tutto ciò che è necessario, il ricercatore aggiunge.

Maggiori informazioni su questo grave difetto è accessibile Pagina dedicata di FalseConnect.