Criminalità informatica è un modo molto efficace di fare un sacco di soldi in fretta, perché comporta meno rischi ed è più gratificante. Viviamo in un'epoca in cui tutto è collocare in linea. Abbiamo una nuova valuta on-line, il bitcoin, abbiamo criptato metodi di pagamento online, e abbiamo sistemi di certificazione e firma. Ed ora, quando gli smartphone sono diventati portafogli, ci troviamo di fronte una nuova era di trasferimenti di fondi. Questo è tutto bello e dandy. Tuttavia, abbiamo bisogno di concentrarsi sul rovescio della medaglia che - criminalità informatica. Si sviluppa con la tecnologia ed è diventato molto diffuso.

Criminalità informatica è un modo molto efficace di fare un sacco di soldi in fretta, perché comporta meno rischi ed è più gratificante. Viviamo in un'epoca in cui tutto è collocare in linea. Abbiamo una nuova valuta on-line, il bitcoin, abbiamo criptato metodi di pagamento online, e abbiamo sistemi di certificazione e firma. Ed ora, quando gli smartphone sono diventati portafogli, ci troviamo di fronte una nuova era di trasferimenti di fondi. Questo è tutto bello e dandy. Tuttavia, abbiamo bisogno di concentrarsi sul rovescio della medaglia che - criminalità informatica. Si sviluppa con la tecnologia ed è diventato molto diffuso.

Cybercrime ci ha un costo di circa 400 miliardo di dollari finora, e questo è più che alcuni paesi valgono. In questo articolo, riveliamo a voi quali sono i progetti più redditizi per fare soldi online illegalmente.

Guadagnare una vita da Cybercrime

Quando si tratta di criminalità informatica, persone hanno investito un sacco di soldi negli ultimi due anni per proteggere se stessi e le loro attività. Tuttavia, se un cybercriminali trova un opportunità che immediatamente possono trarre vantaggio da esso e causare agli utenti un sacco di mal di testa. Ci sono molte strategie che i criminali informatici utilizzano, tutti loro estremamente utili. I criminali informatici scelgono metodi di distribuzione a seconda di ciò che la truffa o l'infezione è.

Ransomware

Questo è il modo più proficuo di utilizzare il malware per estorcere agli utenti del loro denaro. Abbiamo diviso come una tipica infezione ransomware lavora in più fasi:

Passo 1: Infettare l'utente. Questo può accadere molto probabilmente tramite gli attacchi di spam, attacchi di phishing, social malvertising dei media, drive-by download e altri metodi.

Passo 2: Scansione del computer infettato per file e documenti pertinenti e la crittografia utilizzando un algoritmo di crittografia sicura. La maggior parte dei virus ransomware utilizzano gli algoritmi di crittografia AES o RSA. L'AES è un po 'più debole, e il suo bit di crittografia più debilitati può essere decifrato in un tempo adatto per la vittima. L'algoritmo RSA, utilizzato dal Cryptowall varianti, è l'uno dei più forti algoritmi di crittografia che può durare da giorni a anni per decifrare se il computer sopravvive fino ad allora. Quindi, se questo algoritmo di crittografia dei file, le probabilità di voi che li decifrare sono molto scarse. Diversi ricercatori di sicurezza, tuttavia, sono riusciti a trovare nuovi modi di decifrare l'algoritmo RSA, utilizzando una tecnica unica - per ulteriori informazioni su tale, controllare questo rapporto.

Passo 3: Lasciando una nota taglia. Il passo finale che chiude un'infezione ransomware è la cancellazione dei suoi file di origine che hanno infettato il PC inizialmente, interrompere qualsiasi collegamento attivo e lasciando una richiesta di riscatto. Di solito la maggior parte dei virus ransomware lasciano note, dicendo qualcosa, come:

→I vostri file sono stati crittografati con una crittografia forte. Per ulteriori informazioni su come decrittografare i record, contattare questa e-mail: hackeremail@emailprovider.com

Ma i nuovi virus ransomware sono dotate di applicazioni con timer attivi che danno un termine alla vittima. Essi sostengono che, dopo che il tempo scade o la tassa raddoppia o sarà cancellato le chiavi di sblocco corrispondenti ai file crittografati. Questo, più le istruzioni per utilizzare le reti Tor-based sono il mix perfetto per irreperibile estorsione in linea.

Anche se gli attacchi ransomware sono molto devastanti, ci sono contromisure e modi per proteggere i dati da questi attacchi.

Pay-Per-Click Fraud

Questo tipo di regimi vario, ma una cosa in comune in loro è il fatto che il sito web fornito può vieni pagato in base a quanti click sono stati generati cliccando su un contenuto pubblicizzato. Ci sono un sacco di reti sospette che sviluppano una rete di siti web e applicazioni indesiderate adware per aumentare sia il loro traffico o il traffico dei loro clienti per soldi pure. Bundling per lo più li distribuisce. Bundling è la combinazione di queste applicazioni con i programmi di installazione del software libero che viene fornito da siti di terze parti. E 'fatto come parte di una campagna di marketing per generare profitto per il sito di terze parti.

Questo tipo di regimi vario, ma una cosa in comune in loro è il fatto che il sito web fornito può vieni pagato in base a quanti click sono stati generati cliccando su un contenuto pubblicizzato. Ci sono un sacco di reti sospette che sviluppano una rete di siti web e applicazioni indesiderate adware per aumentare sia il loro traffico o il traffico dei loro clienti per soldi pure. Bundling per lo più li distribuisce. Bundling è la combinazione di queste applicazioni con i programmi di installazione del software libero che viene fornito da siti di terze parti. E 'fatto come parte di una campagna di marketing per generare profitto per il sito di terze parti.

Ecco come un pay-per-clic su opere di frode:

Passo 1: Scaricare e installare il vostro media player preferito o qualsiasi altro freeware da un sito di terze parti, invece del suo sito ufficiale. Si può o non può caratterizzato da una fase di installazione, contenente opt-in scatole o ‘Accetto’ pulsanti. Tale può dire ‘Includere questo programma come un libero extra’ o qualcosa in similitudine.

Passo 2: Il programma adware può impiegare i cookie. I cookie sono piccoli file di testo che raccolgono informazioni diverse da parte dell'utente, per quanto riguarda le sue abitudini di navigazione, click on-line e così via. Questo si chiama pubblicità comportamentale e le finalità di indirizzare l'utente con messaggi pubblicitari sulla base di suoi interessi.

Passo 3: Pubblicità. Sì, la parte più fastidiosa di tutto. È dotato di annunci diversi, variando dalle parole del sito web evidenziati impercettibili ma efficaci che portano ai motori di ricerca falsi o siti di terze parti per i reindirizzamenti più intrusivi e pop-up che si possa immaginare.

A volte pay-per-click frode può anche essere indirettamente pericoloso per il PC dell'utente. Questo è dovuto al fatto che esso è di solito collegato con siti di terze parti che a volte possono contenere del malware. Essi o scaricarlo sul PC dell'utente o direttamente iniettare, usando un drive-by strategy scaricare. Più a che, tali programmi possono nascondersi dietro le politiche sulla privacy ombrosi che danno loro il permesso di raccogliere tutte le informazioni da parte degli utenti e condividerli per motivi di lavoro. Questo è il motivo per cui la miglior contromisura contro queste inserzioni è un programma anti-malware affidabile che aggiorna regolarmente la sua definizione e dispone di una difesa attiva contro le intrusioni.

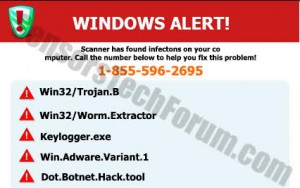

Software di falsificazione di Online Protection

Questo tipo di software di solito dispone di applicazioni antivirus canaglia che sono spesso di essere in bundle o scaricati da redirect. Ci sono alcuni casi di utenti che segnalano per essere reindirizzati a pagine web che visualizzano falsi allarmi virus o messaggi BSOD falsi richiede di scaricare il software.

Questo tipo di software di solito dispone di applicazioni antivirus canaglia che sono spesso di essere in bundle o scaricati da redirect. Ci sono alcuni casi di utenti che segnalano per essere reindirizzati a pagine web che visualizzano falsi allarmi virus o messaggi BSOD falsi richiede di scaricare il software.

falsi antivirus di solito possono non fare niente quando si tratta di rilevamento e la rimozione dei virus. Anzi, rallentano il computer verso il basso, possono visualizzare pubblicità e reindirizzamenti. Ma lo scopo principale di queste applicazioni è quello di ottenere l'utente ad acquistare le loro versioni complete. Questo è solitamente fatto prendendo una scansione del computer e la visualizzazione di falsi rilevamenti delle minacce che possono essere rimossi solo con l'acquisto della versione completa. Più, essi possono modificare diverse impostazioni utente che impediscono loro di essere eliminati in modo tipico.

Come contromisura contro quelle applicazioni, è consigliabile che gli utenti stessi informano regolarmente sulle ultime minacce di questo tipo o di scaricare un programma vero e proprio avanzata anti-malware che rimuoverà ogni traccia di tale software spamming indesiderato.

Rubare informazioni di accesso

Credenziali furto e la distribuzione di profitti ha sollevato preoccupazioni ultimamente, e molte reti sociali hanno riferito che esse individuino i conti hacked molto regolarmente. Furto di informazioni può essere fatto tramite due modi principali:

Credenziali furto e la distribuzione di profitti ha sollevato preoccupazioni ultimamente, e molte reti sociali hanno riferito che esse individuino i conti hacked molto regolarmente. Furto di informazioni può essere fatto tramite due modi principali:

- Malware sul computer che raccoglie automaticamente.

- sito web falso o barra degli strumenti che spinge gli account di accesso di phishing o cookie che raccolgono tutte le informazioni inserite dall'utente.

- Email di phishing che imitano un vero e proprio sito web o servizio, al fine di ottenere l'utente a fidarsi di loro e di ingresso i suoi dati in un sito di phishing falso, simile a quella reale.

E 'fondamentale prestare attenzione quando si tratta di le informazioni di accesso. Si consiglia vivamente di non effettuare il login utilizzando un servizio di terze parti di origine sconosciuta o di un programma personalizzato dal momento che può rubare le credenziali. Anche, cercare sempre il ”HTTPs://” Indicatore all'inizio dell'indirizzo della pagina si accede in. Questa è una chiara indicazione che la pagina web utilizza una crittografia ed è protetto. Assicurati anche controllare la legittimità del collegamento web.

Social Media Spam

Questo tipo di attacchi spam scarico un sacco di fondi da parte degli utenti dei social network. Le società di sicurezza riferiscono che i cyber-criminali utilizzano bot che distribuiscono i messaggi di spam automatici che di solito contengono link malevoli che possono portare a vari luoghi. Una di queste truffe è uno spam di Facebook, con piccoli umanoidi. Alcune di queste truffe può chiedere all'utente di dare loro il permesso postale, e questo è un altro modo di utenti spamming. E quel che è peggio è che la maggior parte degli utenti tendono ad aprire ciò che i loro amici online pubblicano in quanto credono che sia ok per vedere.

Questo tipo di attacchi spam scarico un sacco di fondi da parte degli utenti dei social network. Le società di sicurezza riferiscono che i cyber-criminali utilizzano bot che distribuiscono i messaggi di spam automatici che di solito contengono link malevoli che possono portare a vari luoghi. Una di queste truffe è uno spam di Facebook, con piccoli umanoidi. Alcune di queste truffe può chiedere all'utente di dare loro il permesso postale, e questo è un altro modo di utenti spamming. E quel che è peggio è che la maggior parte degli utenti tendono ad aprire ciò che i loro amici online pubblicano in quanto credono che sia ok per vedere.

Un buon modo per proteggersi dai media lo spam sociale è quello di osservare i messaggi automatici e sempre controllare i weblinks di legittimità, utilizzando siti come www.virustotal.com, per esempio. Un altro sintomo chiave di tali siti web è collegato con osservando ciò che un sito di reindirizzamento può richiedere da voi. Nel caso in cui ha bisogno di permessi speciali, richiede il download di un plugin o qualsiasi altro software o richiede un login con le proprie credenziali, Non si dovrebbe fiducia di questi siti e dovrebbe immediatamente lasciare, e ne riferisce.

Malware Banking

C'è stato un recente boom del malware bancario dal momento che è la nuova forma di rapina in banca. Ci sono stati casi di hacker rubare fino a 1 miliardo di dollari che usano il malware. Simile a ransomware, esso include cavalli di Troia. Tuttavia, questi tipi di Trojan sono più sofisticati, e questi attacchi sono molto più organizzati di quanto le infezioni regolari. L'obiettivo rimane lo stesso, tuttavia - l'ottenimento di informazioni finanziarie dell'utente.

C'è stato un recente boom del malware bancario dal momento che è la nuova forma di rapina in banca. Ci sono stati casi di hacker rubare fino a 1 miliardo di dollari che usano il malware. Simile a ransomware, esso include cavalli di Troia. Tuttavia, questi tipi di Trojan sono più sofisticati, e questi attacchi sono molto più organizzati di quanto le infezioni regolari. L'obiettivo rimane lo stesso, tuttavia - l'ottenimento di informazioni finanziarie dell'utente.

Molti di questi attacchi sono evoluti per gli smartphone dal momento che la nuova tecnologia permette di banking online da tasca. Più, così la gente può pagare con gli smartphone al giorno d'oggi, e tutti gli attaccanti hanno bisogno di avere il controllo dei loro fondi è il nome utente e la password della vittima.

Le autorità continuano a migliorare la protezione, investendo milioni in sicurezza online. Essi impiegano certificati fortemente crittografati, firewall, protocolli di prevenzione login simultanei e di altre trappole per la cattura di eventuali tentativi di furto. Ma anche se è sofisticato e rischioso, questo tipo di furto di denaro è molto gratificante.

Truffe SMS automatici

Un metodo unico che attaccanti utilizzo è scamming base SMS. Quello che fanno è che possono raccogliere il tuo numero di telefono cellulare tramite un'applicazione gratuita sul vostro smartphone o un sito online in cui si chiede il vostro per accedervi. Una volta fatto questo, i criminali informatici possono registrarsi voi per un servizio SMS piuttosto costoso. Ci sono stati casi in cui i criminali informatici utilizzano il malware smartphone per inviare messaggi a tale servizio che possono fare pagare i fondi degli utenti. Alcuni criminali informatici caricano più utenti contemporaneamente con poche risorse ma per periodi di tempo più lunghi. Enormi profitti possono essere generati in modo continuo utilizzando tali attacchi su larga scala per brevi periodi di tempo.

Un buon modo per proteggersi è quello di non condividere i tuoi numeri e osservare sempre quali autorizzazioni aps liberi richiedono da voi. Anche, si tratta di una buona strategia per scaricare un programma anti-malware sul proprio smartphone come pure.

Schemi di vendita del prodotto

Questi tipi di siti web sono molto elevate sia in termini numerici e metodi di lavoro. La situazione più tipico è quando un cyber-criminale set di un sito web che dispone di prodotti reali o inesistenti e usa adware o campagne di malware su larga scala. Questo viene fatto con lo scopo di indirizzare il traffico verso il suo sito internet Questo tipo di schema è strettamente legato ai sistemi di pay-per-click in quanto entrambi utilizzano un software simile a raggiungere i loro obiettivi.

Per quanto riguarda i siti web di vendita, i criminali informatici utilizzati per implementare una strategia, che va sotto il nome di drop-shipping. Questa è una strategia molto intelligente in quanto il venditore del prodotto non ha alcun coinvolgimento effettivo nel prodotto lui o lei sta vendendo. Per esempio, si desidera acquistare uno smartphone. Dopo aver inviato i fondi cyber-scammer, egli può utilizzare una minore quantità di coloro che per comprare lo stesso prodotto da un sito di shopping, come eBay, per esempio e inviarlo direttamente all'indirizzo che hai fornito. Dopo di che, il cyber criminale vuole solo i fondi rimanenti per lui, chiudendo l'affare.

La lezione morale da questo tipo di sistemi è sempre quello di eseguire la ricerca prima di effettuare trasferimenti online per siti di terze parti.

Conclusione

Insieme con la tecnologia nelle nostre vite, crimine è drammaticamente cambiato pure. Criminali utilizzano un diverso tipo di minacce secondo i loro mezzi di estremità. Ciò significa anche che esistono diversi criminali, basata sul software che forniscono. Secondo rapporto di sicurezza di Sophos, i criminali informatici ei loro metodi sono in continua evoluzione, e dovremmo concentrarci sulla protezione contro di loro. E non sto parlando di sicurezza nei mezzi di quanto avete intenzione di investire. No, è più circa l'utente e le sue abitudini di navigazione. Perché se un utente è cauto e tiene aggiornati con le ultime minacce e mezzi di protezione. E si dovrebbe sempre tenere una protezione anti-malware vicina, perché aumenterà le possibilità di rilevare in modo significativo le minacce future.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter

- Windows

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Interrompi i popup push

Come rimuovere da Windows.

Passo 1: Scansione per utensili con SpyHunter Anti-Malware

Passo 2: Avvia il PC in modalità provvisoria

Passo 3: Disinstallare e relativo software da Windows

Passaggi di disinstallazione per Windows 11

Passaggi di disinstallazione per Windows 10 e versioni precedenti

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Passo 4: Pulisci tutti i registri, Creato da sul tuo PC.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Guida alla rimozione dei video per (Windows).

Sbarazzarsi di Mac OS X..

Passo 1: Disinstallare e rimuovere i file e gli oggetti correlati

Il Mac ti mostrerà un elenco di elementi che si avvia automaticamente quando si accede. Cercare eventuali applicazioni sospette identici o simili a . Controllare l'applicazione che si desidera interrompere l'esecuzione automatica e quindi selezionare sul Meno ("-") icona per nasconderlo.

- Vai a mirino.

- Nella barra di ricerca digitare il nome della app che si desidera rimuovere.

- Al di sopra della barra di ricerca cambiare i due menu a tendina per "File di sistema" e "Sono inclusi" in modo che è possibile vedere tutti i file associati con l'applicazione che si desidera rimuovere. Tenete a mente che alcuni dei file non possono essere correlati al app in modo da essere molto attenti che i file si elimina.

- Se tutti i file sono correlati, tenere il ⌘ + A per selezionare loro e poi li di auto "Trash".

Nel caso in cui non è possibile rimuovere via Passo 1 sopra:

Nel caso in cui non è possibile trovare i file dei virus e gli oggetti nelle applicazioni o altri luoghi che abbiamo sopra riportati, si può cercare manualmente per loro nelle Biblioteche del Mac. Ma prima di fare questo, si prega di leggere il disclaimer qui sotto:

Puoi ripetere la stessa procedura con il seguente altro Biblioteca directory:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Mancia: ~ è lì apposta, perché porta a più LaunchAgents.

Passo 2: Cerca e rimuovi file dal tuo Mac

Quando si trovano ad affrontare problemi sul vostro Mac come un risultato di script e programmi come indesiderati , il modo consigliato di eliminare la minaccia è quello di utilizzare un programma anti-malware. SpyHunter per Mac offre funzionalità di sicurezza avanzate insieme ad altri moduli che miglioreranno la sicurezza del tuo Mac e la proteggeranno in futuro.

Guida alla rimozione dei video per (Mac)

Rimuovi da Google Chrome.

Passo 1: Avvia Google Chrome e apri il menu a discesa

Passo 2: Spostare il cursore sopra "Strumenti" e poi dal menu esteso scegliere "Estensioni"

Passo 3: Dal aperto "Estensioni" menu di individuare l'estensione indesiderata e fare clic sul suo "Rimuovere" pulsante.

Passo 4: Dopo l'estensione viene rimossa, riavviare Google Chrome chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Cancella da Mozilla Firefox.

Passo 1: Avviare Mozilla Firefox. Aprire la finestra del menu:

Passo 2: Selezionare il "Componenti aggiuntivi" icona dal menu.

Passo 3: Selezionare l'estensione indesiderata e fare clic su "Rimuovere"

Passo 4: Dopo l'estensione viene rimossa, riavviare Mozilla Firefox chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Disinstallare da Microsoft Edge.

Passo 1: Avviare il browser Edge.

Passo 2: Apri il menu a tendina facendo clic sull'icona nell'angolo in alto a destra.

Passo 3: Dal menu a discesa selezionare "Estensioni".

Passo 4: Scegli l'estensione dannosa sospetta che desideri rimuovere, quindi fai clic sull'icona a forma di ingranaggio.

Passo 5: Rimuovere l'estensione dannosa scorrendo verso il basso e quindi facendo clic su Disinstalla.

Rimuovi da Safari

Passo 1: Avvia l'app Safari.

Passo 2: Dopo avere posizionato il cursore del mouse nella parte superiore dello schermo, fai clic sul testo di Safari per aprire il suo menu a discesa.

Passo 3: Dal menu, clicca su "Preferenze".

Passo 4: Dopo di che, seleziona la scheda "Estensioni".

Passo 5: Fare clic una volta sulla estensione che si desidera rimuovere.

Passo 6: Fare clic su "Disinstalla".

Una finestra pop-up che chiede conferma per disinstallare l'estensione. Selezionare 'Uninstall' di nuovo, e saranno rimossi.

Elimina da Internet Explorer.

Passo 1: Avviare Internet Explorer.

Passo 2: Fare clic sull'icona a forma di ingranaggio denominata "Strumenti" per aprire il menu a discesa e selezionare "Gestisci componenti aggiuntivi"

Passo 3: Nella finestra "Gestisci componenti aggiuntivi".

Passo 4: Seleziona l'estensione che desideri rimuovere, quindi fai clic su "Disabilita". Una finestra pop-up apparirà per informarvi che si sta per disattivare l'estensione selezionata, e alcuni altri componenti aggiuntivi potrebbero essere disattivate pure. Lasciare tutte le caselle selezionate, e fai clic su "Disabilita".

Passo 5: Dopo l'estensione indesiderato è stato rimosso, riavvia Internet Explorer chiudendolo dal pulsante rosso "X" situato nell'angolo in alto a destra e riavvialo.

Rimuovi le notifiche push dai tuoi browser

Disattiva le notifiche push da Google Chrome

Per disabilitare eventuali notifiche push dal browser Google Chrome, si prega di seguire i passi di seguito:

Passo 1: Vai a Impostazioni in Chrome.

Passo 2: In Impostazioni, selezionare “Impostazioni avanzate":

Passo 3: Fare clic su "Le impostazioni del contenuto":

Passo 4: Aperto "notifiche":

Passo 5: Fare clic sui tre punti e scegliere Blocca, Modificare o rimuovere le opzioni:

Rimuovere le notifiche push su Firefox

Passo 1: Vai a Opzioni di Firefox.

Passo 2: Vai alle impostazioni", digitare "notifiche" nella barra di ricerca e fare clic "Impostazioni":

Passo 3: Fai clic su "Rimuovi" su qualsiasi sito in cui desideri che le notifiche vengano eliminate e fai clic su "Salva modifiche"

Interrompi le notifiche push su Opera

Passo 1: In Opera, stampa ALT + P per andare su Impostazioni.

Passo 2: In Setting search, digitare "Contenuto" per accedere alle impostazioni del contenuto.

Passo 3: Notifiche aperte:

Passo 4: Fai lo stesso che hai fatto con Google Chrome (spiegato di seguito):

Elimina le notifiche push su Safari

Passo 1: Apri le preferenze di Safari.

Passo 2: Scegli il dominio da cui ti piacciono i push pop-up e passa a "Negare" da parte di "permettere".

-FAQ

Che cosa è ?

La minaccia è adware o virus redirect del browser.

Potrebbe rallentare notevolmente il computer e visualizzare annunci pubblicitari. L'idea principale è che le tue informazioni vengano probabilmente rubate o che più annunci vengano visualizzati sul tuo dispositivo.

I creatori di tali app indesiderate lavorano con schemi pay-per-click per fare in modo che il tuo computer visiti siti Web rischiosi o diversi tipi che potrebbero generare loro fondi. Questo è il motivo per cui non si preoccupano nemmeno dei tipi di siti Web visualizzati negli annunci. Questo rende il loro software indesiderato indirettamente rischioso per il tuo sistema operativo.

Quali sono i sintomi di ?

Ci sono diversi sintomi da cercare quando questa particolare minaccia e anche le app indesiderate in generale sono attive:

Sintomo #1: Il tuo computer potrebbe rallentare e avere scarse prestazioni in generale.

Sintomo #2: Hai delle barre degli strumenti, componenti aggiuntivi o estensioni sui browser Web che non ricordi di aver aggiunto.

Sintomo #3: Vedi tutti i tipi di annunci, come i risultati di ricerca supportati da pubblicità, pop-up e reindirizzamenti per apparire casualmente.

Sintomo #4: Vedi le app installate sul tuo Mac in esecuzione automaticamente e non ricordi di averle installate.

Sintomo #5: Vedi processi sospetti in esecuzione nel tuo Task Manager.

Se vedi uno o più di questi sintomi, quindi gli esperti di sicurezza consigliano di controllare la presenza di virus nel computer.

Quali tipi di programmi indesiderati esistono?

Secondo la maggior parte dei ricercatori di malware ed esperti di sicurezza informatica, le minacce che attualmente possono colpire il tuo dispositivo possono essere software antivirus non autorizzato, adware, browser hijacker, clicker, ottimizzatori falsi e qualsiasi forma di PUP.

Cosa fare se ho un "virus" come ?

Con poche semplici azioni. Innanzitutto, è imperativo seguire questi passaggi:

Passo 1: Trova un computer sicuro e collegalo a un'altra rete, non quello in cui è stato infettato il tuo Mac.

Passo 2: Cambiare tutte le password, a partire dalle tue password e-mail.

Passo 3: consentire autenticazione a due fattori per la protezione dei tuoi account importanti.

Passo 4: Chiama la tua banca a modificare i dati della carta di credito (codice segreto, eccetera) se hai salvato la tua carta di credito per acquisti online o hai svolto attività online con la tua carta.

Passo 5: Assicurati che chiama il tuo ISP (Provider o operatore Internet) e chiedi loro di cambiare il tuo indirizzo IP.

Passo 6: Cambia il tuo Password Wi-Fi.

Passo 7: (Opzionale): Assicurati di scansionare tutti i dispositivi collegati alla tua rete alla ricerca di virus e ripeti questi passaggi per loro se sono interessati.

Passo 8: Installa anti-malware software con protezione in tempo reale su ogni dispositivo che hai.

Passo 9: Cerca di non scaricare software da siti di cui non sai nulla e stai alla larga siti web di bassa reputazione generalmente.

Se segui questi consigli, la tua rete e tutti i dispositivi diventeranno significativamente più sicuri contro qualsiasi minaccia o software invasivo delle informazioni e saranno privi di virus e protetti anche in futuro.

Come funziona?

Una volta installato, può raccogliere dati utilizzando tracker. Questi dati riguardano le tue abitudini di navigazione sul web, come i siti web che visiti e i termini di ricerca che utilizzi. Viene quindi utilizzato per indirizzarti con annunci pubblicitari o per vendere le tue informazioni a terzi.

possono anche scaricare altro software dannoso sul tuo computer, come virus e spyware, che può essere utilizzato per rubare le tue informazioni personali e mostrare annunci rischiosi, che potrebbero reindirizzare a siti di virus o truffe.

È malware?

La verità è che i PUP (adware, browser hijacker) non sono virus, ma potrebbe essere altrettanto pericoloso poiché potrebbero mostrarti e reindirizzarti a siti Web di malware e pagine di truffe.

Molti esperti di sicurezza classificano i programmi potenzialmente indesiderati come malware. Ciò è dovuto agli effetti indesiderati che i PUP possono causare, come la visualizzazione di annunci intrusivi e la raccolta di dati dell'utente senza la conoscenza o il consenso dell'utente.

Informazioni sulla ricerca

I contenuti che pubblichiamo su SensorsTechForum.com, questa guida alla rimozione inclusa, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere lo specifico, problema relativo all'adware, e ripristinare il browser e il sistema informatico.

Come abbiamo condotto la ricerca su ?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sugli ultimi malware, adware, e definizioni di browser hijacker.

Inoltre, la ricerca dietro la minaccia è supportata da VirusTotal.

Per comprendere meglio questa minaccia online, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.

Bello, ma io sono pigro per provarlo.

Bene, non è consigliabile in ogni modo, i federali saranno a voi in poco tempo, in più abbiamo appena informiamo sui sistemi informatici-crimininal ci sono per aumentare la consapevolezza come proteggersi :)

Non abbiamo federali qui in Spagna, la legge è più gentile assonnato qui e amo fare nulla. Qui è guardato solo il cred. sicurezza della carta e cose simili, Non merda come telefono o truffe di marketing minori. Io non voglio proteggere me stesso, Io invece rubare da Google direttamente ovunque posso e se dicono qualcosa di cercare di catturare in vita, Ho le mie ragioni per prendere soldi da loro a pagare per qualcosa non dirò qui come è roba vita reale.