In questo articolo vi aiuterà a rimuovere .maoloa ransomware. Seguire le istruzioni di rimozione ransomware fornite alla fine di questo articolo.

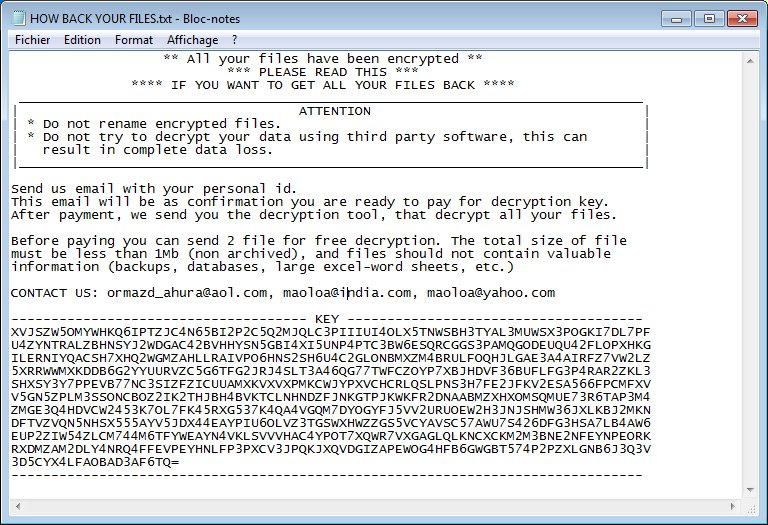

.maoloa ransomware è uno che cripta i dati e le richieste di denaro come riscatto per farlo ristrutturare. I file riceveranno il .estensione maoloa. Il .maoloa ransomware lascerà istruzioni ransomware come immagine di sfondo del desktop. Continuate a leggere l'articolo e vedere come si potrebbe provare a potenzialmente recuperare alcuni dei vostri file bloccati e dati.

Sommario minaccia

| Nome | .maoloa ransomware |

| Tipo | Ransomware, Cryptovirus |

| breve descrizione | Il ransomware cripta i file posizionando il .maoloa prima che i file interessati sul vostro computer e richiede un riscatto da pagare al presunto recuperarli. |

| Sintomi | Il ransomware sarà crittografare i file e lasciare una richiesta di riscatto con le istruzioni di pagamento. |

| Metodo di distribuzione | Email spam, Allegati e-mail |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Esperienza utente | Iscriviti alla nostra Forum per discutere .maoloa ransomware. |

| Strumento di recupero dati | Windows Data Recovery da Stellar Phoenix Avviso! Questo prodotto esegue la scansione settori di unità per recuperare i file persi e non può recuperare 100% dei file crittografati, ma solo pochi di essi, a seconda della situazione e se non è stato riformattato l'unità. |

.maoloa ransomware - tecniche di distribuzione

Questi campioni sono stati avvistati in una campagna relativamente bassa quantità. L'analisi del codice non è ancora completa, che non riconoscono i dettagli circa la possibile campagna di infezione.

Una delle opzioni più popolari è di coordinare campagne di email di phishing che il tentativo di confondere le vittime nel pensare di aver ricevuto una notifica legittima da un servizio ben noto o di un prodotto. Essi sarà caratterizzato da file allegati o contenuti dannosi che una volta interagito con porteranno alla infezione da virus.

Una strategia simile è la creazione di siti dannosi che utilizzano i nomi di dominio simili suono e certificati di sicurezza fasulli. Sono fatti per confondere le vittime a pensare che essi hanno accede un sito legittimo copiando il loro design e contenuti principali.

Un'alternativa popolare è la distribuzione di vettori payload che contengono le istruzioni di infezione .maoloa ransomware. Ogni volta che questi file sono impegnati verrà avviato il relativo codice. Ci sono due varianti popolari che sono più comunemente utilizzati:

- I documenti infetti - documenti dannosi possono essere utilizzati per produrre infezioni. Essi sono realizzati in massa con il virus macro installazione che può essere embeddded in tutti i tipi di documenti popolari: fogli di calcolo, presentazioni, documenti di testo e database. Ogni volta che vengono aperte dalle vittime un prompt verrà generato richiedente per gli script da eseguire. In tal modo, l'infezione.

- installazione di applicazioni - La stessa procedura può essere utilizzata con gli installatori delle applicazioni più diffuse. I criminali saranno incorporare il codice necessario nel file di installazione di hacker-made. Sono fatti prendendo gli eseguibili originali e modificarli con le relative istruzioni. Gli installatori finiti vengono consegnati agli utenti destinatari ponendo pacchetti di applicazioni come legittime.

Tutti questi file possono inoltre essere distribuite via reti di condivisione file come BitTorrent. Essi sono ampiamente utilizzati dagli utenti di Internet per diffondere sia i dati legittimi e pirati.

Più grandi tentativi di infiltrazione possono essere effettuate collegando i file dei virus in malevoli plugin del browser web che sono altrimenti noto come dirottatori. Essi sono spesso distribuiti con falsi commenti sui repository rilevanti e promettono di migliorare la produttività con l'aggiunta di nuove funzionalità o di ottimizzazione delle prestazioni.

.maoloa ransomware - Analisi dettagliata

Finora l'analisi del codice iniziale non indica frammenti di codice da una delle famose famiglie ransomware. Questo ci porta a credere che gli hacker hanno hanno creato il ransomware .maoloa da zero. Il fatto che i file catturati sono campione presto dimostra che è molto possibile per le versioni future di contenere un elenco esteso di funzionalità. L'altra possibilità è che è ordinato attraverso i mercati sotterranei oscuri e che le versioni future può essere aggiornata con più moduli.

Si prevede che un comportamento tipico infezione sarà seguita. Ciò significa che le infezioni probabilmente iniziare con una raccolta di dati modulo che esplorerà tende truffa locali e dirottare informazioni che possono essere classificati in uno di questi due gruppi:

- Macchina di identificazione dei dati - Prendendo vari dati dai computer infetti il motore può generare un ID univoco che viene assegnato a ogni host diverso. Di solito è calcolato dai valori come i componenti hardware installati, le impostazioni utente e le voci del Registro di sistema di Windows.

- Informazioni personali - I criminali possono dirottare informazioni che possono essere utilizzate per esporre direttamente l'identità delle vittime. Ciò è possibile programmando il motore in questione in recupero di informazioni sul nome di un determinato utente, indirizzo, posizione, interessi e anche tutte le informazioni sull'account memorizzate.

Le informazioni raccolte si possono trovare non solo sul disco locale, ma anche i dispositivi di memoria e azioni di rete e se il ransomware .maoloa rimovibile attaccato interagisce con Volume Manager di Windows. Inoltre le informazioni raccolte possono essere utilizzate per software per la sicurezza di bypass con la ricerca di motori di applicazioni che possono bloccare la corretta esecuzione ransomware .maoloa. L'elenco comprende: programmi anti-virus, ambienti sandbox, host di macchine virtuali e software di debug. Se rilevato verranno rimossi immediatamente.

Non appena queste due azioni hanno completato l'esecuzione dei computer hacker avranno la possibilità di modificare il sistema in base alle istruzioni del virus. Più comunemente questo porterà a modifiche valore nel Registro di Windows. Nella maggior parte dei casi questo può portare a instabilità generale del sistema - le prestazioni del computer può diminuire al punto da essere inutilizzabile a meno che le infezioni da virus è completamente rimosso. Le modifiche alle stringhe che fanno parte delle applicazioni di terze parti può comportare l'impossibilità di utilizzarli in modo corretto, come possono apparire errori imprevisti.

Quando il virus ha ottenuto il pieno controllo della macchina che può porsi come un persistente minaccia. Ciò significa che sarà erigersi a lanciare automaticamente non appena il computer è acceso. Queste infezioni possono essere utilizzati per distribuire altri malware come il seguente:

- Trojan - Queste installazioni locali stabiliranno una connessione con un server predefinito consentendo in tal modo agli operatori remoti di spiare i computer delle vittime. Essi possono superare il controllo in qualsiasi momento, distribuire altre minacce e rubare file prima che il processo di crittografia è impegnato.

- Minatori criptovaluta - Si tratta di piccole dimensioni applicazioni che scaricano wiil attività ad alta intensità di risorse da un server remoto e avviarli sui computer infetti. Essi utilizzare le risorse hardware disponibili mettendo un carico pesante sulla CPU, GPU, spazio su disco e memoria. Ogni volta che uno di loro è segnalato per le attività server criptovaluta saranno trasferiti automaticamente ai controller degli hacker.

- Browser codice di reindirizzamento - Sono in grado di introdurre modifiche ai browser web che reindirizzare le vittime a pagine di destinazione degli hacker controllato. Essi possono essere utilizzati sia per coinvolgere gli utenti nella pubblicità intrusive che dirigeranno entrate per i controllori di hacker o per il ransomware nota stessa.

Tutti i tipi di cambiamenti possono avvenire come gli hacker possono inviare dinamicamente nuove opzioni di configurazione come nuovi campioni vengono prodotti.

.maoloa ransomware - Crittografia Processo

Il .maoloa ransomware crittografa i dati utente con un forte cifrario secondo un elenco integrato delle estensioni di dati di destinazione. Nella maggior parte dei casi si rivolgerà più popolari:

- Archivio

- I backup

- Documenti

- Immagini

- Video

- Musica

I file vittima verranno rinominati con l'estensione .maoloa e una nota ransomware aggiunto di costringere le vittime a pagare una tassa di decodifica per gli hacker.

Rimuovere .maoloa Ransomwareand Prova per ripristinare i dati

Se il computer è stato infettato con il .maoloa virus ransomware, si dovrebbe avere un po 'di esperienza nella rimozione di malware. Si dovrebbe sbarazzarsi di questo ransomware il più presto possibile prima di poter avere la possibilità di diffondere ulteriormente e infettare altri computer. È necessario rimuovere il ransomware e seguire la guida istruzioni passo-passo di seguito.

Preparation before removing .maoloa ransomware.

Prima di avviare il processo di rimozione effettiva, si consiglia di effettuare le seguenti operazioni di preparazione.

- Assicurarsi di avere le istruzioni sempre aperta e di fronte ai vostri occhi.

- Fare un backup di tutti i file, anche se potrebbero essere danneggiati. È necessario eseguire il backup dei dati con una soluzione di backup su cloud e assicurare i vostri file contro qualsiasi tipo di perdita, anche dalle più gravi minacce.

- Siate pazienti in quanto ciò potrebbe richiedere un po '.

- Cerca malware

- Correggi i registri

- Rimuovere i file dei virus

Passo 1: Cerca .maoloa ransomware con lo strumento SpyHunter Anti-Malware

Passo 2: Pulire eventuali registri, creato da .maoloa ransomware sul tuo computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da .maoloa ransomware lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.Passo 3: Find virus files created by .maoloa ransomware on your PC.

1.Per Windows 8, 8.1 e 10.

Per i sistemi operativi Windows più recenti

1: Sulla vostra stampa della tastiera + R e scrivi explorer.exe nel Correre casella di testo e quindi fare clic sul Ok pulsante.

2: Clicca su PC dalla barra di accesso rapido. Questo è di solito una icona con un monitor e il suo nome è o "Il mio computer", "Il mio PC" o "Questo PC" o quello che hanno chiamato.

3: Passa alla casella di ricerca in alto a destra sullo schermo del tuo PC e digita "FileExtension:" e dopo di che digitare l'estensione del file. Se siete alla ricerca di eseguibili dannosi, Un esempio può essere "FileExtension:exe". Dopo aver fatto che, lasciare uno spazio e digitare il nome del file si ritiene che il malware si è creato. Ecco come si può essere visualizzato se è stato trovato il file:

NB. Consigliamo di attendere che la barra verde di caricamento nel box di navigazione si riempia nel caso il PC stia cercando il file e non lo abbia ancora trovato.

2.Per Windows XP, Vista, e 7.

Per i sistemi operativi Windows meno recenti

Nei vecchi sistemi operativi Windows l'approccio convenzionale dovrebbe essere quello efficace:

1: Clicca sul Menu iniziale icona (di solito sulla vostra in basso a sinistra) e quindi scegliere il Ricerca preferenza.

2: Una volta visualizzata la finestra di ricerca, scegliere Altre opzioni avanzate da l'assistente di ricerca. Un altro modo è cliccando su Tutti i file e le cartelle.

3: Dopo di che tipo il nome del file che si sta cercando e fare clic sul pulsante di ricerca. Questo potrebbe richiedere un certo tempo dopo il quale verranno visualizzati i risultati. Se avete trovato il file dannoso, è possibile copiare o aprire la sua posizione da pulsante destro del mouse su di essa.

Ora si dovrebbe essere in grado di scoprire qualsiasi file in Windows, purché sia sul disco rigido e non è nascosto via software speciale.

.Domande frequenti sul ransomware maoloa

What Does .maoloa ransomware Trojan Do?

The .maoloa ransomware Trojan è un programma informatico dannoso progettato per disturbare, danno, o ottenere un accesso non autorizzato ad un sistema informatico. Può essere utilizzato per rubare dati sensibili, ottenere il controllo di un sistema, o avviare altre attività dannose.

I trojan possono rubare le password?

Sì, Trojan, like .maoloa ransomware, può rubare le password. Questi programmi dannosi sono progettati per ottenere l'accesso al computer di un utente, spiare le vittime e rubare informazioni sensibili come dati bancari e password.

Can .maoloa ransomware Trojan Hide Itself?

Sì, può. Un Trojan può utilizzare varie tecniche per mascherarsi, compresi i rootkit, crittografia, e offuscazione, per nascondersi dagli scanner di sicurezza ed eludere il rilevamento.

È possibile rimuovere un Trojan tramite il ripristino delle impostazioni di fabbrica?

Sì, un Trojan può essere rimosso ripristinando le impostazioni di fabbrica del dispositivo. Questo perché ripristinerà il dispositivo al suo stato originale, eliminando qualsiasi software dannoso che potrebbe essere stato installato. Tieni presente che esistono trojan più sofisticati che lasciano backdoor e infettano nuovamente anche dopo un ripristino delle impostazioni di fabbrica.

Can .maoloa ransomware Trojan Infect WiFi?

Sì, è possibile che un trojan infetti le reti WiFi. Quando un utente si connette alla rete infetta, il Trojan può diffondersi ad altri dispositivi connessi e può accedere a informazioni sensibili sulla rete.

I trojan possono essere eliminati?

Sì, I trojan possono essere eliminati. Ciò viene in genere eseguito eseguendo un potente programma antivirus o antimalware progettato per rilevare e rimuovere file dannosi. In alcuni casi, potrebbe anche essere necessaria la cancellazione manuale del Trojan.

I trojan possono rubare i file?

Sì, I trojan possono rubare file se sono installati su un computer. Questo viene fatto consentendo al autore di malware o utente per ottenere l'accesso al computer e quindi rubare i file memorizzati su di esso.

Quale anti-malware può rimuovere i trojan?

Programmi anti-malware come SpyHunter sono in grado di scansionare e rimuovere i trojan dal tuo computer. È importante mantenere aggiornato il tuo anti-malware e scansionare regolarmente il tuo sistema alla ricerca di software dannoso.

I trojan possono infettare USB?

Sì, I trojan possono infettare USB dispositivi. Trojan USB in genere si diffondono tramite file dannosi scaricati da Internet o condivisi tramite e-mail, consentendo all'hacker di accedere ai dati riservati di un utente.

About the .maoloa ransomware Research

I contenuti che pubblichiamo su SensorsTechForum.com, this .maoloa ransomware how-to removal guide included, è il risultato di ricerche approfondite, il duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il problema specifico del trojan.

How did we conduct the research on .maoloa ransomware?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware, compresi i vari tipi di trojan (porta sul retro, downloader, Infostealer, riscatto, eccetera)

Inoltre, the research behind the .maoloa ransomware threat is backed with VirusTotal.

Per comprendere meglio la minaccia rappresentata dai trojan, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.