Una recente scoperta di malware ha catturato l'interesse di entrambe le esperti di sicurezza e hacker informatici. Si chiama Stealer Ovidiy ed è venduto sui mercati degli hacker sotterranei per un prezzo a partire da 7 Dollari americani. E 'di origine russa e comprende anche diverse funzionalità avanzate. Continua a leggere per saperne di più.

Russo Ovidiy Stealer Spotted su Marketplaces Hacker

ricercatori di sicurezza informatica hanno recentemente scoperto una nuova minaccia malware che sta rapidamente crescendo in popolarità. Si chiama Ovidiy Stealer e sembra essere di origine russa. Esso è distribuito principalmente sulle comunità di hacker sotterranee di lingua russa a pagamento. Il malware è associato con uno dei prezzi più bassi - i rapporti indicano che alcuni dei generazioni sono venduti per 450 Rubles che è l'equivalente di 7 dollari americani. A seconda della configurazione del previsto Ovidiy Stealer può anche caratterizzato da funzionalità di protezione dello stealth che impediscono il rilevamento da parte di alcuni prodotti anti-virus. Una volta che il malware si è infiltrata una rete locale o azienda può propagarsi attraverso i dispositivi accessibili.

attacchi minacce simili sono spesso in fase di sviluppo e utilizzati da singoli hacker e collettivi criminali per lanciare utilizzando host infettati, botnet e altre fonti. Il fatto che il ladro Ovidiy è distribuito sul forum russi non significa che la maggior parte degli attacchi sono originarie di tali paesi. Una delle più grandi degli hacker comunità sotterranee e scambi usano russo e si assume che gli hacker di tutto il mondo stanno andando a sfruttare il codice maligno.

L'Ovidiy Stealer è stato trovato ad essere in vendita su un dominio russo che da allora è stato l'arresto. I clienti paganti del malware hanno avuto la possibilità di accedere ad un pannello web che fornisce un'interfaccia grafica di facile utilizzo per la gestione delle host infettati. Alcune delle caratteristiche importanti sono le seguenti opzioni:

- Pannello Web basata su modelli - Gli sviluppatori del Ovidiy Stealer hanno incorporato un modulo di configurazione pannello web che assomiglia a quelli di Spora e altre famiglie famoso ransomware.

- Collezione dettagliata dei file di log - I controllori di malware sono in grado di visualizzare un elenco dettagliato di tutti i file di log raccolti provenienti dai host compromessi.

- Ulteriori moduli Acquisto - Gli sviluppatori del tool consentono ai propri clienti di pagare per i moduli aggiuntivi e funzioni utilizzando un sistema di pagamento ben sviluppato. Esso utilizza un servizio chiamato “RoboKassa” che supporta le transazioni di carte di pagamento e altri servizi. Il nome del venditore è elencato come “video” senza rivelare ulteriori informazioni rivelare l'identità del creatore(s).

- In corso di sviluppo - Gli sviluppatori dietro il malware inviare regolarmente le statistiche e le informazioni sugli aggiornamenti futuri per mostrare che pagare per la minaccia può essere attribuito come un tipo di investimento.

- Commenti sistema - Un sistema di commenti e feedback funzionale è implementato che consente ai clienti della Ovidiy Stealer di condividere il loro feedback sul sistema.

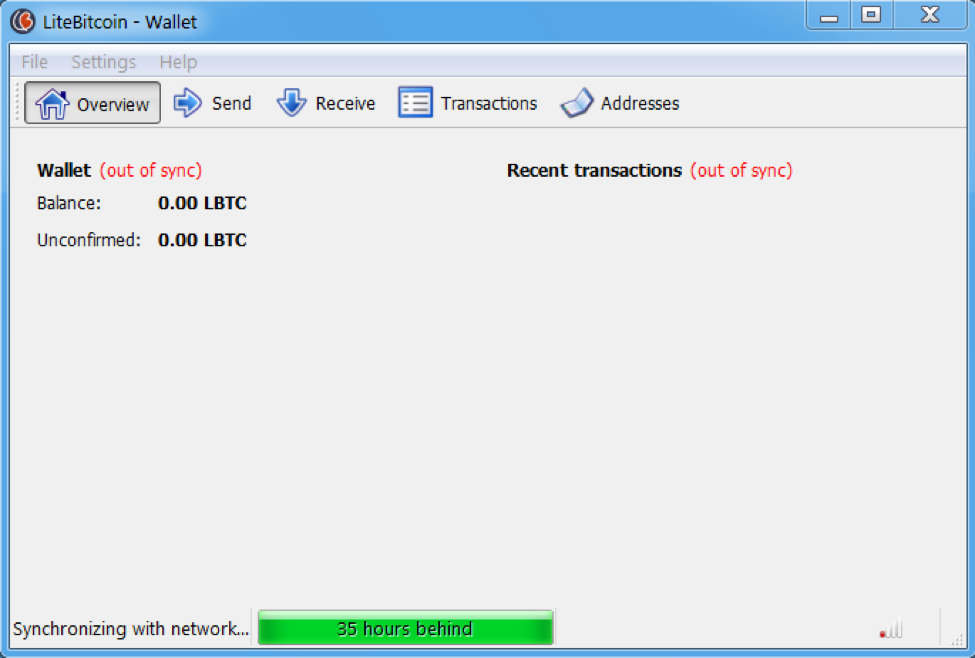

Ovidiy Stealer atteggia a Portafoglio litecoin

ceppi di malware Ovidiy Stealer ready-made sono stati associati con alcuni dei più utilizzati tattiche spread. Gli hacker che hanno acquistato il kit di malware utilizzano diversi metodi per infettare gli obiettivi previsti. Le istanze di malware segnalati sono stati identificati come essere distribuita utilizzando i seguenti mezzi:

- E-mail di spam Campagne - I criminali possono utilizzare trucchi di social engineering per confondere gli utenti di computer in infettare se stessi. Questo viene fatto attaccando file dannosi o collegandoli nei contenuti del corpo.

- Hosted on siti di download e siti P2P - Infected carichi utili e le istanze di malware Ovidiy Stealer si trovano di solito su di hacker controllato portali di download. Il malware viene spesso caricato di P2P come BitTorrent dove si trova il contenuto pirata.

- Payloads infetti - Ovidiy Stealer il malware può essere fornito in bundle nei documenti di Office e di installazione del software. I criminali modificano frequentemente installatori legittimi che includono il malware in se stessi. A seconda della configurazione gli utenti possono disattivare l'infezione deselezionando una lista di controllo o facendo clic “non sono d'accordo” in un messaggio di notifica.

Uno dei motivi per cui gli attacchi in corso sono considerate molto pericoloso è il fatto che Ovidiy Stealer ha infettato molti utenti di computer attraverso un software portafogli LiteBitcoin compromessa. L'applicazione pone come un'applicazione legittima che viene utilizzato per contenere e proteggere le valute digitali. I ricercatori di sicurezza hanno scoperto che uno dei meccanismi popolari è l'uso degli archivi - i campioni raccolti in mostra una “litebitcoin-qt.zip” file. Questo è probabilmente usato per riflettere una versione QT-based dell'applicazione.

Altri casi rilevati sono i seguenti bundle di software infetti:

HideMiner.zip, VkHackTool.zip (uno strumento di hacking falso che presumibilmente offrano il supporto per il social network VKontakte), World of Tanks 2017.txt.exe (installer per il popolare “World of Tanks” Giochi),

dice_bot.exe, imbrogliare v5.4.3 2017.exe e Vk.com BulliTl.exe.

Ovidiy Stealer meccanismo di infezione

Diversi versione del Ovidiy Stealer sono stati identificati, presumibilmente tutti sono basati sullo stesso motore e il codice. È possibile che solo lievi modifiche della sorgente originale hanno prodotto numerose varianti. La stessa del malware è stato scritto utilizzando il framework .NET che lo rende compatibile con tutte le versioni contemporanee di Microsoft Windows.

Il malware segue un modello di comportamento preconfigurato come indicato dai diversi hacker e collettivi. L'analisi della sicurezza iniziale mostra che tutti i campioni acquisiti associati all'utilizzo minacce seguono i comandi tipici dirottatore del browser.

Ovidiy Stealer colpisce le applicazioni più comunemente legate a Internet: Opera, il client FTP Filezilla, Google Chrome, Opera ed ecc. Come la si basa su un approccio modulare gli hacker possono acquistare moduli aggiuntivi al motore di malware per aggiungere il supporto per ulteriori programmi. Il malware Ovidiy Stealer possibile modificare le impostazioni essenziali sui client e servizi installati così come rubare le credenziali di account memorizzati, dati del modulo, storia, segnalibri e monitorare tutte interazione dell'utente.

Il motore Ovidiy Stealer segnala automaticamente gli host infetti ad un comando e controllo di hacker controllato (C&C) server. I ricercatori hanno riferito che questo è seguita da una sessione di dati che invia informazioni importanti sui computer infetti. Il motore di malware include una potente funzione di raccolta di informazioni che trasmette i seguenti dati per gli hacker:

- Applicazioni compromessi - Tutte le applicazioni infette e utilità compromessi, così come i cambiamenti impegnati sono segnalati per gli hacker. I dati permette ai criminali a distanza per avere una panoramica delle vittime e il loro utilizzo di programmi diversi.

- raccolto dati - Ovidiy Stealer può estrarre e trasmettere tutti i dati dei moduli salvati sulle macchine compromesse come da istruzioni. Questo può includere credenziali dell'account sensibili e password. Con questa funzione gli operatori degli hacker sono in grado di condurre i reati di furto di identità.

- Data system - informazioni hardware complete viene estratto dalle vittime infette. I dati raccolti possono essere utilizzati dagli hacker per generare statistiche sugli host più vulnerabili e li aiuta a coordinare le ulteriori attacchi.

Ogni computer infetto viene assegnato un ID univoco infezione che viene calcolata usando i valori raccolti durante la scansione hardware. L'analisi dei campioni acquisiti vetrina alcuni segni di utilizzo di strumenti open-source e cioè il bot LitehTTP che può essere utilizzato per avviare il controllo degli host infettati. Se le credenziali applicazione si trovano dalle applicazioni interessate viene avviata una sessione di rete che riporta le informazioni sensibili ai server degli hacker controllato a distanza.

il sistema è stato infettato da malware come Ovidiy? Controlla ora.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter