Questa guida si riferisce alla rimozione di File-Locker ransomware dal PC infetto e il processo di recupero di .bloccato file.

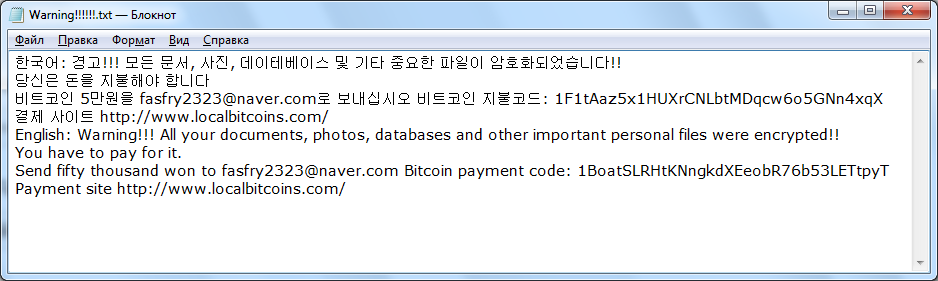

File-Locker è il nome dato ad un nuovo HiddenTear basato ransomware armadietto di dati che codifica i file di destinazione e li segna con la .bloccato estensione. Il ransomware rende tutti i dati danneggiati inaccessibili fino a quando un pagamento del riscatto richiesto è pagato per la loro decrittazione. Dopo il virus crittografia file-Locker crypto rilascia un file Nota di riscatto Attenzione!!!!!!.txt sul desktop. Questa richiesta di riscatto è scritto sia in coreano e inglese. esige 50,000 ha vinto (la valuta della Corea del Sud) in Bitcoin come un pagamento di riscatto.

Sommario minaccia

| Nome | File-Locker |

| Tipo | Ransomware, Cryptovirus |

| breve descrizione | Il virus ransomware di crittografare i file sul tuo PC e un riscatto nota richieste 50,000 vinto in Bitcoin per la decrittazione dei file .locked. |

| Sintomi | Questo ransomware sarà crittografare i file e quindi aggiungere l'estensione .bloccato su ogni file crittografato. |

| Metodo di distribuzione | Email spam, Allegati e-mail, File eseguibili |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Esperienza utente | Iscriviti alla nostra Forum per discutere di file-Locker. |

| Strumento di recupero dati | Windows Data Recovery da Stellar Phoenix Avviso! Questo prodotto esegue la scansione settori di unità per recuperare i file persi e non può recuperare 100% dei file crittografati, ma solo pochi di essi, a seconda della situazione e se non è stato riformattato l'unità. |

File-Locker ransomware - Distribuzione

infezione File-Locker ransomware si verifica una volta che il file eseguibile denominato File-Locker Ransomware.exe è in esecuzione sul sistema. Il carico utile può essere trasmessa tramite diverse tecniche, ma uno di loro è considerato quello preferito. Si tratta di messaggi e-mail di spam che in genere forniscono il carico utile ransomware. Tali messaggi di posta elettronica vengono solitamente con un mittente falsificato e un indirizzo e-mail. Questo trucco ha lo scopo di indurre in errore destinatario che l'e-mail ricevuta sembra essere inviato da una fonte affidabile come siti web preferiti, popolari servizi, organizzazioni pubbliche e persino enti governativi. L'obiettivo principale di queste e-mail è quello di ingannare i ricevitori in raggiungere un allegato dannoso o un collegamento web corrotto. Una volta che il file allegato malevolo che porta il ransomware payload File-Locker viene avviato sul sistema, si innesca l'infezione. allegati e-mail afflitto vengono solitamente come documenti, archivio, immagini, progetti, o altri tipi di file comunemente utilizzati. Quando un collegamento web corrotto viene utilizzato per la distribuzione ransomware, atterra su una pagina web che ha il payload iniettato nel suo codice. Come si può essere impostato per scaricare il file dannoso automaticamente il ransomware penetra nel sistema impercettibile e avvia la codifica di dati di destinazione.

File-Locker ransomware - Infezione di flusso

Sembra che il codice di una minaccia creata per scopi didattici - HiddenTear è stato modificato per un altro attacco ransomware grave e rilasciato nelle campagne attacco attivo contro utenti. Il File-Locker è un nuovo ransomware basato HiddenTear che si rivolge in primo luogo gli utenti in Corea che non esclude la sua distribuzione in tutto il mondo.

Le analisi dei nuovi campioni ransomware File-Locker rivelano che esso può eseguire varie azioni dannose. Una volta che il carico utile ransomware contenuta nel file File-Locker Ransomware.exe è in esecuzione sul sistema, si avvia una sequenza di azioni pericolose. Così la minaccia potrebbe facilmente aggirare i livelli di sicurezza disponibili e stabilire i file dannosi sul sistema. Inoltre, File-Locker può creare più file dannosi e terminare vari processi per compiere l'attacco. Alcuni file associati a File-Locker possono essere situati nelle seguenti cartelle di sistema:

- %AppData%

- %Temp%

- %Roaming%

- %Comune%

- %System32%

File-Locker ransomware utilizza l'algoritmo di crittografia AES per codificare un elenco predefinito di estensioni di file di destinazione e quindi aggiunge l'estensione .locked a tutti i dati danneggiati. poi, esso richiede 50,000 Ha vinto, o approssimativamente 50 Dollaro statunitense, dalle vittime in modo da poter ottenere i file indietro. L'importo deve essere trasferito in bitcoin ad un indirizzo Bitcoin specificato che appartiene presumibilmente ai creatori della minaccia. L'indirizzo esatto è menzionato in una richiesta di riscatto creata sul desktop. È chiamato Attenzione!!!!!!.txt ed è scritto sia in inglese e coreano. Che l'intera nota si legge è:

coreano: avvertimento!!! tutti i documenti, foto, This Day Teddy Bass, e altri file importanti sono stati crittografati!!

Si deve pagare

Trascorrete Bitcoin Bitcoin pagare 50.000 vinto a fasfry2323@naver.com codice: 1F1tAaz5x1HUXrCNLbtMDqcw6o5GNn4xqX Sito di pagamento https://www.localbitcoins.com/Inglese: Attenzione!!! Tutti i documenti, foto, database e altri importanti file personali sono stati criptati!!

Bisogna pagare per questo.

Invia cinquantamila vinto a fasfry2323@naver.com Bitcoin codice di pagamento: 1BoatSLRHtKNngkdXEeobR76b53LETtpyT Sito di pagamento https://www.localbitcoins.com/

Tutti i contatti e le trattative con gli hacker dovrebbero essere evitati. Si ricorda che il pagamento del riscatto non fornisce alcuna garanzia di file .locked decrittazione. Seguendo le regole degli hacker solo incoraggia loro di continuare a diffondere le infezioni devastanti come il File-Locker ransomware e gli utenti infetti ricatti. In questo articolo vengono presentate soluzioni per la sicurezza che aiuteranno a riconquistare il controllo del PC infetto e file danneggiati senza finanziamenti truffatori.

File-Locker ransomware - Data Encryption

Come File-Locker script di virus di crittografia è basata HiddenTear esso utilizza la AES algoritmo di crittografia per cifrare i tipi di file predefiniti. Il ransomware esegue la scansione del sistema per le seguenti estensioni di file che memorizzano informazioni preziose:

.txt, .doc, .docx, .xls, .indice, .pdf, .chiusura, .rar, .css, .LNK, .xlsx, .ppt, .pptx, .odt, .jpg, .bmp, .png, .csv, .sql, .CIS, .SLN, .php, .aspide, .aspx, .html, .xml, .psd, .bk, .pipistrello, .mp3, .mp4, .wav, .wma, .avi, .divx, .mkv, .mpeg, .wmv, .mov, .ogg, .Giava, .csv, .KDC, .DXG, .xlsm, .pps, .cpp, .odt, .php, .Ep, .ceppo, .exe, .CR2, .mpeg, .jpeg, .XQX, .dotx, .pps, .classe, .vaso, .psd, .pentola, .cmd, .rtf, .csv, .php, .docm, .xlsm, .js, .WSF, .vbs, .questo, .jpeg, .gif, .7da, .dotx, .KDC, .odm, .XII, .XLT, .ps, .mpeg, .pem, .msg, .xls, .wav, .Rispondere, .navata, .pmd, .R3D, .eccetera, .reg, .infilare, .7da, .p12, .pfx, .cs, .ico, .torrente, .c

Ogni volta che file-Locker rileva una partita durante la scansione si modifica il codice originale del file di destinazione e lo rende completamente inutilizzabile. Tutti i file crittografati ricevono l'estensione specifica .bloccato alla fine dei loro nomi. file .locked danneggiati rimangono inutilizzabile fino a quando viene applicata una soluzione adeguata per il loro recupero.

Per evitare che una delle opzioni di recupero dati disponibili, il ransomware elimina tutte le copie shadow del volume memorizzati nel sistema operativo Windows.

Rimuovi file-Locker ransomware - Ripristinare .locked Files

File-Locker ransomware è un brutta infezione che deve essere rimosso immediatamente dalla macchina infetta. Altrimenti, manterrà ostacolare il regolare accesso a informazioni preziose. Fino a quando i suoi file maligni sono presenti nel sistema ha la possibilità di eseguire in modo automatico ad ogni avvio del sistema e dati aggiuntivi corrotti. Solo dopo la completa rimozione di tutti i file e gli oggetti associati a File-Locker ransomware, il dispositivo può essere utilizzato regolarmente di nuovo. Per rimuovere file-Locker virus crypto basta seguire la guida di rimozione step-by-step di sotto del quale fornisce entrambi gli approcci manuali e automatici. A causa della complessità del codice di ransomware, ricercatori di sicurezza raccomandano l'aiuto di tecnologie avanzate strumento anti-malware per la massima efficienza.

Una volta completata la rimozione, alternative approcci di recupero di dati potrebbe essere trovato anche nella guida. Essi possono essere utili per il ripristino di alcuni file .locked. Essere consigliato di eseguire il backup di tutti i file crittografati su un'unità esterna prima di procedere con il processo di recupero.

- Passo 1

- Passo 2

- Passo 3

- Passo 4

- Passo 5

Passo 1: Scansione per file-Locker con lo strumento SpyHunter Anti-Malware

Rimozione automatica ransomware - Videoguida

Passo 2: Disinstalla File-Locker e il relativo malware da Windows

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Passo 3: Pulire eventuali registri, creato da File-Locker sul computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da File-Locker c'è. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Prima di cominciare "Passo 4", Per favore l'avvio in modalità normale, nel caso in cui siete attualmente in modalità provvisoria.

Questo vi permetterà di installare e uso SpyHunter 5 con successo.

Passo 4: Avviare il PC in modalità provvisoria per isolare e rimuovere file-Locker

Passo 5: Cercare di ripristinare i file crittografati da File-Locker.

Metodo 1: Utilizza STOP Decrypter di Emsisoft.

Non tutte le varianti di questo ransomware possono essere decifrati gratis, ma abbiamo aggiunto il decryptor utilizzato dai ricercatori che viene spesso aggiornato con le varianti che diventano poi decifrati. Si può cercare di decifrare i file utilizzando le istruzioni riportate di seguito, ma se non funzionano, poi purtroppo la vostra variante del virus ransomware non è decifrabile.

Seguire le istruzioni riportate di seguito per utilizzare il decrypter Emsisoft e decrittografare i file gratuitamente. Puoi scaricare lo strumento di decrittazione Emsisoft legata qui e quindi seguire i passaggi indicati di seguito:

1 Pulsante destro del mouse sulla Decrypter e cliccare su Esegui come amministratore come mostrato di seguito:

2. D'accordo con i termini della licenza:

3. Clicca su "Aggiungi cartella" e poi aggiungere le cartelle in cui si desidera i file decriptati come mostrato sotto:

4. Clicca su "decrypt" e attendere che i file da decodificare.

Nota: Credito per il decryptor va a Emsisoft ricercatori che hanno fatto il passo avanti con questo virus.

Metodo 2: Utilizzare un software di recupero dati

infezioni ransomware e File-Locker mirano a crittografare i file utilizzando un algoritmo di cifratura che può essere molto difficile da decifrare. Questo è il motivo per cui abbiamo suggerito un metodo di recupero di dati che possono aiutare a andare in giro decrittazione diretta e cercare di ripristinare i file. Tenete a mente che questo metodo non può essere 100% efficace, ma può anche aiutare un po 'o molto in situazioni diverse.

Basta cliccare sul link e sui menu del sito in alto, scegliere Recupero dati - Procedura guidata di recupero dati per Windows o Mac (a seconda del tuo sistema operativo), e quindi scaricare ed eseguire lo strumento.

File-Locker-FAQ

What is File-Locker Ransomware?

File-Locker è a ransomware infezione - il software dannoso che entra silenziosamente nel tuo computer e blocca l'accesso al computer stesso o crittografa i tuoi file.

Molti virus ransomware utilizzano sofisticati algoritmi di crittografia per rendere inaccessibili i tuoi file. L'obiettivo delle infezioni da ransomware è richiedere il pagamento di un riscatto per ottenere l'accesso ai file.

What Does File-Locker Ransomware Do?

Il ransomware in generale è un software dannoso quello è progettato per bloccare l'accesso al tuo computer o ai tuoi file fino al pagamento del riscatto.

Anche i virus ransomware possono danneggiare il tuo sistema, corrompere i dati ed eliminare i file, con conseguente perdita permanente di file importanti.

How Does File-Locker Infect?

In diversi modi: File-Locker Ransomware infetta i computer tramite l'invio tramite e-mail di phishing, contenente allegato virus. Questo allegato è di solito mascherato come documento importante, come una fattura, documento bancario o anche un biglietto aereo e sembra molto convincente per gli utenti.

Another way you may become a victim of File-Locker is if you scaricare un programma di installazione falso, crack o patch da un sito Web con bassa reputazione o se si fa clic sul collegamento di un virus. Molti utenti segnalano di avere un'infezione da ransomware scaricando torrent.

How to Open .File-Locker files?

tu can't senza decrittatore. A questo punto, il .File-Locker file sono criptato. Puoi aprirli solo dopo che sono stati decrittografati utilizzando una chiave di decrittografia specifica per il particolare algoritmo.

Cosa fare se un decryptor non funziona?

Niente panico, e eseguire il backup dei file. Se un decryptor non ha decifrato il tuo .File-Locker file correttamente, quindi non disperare, perché questo virus è ancora nuovo.

Posso ripristinare ".File-Locker" File?

Sì, a volte i file possono essere ripristinati. Ne abbiamo suggeriti diversi metodi di recupero file che potrebbe funzionare se si desidera ripristinare .File-Locker file.

Questi metodi non sono in alcun modo 100% garantito che sarai in grado di recuperare i tuoi file. Ma se hai un backup, le tue possibilità di successo sono molto maggiori.

How To Get Rid of File-Locker Virus?

Il modo più sicuro e più efficace per la rimozione di questa infezione da ransomware è l'uso a programma anti-malware professionale.

Cercherà e localizzerà il ransomware File-Locker, quindi lo rimuoverà senza causare danni aggiuntivi ai file importanti..

Posso segnalare il ransomware alle autorità?

Nel caso in cui il tuo computer sia stato infettato da un'infezione da ransomware, puoi segnalarlo ai dipartimenti di Polizia locale. Può aiutare le autorità di tutto il mondo a rintracciare e determinare gli autori del virus che ha infettato il tuo computer.

Sotto, abbiamo preparato un elenco con i siti web del governo, dove puoi presentare una segnalazione nel caso in cui sei vittima di un file criminalità informatica:

Autorità di sicurezza informatica, responsabile della gestione dei rapporti sugli attacchi ransomware in diverse regioni del mondo:

Germania - Portale ufficiale della polizia tedesca

stati Uniti - IC3 Internet Crime Complaint Center

Regno Unito - Polizia antifrode

Francia - Ministro degli Interni

Italia - Polizia Di Stato

Spagna - Polizia nazionale

Paesi Bassi - Forze dell'ordine

Polonia - Polizia

Portogallo - Polizia giudiziaria

Grecia - Unità per la criminalità informatica (Polizia ellenica)

India - Polizia di Mumbai - CyberCrime Investigation Cell

Australia - Australian High Tech Crime Center

È possibile rispondere ai rapporti in tempi diversi, a seconda delle autorità locali.

Puoi impedire al ransomware di crittografare i tuoi file?

Sì, puoi prevenire il ransomware. Il modo migliore per farlo è assicurarsi che il sistema del computer sia aggiornato con le ultime patch di sicurezza, utilizzare un programma anti-malware affidabile e firewall, eseguire frequentemente il backup dei file importanti, ed evitare di fare clic su link malevoli o il download di file sconosciuti.

Can File-Locker Ransomware Steal Your Data?

Sì, nella maggior parte dei casi ransomware ruberà le tue informazioni. It is a form of malware that steals data from a user's computer, lo crittografa, e poi chiede un riscatto per decifrarlo.

In molti casi, il autori di malware o gli aggressori minacciano di eliminare i dati o pubblicalo online a meno che non venga pagato il riscatto.

Il ransomware può infettare il WiFi?

Sì, il ransomware può infettare le reti WiFi, poiché gli attori malintenzionati possono usarlo per ottenere il controllo della rete, rubare dati riservati, e bloccare gli utenti. Se un attacco ransomware ha successo, potrebbe portare alla perdita del servizio e/o dei dati, e in alcuni casi, perdite finanziarie.

Dovrei pagare ransomware?

No, non dovresti pagare gli estorsori di ransomware. Il loro pagamento incoraggia solo i criminali e non garantisce che i file oi dati verranno ripristinati. L'approccio migliore consiste nell'avere un backup sicuro dei dati importanti ed essere vigili sulla sicurezza in primo luogo.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, gli hacker potrebbero ancora avere accesso al tuo computer, dati, o file e potrebbe continuare a minacciare di esporli o eliminarli, o addirittura usarli per commettere crimini informatici. In alcuni casi, potrebbero persino continuare a richiedere pagamenti di riscatto aggiuntivi.

È possibile rilevare un attacco ransomware?

Sì, ransomware può essere rilevato. Software anti-malware e altri strumenti di sicurezza avanzati può rilevare il ransomware e avvisare l'utente quando è presente su una macchina.

È importante rimanere aggiornati sulle ultime misure di sicurezza e mantenere aggiornato il software di sicurezza per garantire che il ransomware possa essere rilevato e prevenuto.

I criminali ransomware vengono catturati?

Sì, i criminali ransomware vengono catturati. Le forze dell'ordine, come l'FBI, L'Interpol e altri sono riusciti a rintracciare e perseguire i criminali di ransomware negli Stati Uniti e in altri paesi. Mentre le minacce ransomware continuano ad aumentare, così fa l'attività di esecuzione.

Informazioni sulla ricerca su File-Locker

I contenuti che pubblichiamo su SensorsTechForum.com, questa guida alla rimozione di File-Locker inclusa, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il malware specifico e ripristinare i tuoi file crittografati.

Come abbiamo condotto la ricerca su questo ransomware??

La nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, e come tale, riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware e ransomware.

Inoltre, la ricerca dietro la minaccia ransomware File-Locker è supportata VirusTotal e la progetto NoMoreRansom.

Per comprendere meglio la minaccia ransomware, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.

Come sito dedicato da allora a fornire istruzioni di rimozione gratuite per ransomware e malware 2014, La raccomandazione di SensorsTechForum è di prestare attenzione solo a fonti affidabili.

Come riconoscere fonti affidabili:

- Controlla sempre "Riguardo a noi" pagina web.

- Profilo del creatore di contenuti.

- Assicurati che dietro al sito ci siano persone reali e non nomi e profili falsi.

- Verifica Facebook, Profili personali di LinkedIn e Twitter.