Questo articolo è stato creato per aiutare a spiegando a voi come rimuovere il popolare 2021 phishing che possono essere incontrati tramite messaggi di posta.

Questo articolo è stato creato per aiutare a spiegando a voi come rimuovere il popolare 2021 phishing che possono essere incontrati tramite messaggi di posta.

Nostro 2021 Guida phishing rivela tutti i tentativi di phishing popolari che sono stati segnalati nei confronti dei singoli servizi. Vi sveliamo alcuni degli schemi più cliccati che può sia estrarre informazioni sensibili dalle vittime o dirottare i loro soldi - sia in valuta reale e criptovaluta. Continua a leggere per imparare a proteggere te stesso.

Sommario minaccia

| Nome | Phishing Scam |

| Tipo | Truffa |

| breve descrizione | Gli hacker di computer in formato 2021 continuare a fare affidamento su truffe di phishing per manipolare le vittime affinché forniscano informazioni sensibili. Tali crimini sono collegati al ricatto, abusi finanziari, e manipolazione, e può assumere diverse forme. |

| Sintomi | Ricezione di messaggi di posta elettronica dall'aspetto familiare, accedere a strani siti web, comportamento anomalo del browser. |

| Metodo di distribuzione | messaggi e-mail, notifiche di messaggistica istantanea, popup nel browser |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Esperienza utente | Iscriviti alla nostra Forum per discutere di phishing. |

2021 Tendenze delle truffe di phishing

Analisi di esperti da più fonti, così come la nostra analisi, mostra che in 2021 le campagne di phishing saranno in aumento. Come risultato della pandemia globale di COVID-19 i criminali informatici invieranno false offerte pubblicitarie tramite messaggi di posta elettronica. A causa della perdita di posti di lavoro molti cittadini cercano lavoro e si rivolgono ai criminali, questo rappresenta una grande opportunità per creare nuove campagne.

I messaggi di phishing vengono creati insieme a siti Web appositamente creati che sono ospitati su nomi di dominio che suonano simili ai servizi e alle società rappresentati. Aggiungendo questo, i messaggi di phishing possono essere uno dei seguenti:

- Offerte di lavoro false

- Vaccini falsi Covid-19

- Notifiche false

L'altro tipo di contenuto di phishing preparato dagli hacker è una notifica progettata per presentare i programmi dei vaccini, offerte, e informazioni. Truffe 2021 che sono correlati a queste aree possono anche utilizzare altri tipi di tipi di contenuto web: social media, portali classificati, siti d'incontri, e così via.

Questi messaggi di phishing mirano tutti a raccogliere informazioni personali sugli utenti, che può essere utilizzato per vari crimini come il ricatto e l'abuso finanziario.

Negli ultimi anni anche i criminali informatici hanno iniziato a fare molto affidamento client di messaggistica istantanea insieme a social media siti e applicazioni. La tattica familiare della manipolazione sociale viene eseguita dai criminali — usano identità false, contenuto dirottato, e false immagini per costringere le vittime ad aprire collegamenti. Con i vaccini COVID-19 e le false offerte di lavoro, le vittime saranno manipolate per fargli rinunciare alle loro informazioni attraverso di loro.

2021 Truffe di phishing - Descrizione e principali metodi di distribuzione

tutti i più diffusi 2021 phishing vengono distribuiti tramite messaggi e-mail come la tattica distribuzione principale. I destinatari vittima saranno inviati messaggi che celano le notifiche legittime da un servizio, programma, prodotto, o un'altra parte che richiede un certo tipo di interazione. Il più delle volte le truffe sono legate all'attività dell'account, le operazioni di frode o promemoria di reimpostazione della password. Tutti questi sono motivi legittimi per l'invio di messaggi di attività e come tale può essere facilmente confusa con le notifiche reali. In quasi tutti i casi simili nomi di dominio suono e certificati di sicurezza (auto-firmato, rubare, o rilasciato da un hacker) sarà attuato nelle pagine di destinazione per confondere i destinatari che stanno visitando un sito sicuro. Inoltre, il layout di progettazione legittimo, elementi, e il contenuto del testo può essere copiato da siti legittimi.

Costruzione e manutenzione di siti web falsi può inoltre portare alla consegna di messaggi di phishing. Sono i meccanismi di erogazione del secondo stadio come i messaggi di posta elettronica dei collegamenti a loro. In molti casi, possono essere posizionati autonomamente dagli hacker semplicemente utilizzando una singola lettera che cambia dal nome di dominio del servizio di spoofing desiderato. Ogni volta che un utente di computer mistypes inconsapevolmente l'indirizzo che verrà reindirizzato all'indirizzo falso.

Un'alternativa a questi due metodi è la dipendenza profili di social media - possono essere sia rubati, violato, o creato da hacker. Solitamente, centinaia e migliaia di profili genereranno post predefiniti, messaggi privati, e informazioni sul profilo con i collegamenti di phishing. Per coordinare queste onde d'attacco i criminali di solito acquistano botnet di computer infetti e le banche dati di conto credenziali utente hacked. L'utilizzo di strumenti automatizzati e script che svolgono la consegna truffa necessaria.

phishing, in particolare alcuni degli esempi più popolari, può anche essere reindirizzati da browser hijacker quali sono i plugin pericolose fatte per i browser più diffusi. Si possono trovare caricato i repository rilevanti con finte recensioni degli utenti e le credenziali di sviluppatori mette a disposizione innovazioni come i lungometraggi aggiunte e ottimizzazioni delle prestazioni. Il loro obiettivo principale è quello di reindirizzare le vittime alla pagina di destinazione di phishing in questo caso particolare. modifiche usuali includono la home page predefinita, nuova pagina schede, e motore di ricerca.

vario vettori infetti payload può anche essere ospiti delle frodi di phishing. Due esempi popolari sono i seguenti:

- documenti dannosi - I criminali possono incorporare gli script necessari che reindirizza gli utenti al messaggio di phishing nei documenti in tutti i formati di file: documenti di testo ricco, file di testo, presentazioni e database. Link alle pagine possono essere collocati nelle multimediali o interattivi contenuti o automaticamente aperto quando i file vengono aperti. In certi casi, i documenti possono generare una richiesta di notifica che richiede che gli script incorporati vengano eseguiti per farlo “visualizzare correttamente” il documento o per attivare la funzionalità incorporata. Se questo è permesso verrà attivato il codice di reindirizzamento.

- Installatori Software installazione di applicazioni Il codice di installazione di reindirizzamento può anche essere integrata di software popolare -. Solitamente, viene scelto il software che viene spesso scaricato dagli utenti finali: suite creatività, utilità di sistema, produttività, e app per ufficio e così via. Non appena il programma di installazione viene avviato o il processo di installazione è terminata una finestra del browser o un in-app scheda verrà aperto con la pagina di destinazione di phishing. Gli installatori possono essere programmati per continuare a funzionare solo fino a quando è stata registrata l'interazione con l'utente in questione.

Già esistente infezioni da malware possono inoltre attivare la visualizzazione pagina di destinazione di phishing. Questo di solito è il caso di clienti cavallo di Troia. Stabiliranno una connessione sicura e costante a un server controllato da hacker e consentiranno agli operatori di spiare le vittime, superare il controllo dei loro computer e anche dirottare le informazioni. Non appena il controllo delle macchine è stato acquisito gli hacker possono aprire automaticamente la finestra del browser o quando certi eventi sono chiamati dagli utenti vittima.

pagine web hacked di servizi, portali di download, siti di notizie, e altre aree comunemente visitate mostreranno principalmente pagine di destinazione di phishing o porteranno a infezioni da virus. Gli attacchi di phishing possono essere effettuati anche tramite servizi di uso comune, uno degli esempi più noti è il BaseCamp ottobre 2020 attacco. È stato un colpo devastante contro questa piattaforma di collaborazione online, poiché l'attacco di phishing ha portato anche a infezioni da virus Trojan e Ransomware.

Non molti utenti in realtà non sanno cosa fare quando incontrano un collegamento di truffa di phishing. Il miglior consiglio che possiamo dare è di seguire questi passaggi:

- Lista nera –Inserisci la lista nera del sito di phishing nel tuo software di sicurezza (antivirus e / o firewall), in modo che non sia possibile accedervi direttamente o tramite reindirizzamenti e collegamenti.

- Impedire — In molti casi, quando il sito di phishing, modulo, redirect, barra degli strumenti, o si accede ad un altro modulo che fornisce informazioni sulla parte dietro di esso. Questo può aiutare a filtrare altre minacce simili.

- rapporto — Le truffe possono essere segnalate ai fornitori di software di sicurezza, oppure, alle agenzie governative. I passi che i cittadini americani possono fare sono trovati su una pagina speciale.

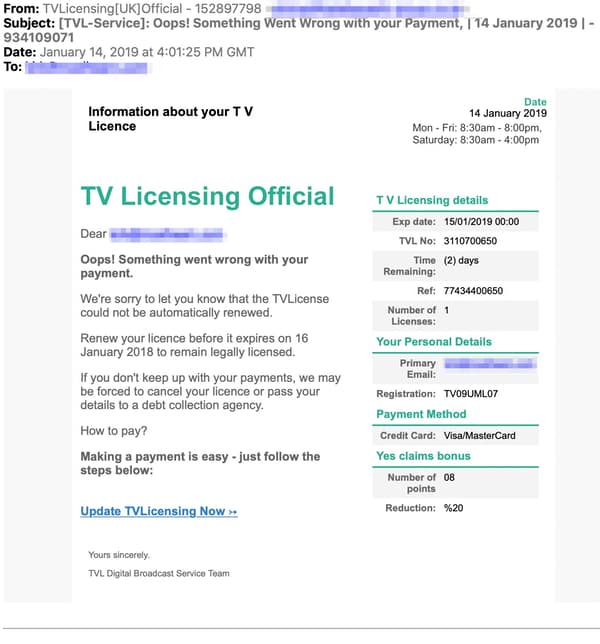

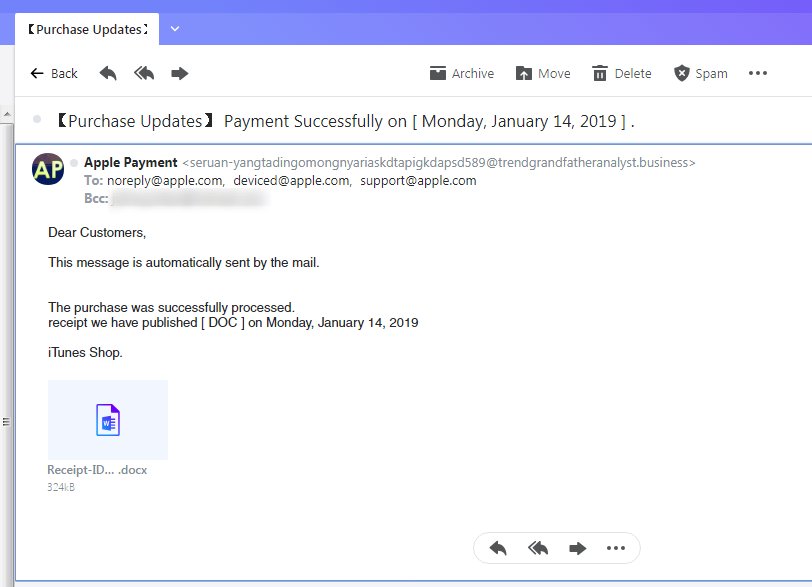

2021 Phishing #1 - Apple Scam pagamento

truffe di Apple legate sono tra i più ampiamente distribuito in 2019, 2020, e 2021 che è visto come una continuazione del 2018 campagne che sono state impostate contro gli utenti Apple ID. All'inizio di quest'anno, abbiamo ricevuto diverse segnalazioni di tattiche di phishing che tentano di costringere le vittime a credere di aver ricevuto un messaggio legittimo dall'azienda. Il mezzo di scelta è ancora una volta messaggi e-mail che sono progettati per apparire come inviato dal server della società.

A differenza di molti altri di Apple truffe i messaggi catturati non sembrano copiare il layout del testo distinto e gli elementi delle notifiche reali. Né in ogni caso essi sono progettati particolarmente credibile, ci sono diversi modi che i messaggi falsi possono essere distinti dai veri notifiche di Apple:

- indirizzi di origine - I mittenti dei messaggi non arrivano dal sito ufficiale di Apple.

- Non-Apple progetta - il layout del testo e per il corpo contenuti non corrispondono al modo in cui le notifiche di Apple sono fatti.

- Documenti allegati - Apple non invierà i documenti relativi al conto di attività e in particolare nel formato .docx.

Il pagamento truffa Apple può potenzialmente influenzare migliaia di utenti, come molti utenti Apple fanno transazioni online attraverso i servizi della società. Un incidente di sicurezza o privacy può portare a problemi che circondano l'uso di tali servizi. Questo permette di tattiche di social engineering come questo per avvenire.

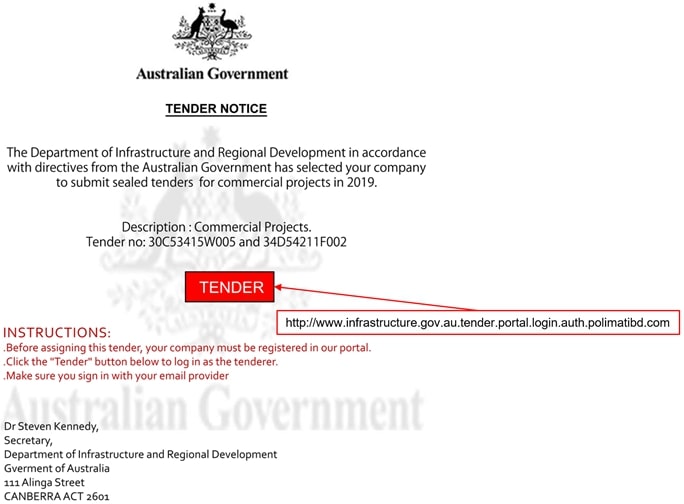

2021 Phishing #2 - Imprese edili del Governo Australiano messaggio di phishing

Un messaggio di phishing pericoloso è stato rilevato a gennaio 9 2019 quando una società di sicurezza ha scoperto circa le campagne attive. Secondo i rapporti rilasciati, un collettivo criminale ha falsificato i messaggi di posta elettronica progettati per apparire come inviati dal governo australiano. I destinatari sono bandi per progetti commerciali e l'obiettivo finale del tentativo di phishing è quello di estrarre informazioni personali che li riguardano o ai progetti su cui stanno lavorando. Il modo in cui questo viene fatto è quello di impersonare un invito reparto di fare offerte per gare d'appalto chiuse.

L'opzione che viene dato ai destinatari è quello di aprire un documento allegato chiamato Australia, Tender Invitation.pdf. Il file contiene un “Tenero” pulsante che reindirizza i destinatari a una pagina di destinazione online. Quando si apre gli utenti vedranno una pagina di copione truffa che imita la legittima Dipartimento di Sviluppo Regionale, e pagina di registrazione Città. Il sito di accompagnamento richiederà le credenziali di informazione e di account personali da parte dei visitatori vittima.

La società di sicurezza ha pubblicato un elenco di linee guida che possono ridurre il rischio di messaggi di gara relativi:

- Le organizzazioni e le aziende dovrebbero istruire i propri dipendenti in avvistare le email sospette. stabilimenti più grandi dovrebbero investire in programmi di formazione informatica di sensibilizzazione alla sicurezza.

- L'apertura e-mail sospette e non richieste che contengono link e allegati deve essere ignorata come potenzialmente pericoloso. personale di sicurezza informatica dovrebbe essere allarmato prima di qualsiasi interazione è azionato.

- Guardando fuori per tutti i segnali di pericolo di email di phishing dovrebbe essere obbligatorio: grammatica poveri, ortografia e punteggiatura. Un riferimento generico come “Caro Signore / Signora”, “Cliente”, “Cliente” ed ecc .Should possono essere considerate messaggi legittimi saranno per lo più affrontare la persona con il loro nome completo e la relazione (cliente, compagno, cliente ed ecc) elencato con loro.

- Le organizzazioni più grandi dovrebbero investire in e-mail implementazione standard di autenticazione e distribuire i servizi di filtraggio necessari.

- campagne di attacco hacker più esperti possono utilizzare l'impronta digitale disponibili on-line. le informazioni raccolte da Internet può essere utilizzato per la progettazione di messaggi personalizzati che difficilmente possono essere distinte dalle relative notifiche legittime.

- Doppio controllo che i mittenti di un messaggio sospetto sono infatti quelli che dicono di essere. Se possibile verificare con altri mezzi e sistema di allarme e / o amministratori di rete.

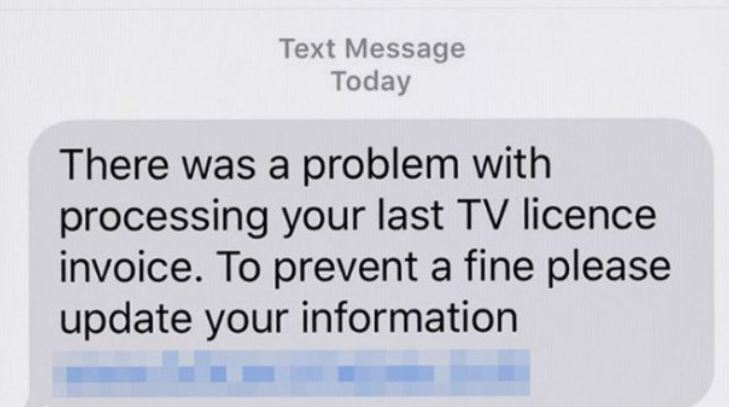

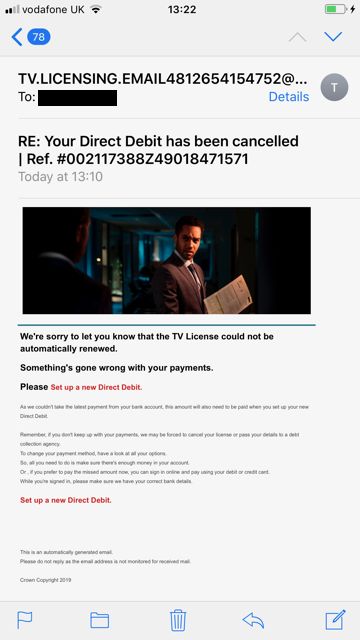

2021 Phishing #3 - TV Licenza Phishing offerte Scam

Numerosi collettivi criminali sono stati trovati per indirizzare gli utenti di Internet in massa con il rinnovo delle licenze tv e richieste di sottoscrizione. Due sono i principali metodi di distribuzione dei messaggi rilevanti - notifiche e-mail e messaggi SMS. Nella maggior parte dei casi, i dati sulle vittime vengono dirottati dai mercati clandestini degli hacker e si basano sul furto di identità. I criminali che stanno supervisionando la campagna possono personalizzare i messaggi e renderli indistinguibili da eventuali messaggi legittimi. Gli unici elementi che possono mostrare i segnali di allarme sono il nome di dominio e gli elementi incorporati che non si trovano con il relativo servizio. Il sito Web ufficiale delle licenze TV ha pubblicato numerose notifiche sulle tattiche di truffa, un'indagine è stata avviata, che mira a ridurre i rischi eliminando i collettivi degli hacker.

Una delle caratteristiche inquietanti è che il collettivo criminale è stato in grado di raccogliere i numeri di cellulare dei destinatari. I messaggi SMS che vengono inviati hanno un'alta probabilità di essere azionato su dai bersagli. Essi affermare che un problema è stato identificato nella lavorazione del loro ultimo TV licenza fattura. Verrà offerto un collegamento per aggiornare le loro informazioni: l'avviso di accompagnamento elencherà che ciò è necessario per evitare una multa.

Qualunque sia il metodo di distribuzione della pagina di destinazione visualizzata sarà richiedere informazioni personali sugli utenti ei loro dati della carta di pagamento. Il sito di frode richiede informazioni complete sullo scopo del pagamento: nome completo del titolare della carta, numero di telefono, numero di carta, codice di verifica, data di scadenza, e così via. Utilizzando le informazioni raccolte i criminali possono svolgere sia furto d'identità e abusi finanziari crimini.

Il sito TV Licensing ha pubblicato suggerimenti su come prevenire attacchi di phishing in questo caso particolare. Essi affermano espressamente che il servizio non sarà mai posta vittime che chiedono informazioni personali, coordinate bancarie, o dati di pagamento diretto. I messaggi email inviati dal servizio ufficiale sarà sempre includere il nome completo dei destinatari. Le linee-mail oggetto possono essere utilizzati per la ricerca di uno qualsiasi di quelli tipici usati nelle campagne di attacco: "Azione richiesta", "Allarme di sicurezza", “Aggiornamento del sistema”, “C'è un messaggio sicuro in attesa per voi” e gli altri. Gli indirizzi e-mail da cui vengono inviati gli avvisi devono anche corrispondere con il dominio ufficiale.

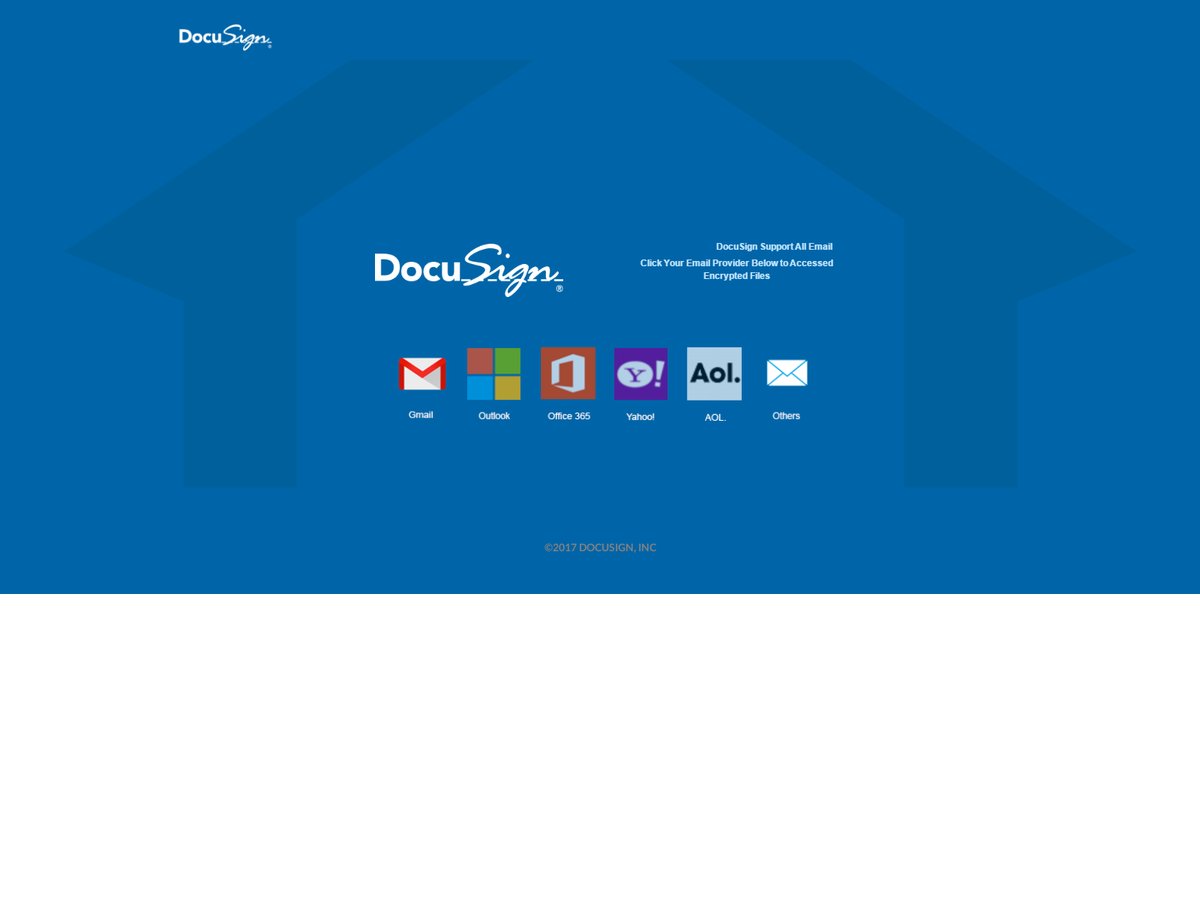

2021 Phishing #4 - Scam DocuSign Phishing

Un DocuSign campagna di phishing su larga scala stato segnalato sia dalle vittime e l'azienda stessa. Secondo i rapporti e le notifiche rilasciati, ci sono diversi collettivi di hacking che stanno orchestrando tali attacchi. Ci sono due tipi principali di truffa:

- sito dannoso - pagine di destinazione Scam sono i segni più comuni di queste tattiche di hacking. Non saranno ospitati sul dominio ufficiale e verranno aggiunti i certificati di sicurezza fasulli o rubati. Solitamente, i collegamenti ai siti falsi si troveranno nei browser hijacker, portali dannosi, messaggi e-mail, o reindirizza utilizzando servizi URL brevi. Gli indirizzi di destinazione di questi siti falsi indirizzeranno gli utenti a una pagina di destinazione che li trufferà facendoli credere di aver effettuato l'accesso a una pagina del portale legittima di proprietà di DocuSign. L'interazione con nessuno di loro può anche installare spyware sul sistema vittima - Trojan, minatori, e ransomware. La caratteristica pericolosa di queste infezioni è che possono accadere semplicemente visitando il sito utilizzando gli script incorporati.

- Messaggio email - I messaggi di posta elettronica fasulli includeranno un mittente che non provengono dal servizio DocuSign. Molti dei messaggi truffa conterranno i file PDF allegati - il servizio prevede espressamente che tali documenti vengono inviati solo dopo che entrambe le parti hanno firmato digitalmente. Altri segnali di pericolo dei messaggi truffa includono saluto generico che e utilizzando parole che psicologicamente costringere i destinatari nella realizzazione di alcune azioni. Qualsiasi uso di finestre pop-up è un segno sicuro che il messaggio non è legittimo. Esempio truffa e-mail linee soggetto sono i seguenti: “Hai ricevuto / ottenuto fattura da DocuSign Firma Servizio / Firma elettronica Servizio DocuSign / Servizio DocuSign”.

Una delle più recenti ondate di pagine di phishing DocuSign relative utilizza un altro approccio - mostra una pagina del portale DocuSign-branded con i link ai servizi popolari: Gmail, prospettiva, Ufficio 365, Yahoo!, AOL, e “Altri” affermando che i contenuti di questi servizi sono stati crittografati dal servizio. Affinché gli utenti a “sbloccare” o “decifrare” i file, verranno indirizzati a una pagina di accesso che richiede le credenziali dell'account. Se sono forniti i criminali Riceverai subito le informazioni che consentono loro di svolgere sia abusi finanziari e furto d'identità crimini.

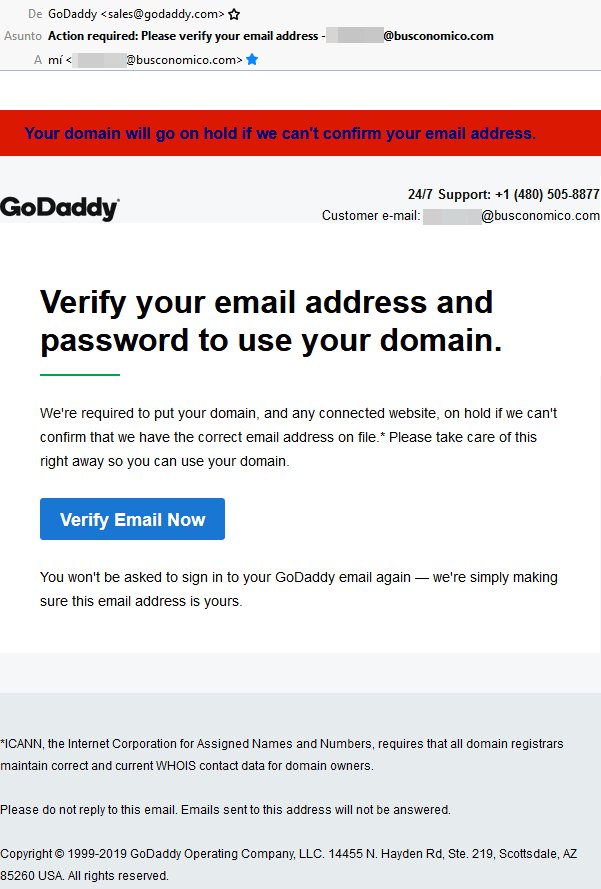

2021 Phishing #5 - GoDaddy email di verifica messaggi di phishing

Diverse segnalazioni degli utenti indicano che una nuova campagna GoDaddy a tema è in corso con l'invio di messaggi di posta elettronica che pongono come inviato dalla società di hosting. Essi potranno copiare in larga misura il layout e contenuti di notifiche reali e istruire le vittime nelle verificare i loro indirizzi di posta elettronica facendo clic su un pulsante di collegamento. Questo molto probabilmente li reindirizza a una pagina di login che richiede le credenziali. Se questo è fatto quindi le informazioni saranno direttamente trasmesse agli operatori degli hacker, di conseguenza, potranno dirottare gli account GoDaddy. I piani di hosting sono solitamente ordinati tramite le pagine di iscrizione, come effetto di questi vari crimini possono essere intrapresi: furto di identità e abuso finanziario.

Cliccando sui link può anche portare ad altre conseguenze pericolose:

- Redirect dannosi - A seguito delle operazioni di furto di account nella pagina truffa GoDaddy può reindirizzare le vittime ad altre pagine web pericolose. Gli esempi includono portali che distribuiscono virus o siti di annunci che contengono banner intrusivi, pop-up e minatori.

- Analytics Gathering - Le e-mail inviate possono contenere script che traccia gli utenti impegno dare maggiori informazioni sulle loro abitudini agli operatori degli hacker. Questo può essere utilizzato per ottimizzare i futuri attacchi.

- payload di consegna - Non appena il messaggio di posta elettronica viene caricato o il sito di accompagnamento è visitato altre minacce possono essere distribuiti alle vittime, nonché. Si va da ransomware di file con crittografia a Trojan infezioni cavalli che permettono agli operatori di prendere il controllo dei computer delle vittime in un dato momento.

Se la prima ondata di GoDaddy email di phishing rivelarsi di successo e sono in grado di dirottare gli account utente allora i criminali dietro di esso possono scegliere di lanciare versioni migliorate. Tipicamente questi attacchi sono mirati contro alcuni tipi di utenti o impostare nei confronti di un certo periodo di tempo.

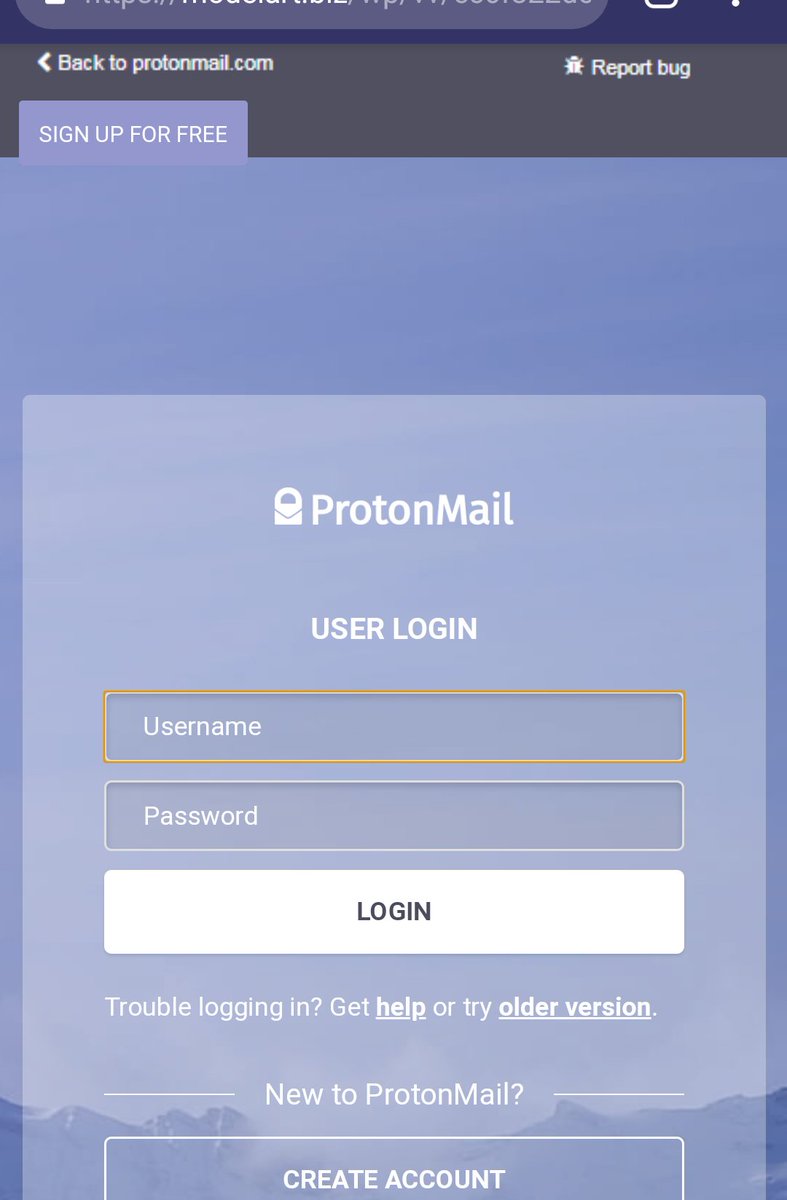

2021 Phishing #6 - truffe ProtonMail Login pagine

Recentemente molti utenti hanno segnalato di essere reindirizzati a un falso pagine di destinazione ProtonMaiil. Sono fatti per copiare il design del servizio di posta elettronica legittima e costringere le vittime a inserire nei loro dettagli. L'estremità obiettivo del collettivo criminale dietro di esso è quello di acquisire il maggior numero di account utente possibile. La maggior parte di queste truffe di phishing sono fatti in modo da accedere alle caselle di posta elettronica privati delle vittime, tuttavia ci sono altri casi in cui possono essere utilizzati tali dati:

- Furto d'identità - Il servizio ProtonMail è ampiamente utilizzato per nascondere l'identità delle persone che ad essa sottoscritti. Come tale l'accesso ai loro messaggi privati possono essere utilizzati per l'identificazione dei dati personali. I dati ottenuti possono essere utilizzati per scopi ricatti.

- Vendita di dati - Le informazioni ottenute possono essere registrati in banche dati che vengono poi venduti sui mercati sotterranei.

- distribuzione Malware - Le caselle di posta a cui si accede può essere configurato per l'invio di campioni dannosi di tutti i tipi.

Ci sono molte fonti di truffe di phishing ProtonMail, i più comuni sono i reindirizzamenti di siti web, pop-up e banner di malware, e messaggi e-mail. Le email vengono inviate in modo bulk-like e costringere le vittime a interagire con il contenuto incorporato. Possono copiare il disegno delle notifiche legittime, che rende più difficile distinguere il vero dal quelli falsi.

2021 Phishing #7 - Falso Facebook Login pagine

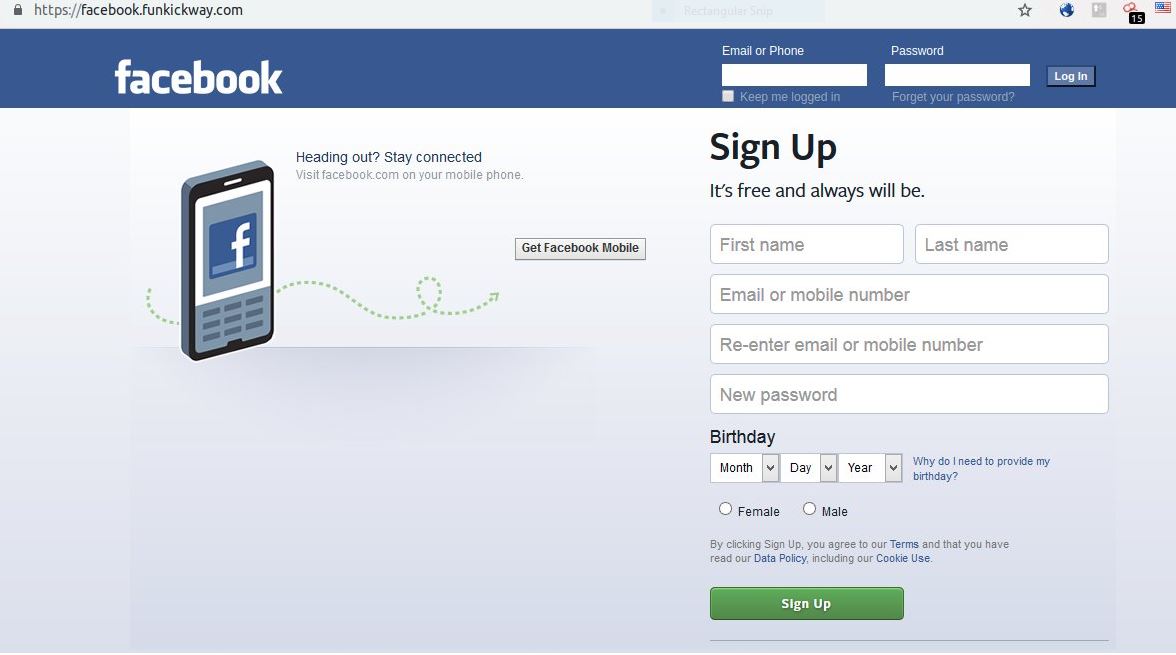

Ai primi di febbraio 2019, ci sono state diverse segnalazioni di falsi pagine di login di Facebook che sono ampiamente distribuite utilizzando i metodi popolari menzionati in precedenza. Questo è un tipico caso di un sito truffa imitazione che ha preso il design e il layout originali del social network e sta tentando di ingannare i visitatori che stanno accedendo a Facebook. Collegamenti a tali servizi sono di solito incorporati in i messaggi di posta elettronica di phishing che possono apparire come inviato dal servizio popolare. Invece di condurre gli utenti alla pagina di accesso legittima, verrà mostrato l'indirizzo della copia. I visitatori possono dire la differenza solo dal loro nome di dominio.

Gli esperti myki hanno scoperto una tecnica usata dai criminali informatici che riproduce la pagina di login di Facebook in modo molto realistico. Questo viene fatto con la costruzione di un blocco di HTML in cui tutti gli elementi apparire esattamente come la richiesta legittima: barra di stato, barra di navigazione, contenuto, e ombre. Queste istruzioni sono collocati in siti pirata-controllato o diffondono attraverso i motori di ricerca e portali maligni. Le pagine genereranno i tentativi di accesso, di solito, questi sono i pulsanti comuni chiamati “Fai il login con facebook” che aprirà un pop-up che chiede per le credenziali di rete sociali.

2021 Phishing #8 - Falso BT Login pagine

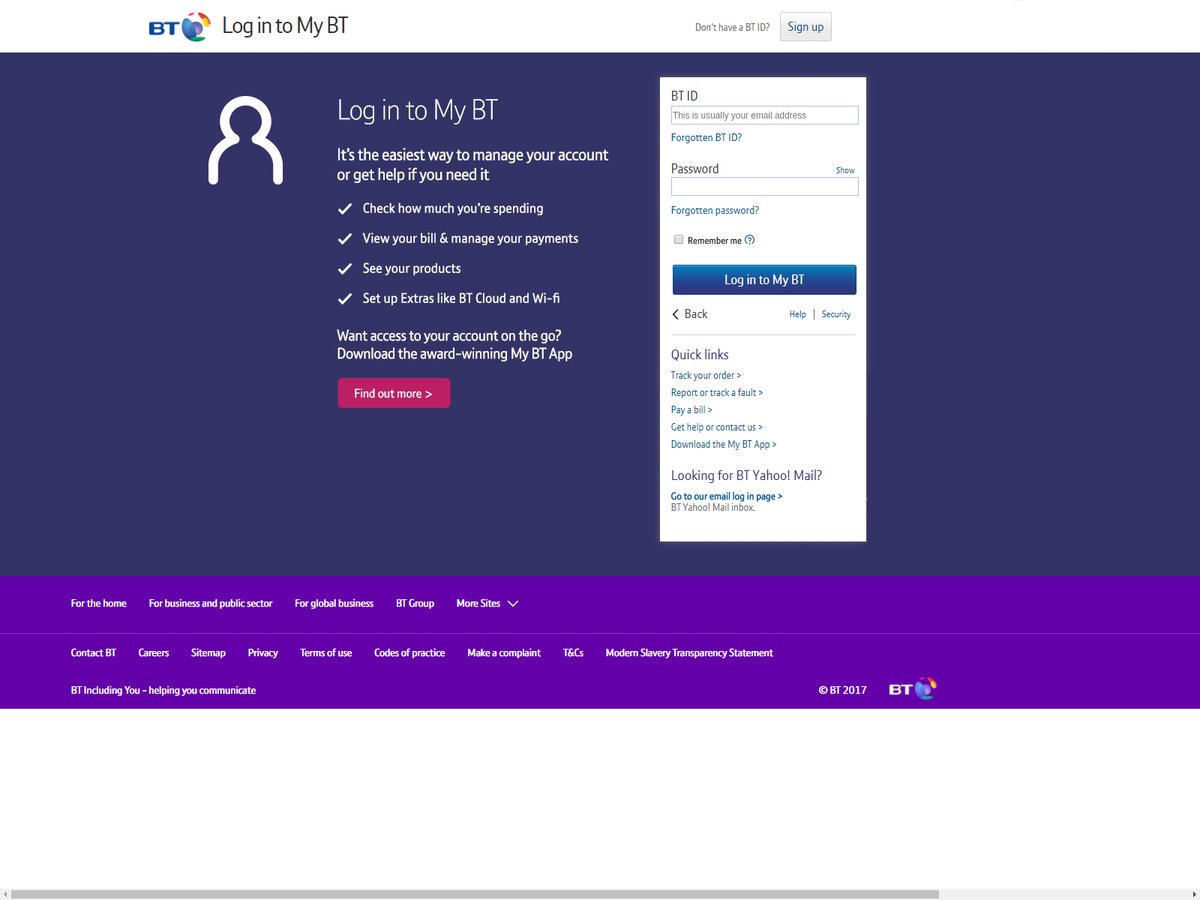

Una campagna di attacco portando falsi pagine di login di BT è stato segnalato a noi di recente. La tattica è quella di rendere i visitatori credono che accedono al servizio BT legittima. tentativi riusciti a infettare gli obiettivi in massa comprendono sia l'e-mail tradizionale phishing e link che inviano attraverso le reti sociali. Questo viene fatto attraverso i conti di hacker-made o hacked che postare link al sito dannoso. Nella maggior parte dei casi essi saranno offerte o “modificare le informazioni conto” - agli utenti vittima sarà spiegato che avranno bisogno di accedere ai loro profili e “verificare” la loro identità.

L'altra strategia che viene utilizzato in questo contesto è la “offerte speciali” uno. Attraverso i profili degli hacker-creato, messaggi di posta elettronica e altri canali di comunicazione alle vittime verranno promessi accordi esclusivi se accedono al proprio account tramite la falsa pagina di accesso.

2021 Phishing #9 - Falso Netflix Login pagine

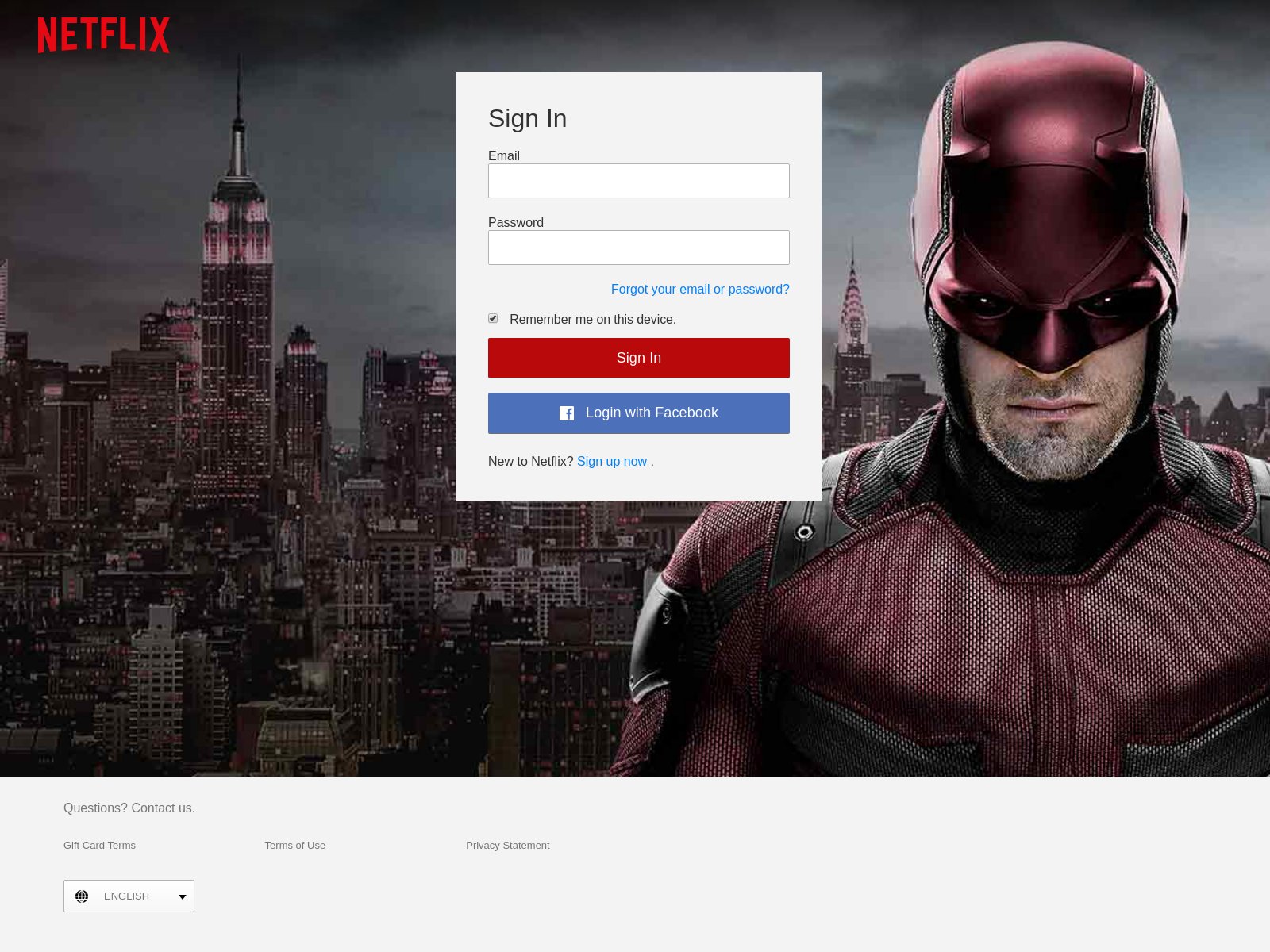

Uno degli approcci più popolari per le vittime truffe è quello di inviare messaggi di posta elettronica di massa tramite messaggi di posta elettronica che porteranno alle finte schermate di accesso Netflix. L'obiettivo degli hacker è costringere le vittime a inserire le credenziali del proprio account tramite il modulo di accesso. Sono ospitati su nomi di dominio dal suono simile, utilizzando certificati di sicurezza, e copiando il contenuto e il design del corpo.

Ci sono molte forme alternative che possono tutti essere lanciato allo stesso tempo:

- Posizionamento motori di ricerca - I siti dannosi possono essere progettati con l'ottimizzazione dei motori di ricerca in mente. Possono alto rango tra i risultati della ricerca così confondendo le vittime che accedono al sito legittimo.

- Social Network Messaggi e Messaggi - utilizzando le credenziali di hacker-made o di account rubato il collettivo dietro le truffe di phishing Netflix può CONSTRCT varie forme di campagne su queste reti. Una variante popolare è il distacco di speciale “offerte” e “offerte” - le vittime saranno detto che essi hanno di entrare nelle loro credenziali di accesso.

- Annunci dannosi - Utilizzando siti pirata a controllo e pubblicità intrusive (immessi sul reti pertinenti) gli hacker possono eseguire campagne che puntano ai siti pericolosi.

Tutti i tipi di modifiche si può aspettare dalle campagne di Netflix.

2021 Phishing #10 - Falso VK (Vkontakte) Pagine d'accesso

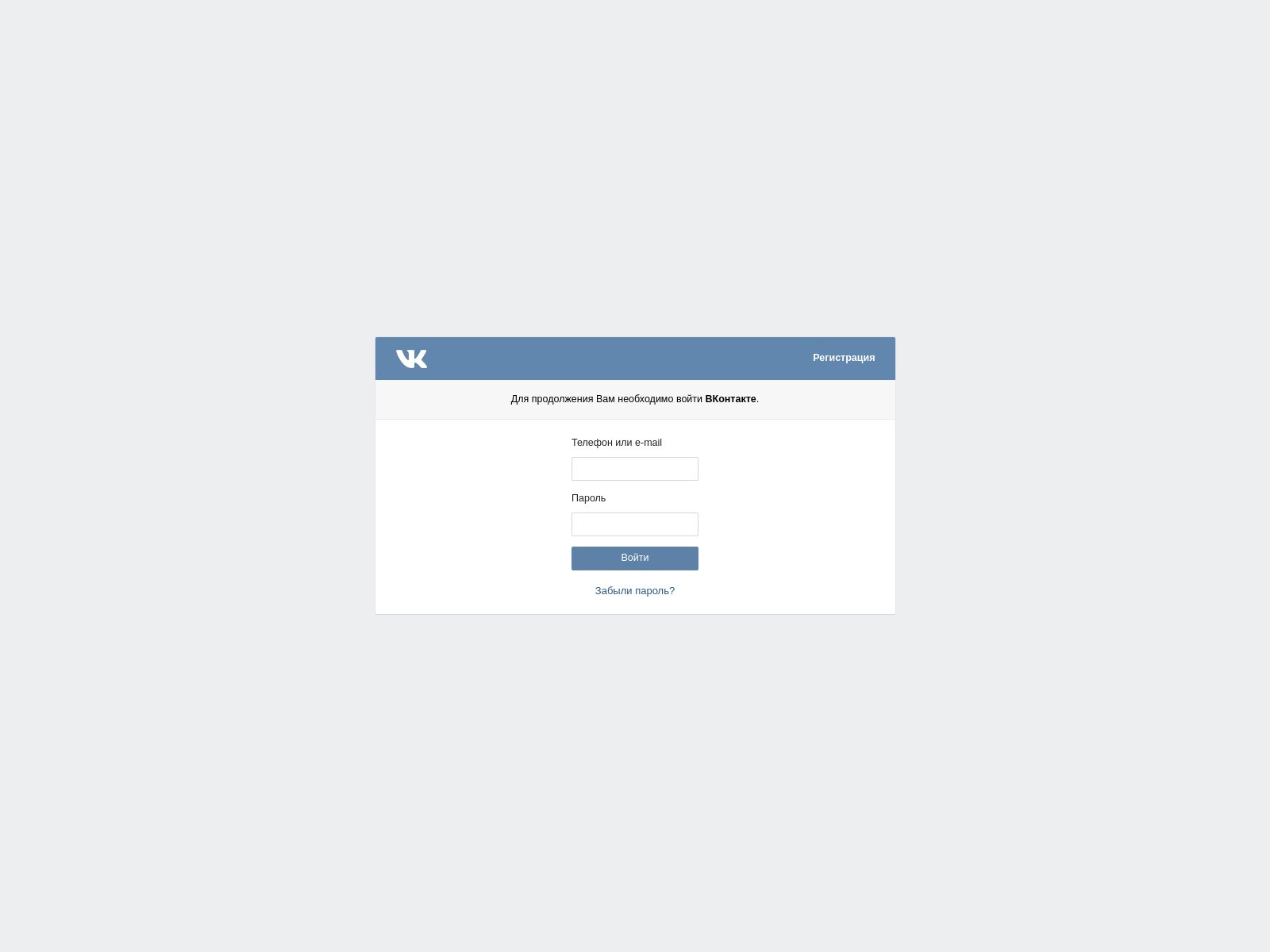

VK è uno dei social network più diffusi in tutto il mondo, è uno dei siti più visitati in paesi di lingua russa ed è anche un bersaglio per attacchi di phishing. Il motivo per cui sono popolari tra i criminali è che è possibile accedere a VK tramite client desktop e mobili e anche app per la maggior parte dei dispositivi popolari. Come tali tentativi di phishing possono essere effettuate tramite una vasta gamma di strategie. Alcuni di essi sono i seguenti

- falsi siti web - Uno dei modi più comuni è di costruire siti fasulli che pongono come il dominio legittimo. Sono ospitati su nomi di dominio dal suono simile, includere falsi certificati di sicurezza, e replicare il design e il layout della pagina VK legittima. Essi possono essere posizionati in cima alla classifica dei motori di ricerca e questo fattore è usato per attirare gli utenti vittima che non possono differenziare il falso dal vero indirizzo.

- Social Media messaggi - Gli hacker possono utilizzare appositamente realizzato o le credenziali rubate che possono collegarsi al sito VK falso. Solitamente, sono collegamenti al profilo, media, o offerte speciali: tutte vengono create in modo da invogliare gli obiettivi a fare clic su di esse.

- Campagne pubblicitarie - I siti VK dannosi possono essere diffuse attraverso campagne pubblicitarie di malware che possono essere trovati attraverso i siti web che espongono tali contenuti.

- E-mail messaggi di phishing - Questo è uno dei metodi più diffusi - i criminali potranno eseguire campagne che imitano le notifiche email legittime da servizi o prodotti ben noti. Ogni volta che interagiscono con le pagine false verranno visualizzate.

Altri metodi possono essere usati pure, Questo elenco contiene solo un piccolo campione delle possibilità di reindirizzare le vittime ai siti VK falsi.

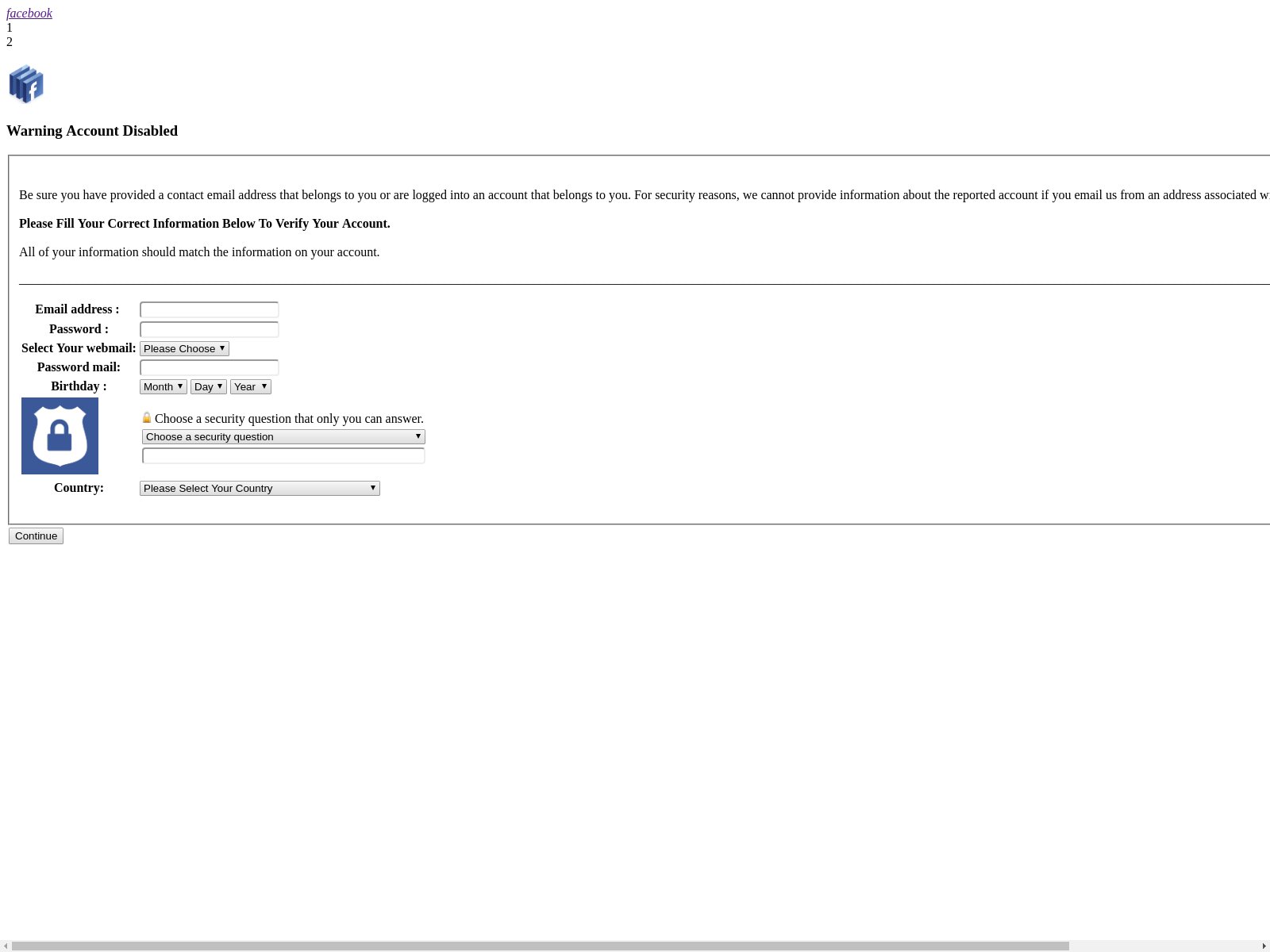

2021 Phishing #11 - Facebook Attenzione Account Scam disabili

In 2019 una truffa Facebook correlato è stato rilevato che utilizza le pagine di malware che portano il titolo “Attenzione Account disattivato”. Sono costruiti con un design blando, ancora contenente un layout che ha una somiglianza con il social network. Questo viene fatto al fine di catturare l'attenzione degli obiettivi - vedranno che c'è che la pagina può essere ospitato da Facebook e che hanno emesso una schermata di avviso. Utilizzando il logo di Facebook e il layout design che è familiare potrebbero essere attratti in immettendo le informazioni richieste. I campioni acquisiti richiedono i seguenti dati:

- Indirizzo email

- parola d'ordine

- Tipo Webmail

- password posta

- Compleanno

- Domanda di Sicurezza & risposta Combinazione

- Nazione

Ci sono diversi modi in cui questa truffa può essere distribuito ai destinatari. Uno scenario popolare è quello di inviare i link alla pagina tramite i messaggi di posta elettronica truffa. Essi appaiono come inviato dalla rete sociale e si costringere le vittime a cliccare sul link che li indirizzerà alla pagina di phishing.

Vari domini malevoli che possono apparire come appartenente o affiliati a Facebook possono essere creati - che sarà caratterizzato da collegamenti, certificati di sicurezza, ed elementi che appaiono così come parte del social network. vari messaggi, pagine, utenti, e altri contenuti in-Facebook possono anche essere creati per diffondere il sito.

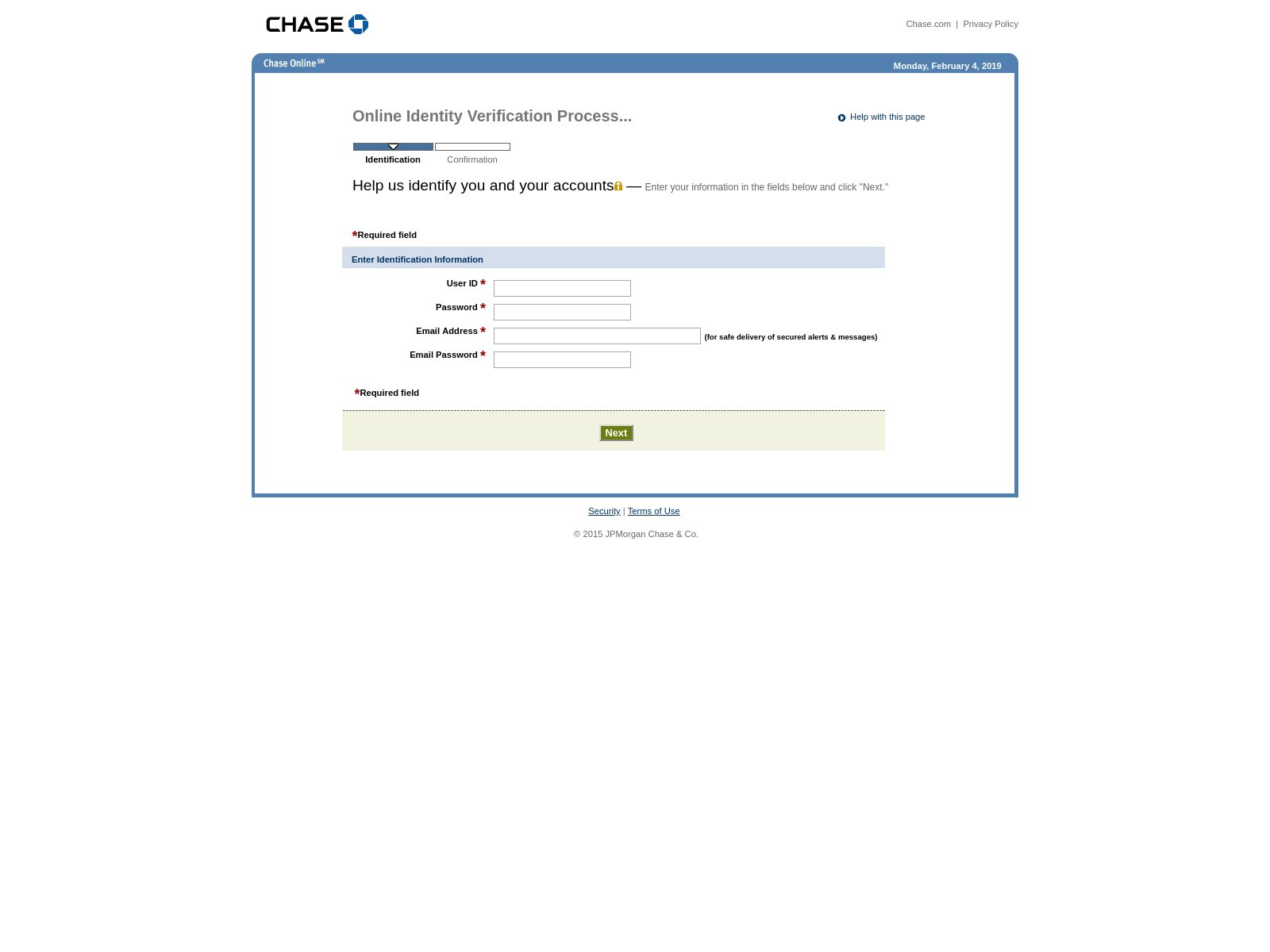

2021 Phishing #12 - Scam Chase Phishing

I clienti del servizio bancario Chase online dovrebbe essere molto cauti in quanto vi sono diverse campagne di attacco identificati che distribuiscono le pagine di phishing falsi. Essi sono progettati come passaggi di verifica e di progettazione uso del corpo e il layout che viene utilizzato da parte dell'istituzione nei loro moduli di registrazione. La pagina richiede i seguenti campi a essere popolato con le informazioni del cliente:

- ID utente

- parola d'ordine

- Indirizzo email

- E-mail password

Le pagine di login falso Chase sono popolarmente distribuiti tramite le tattiche più utilizzate. Uno di loro si basa su messaggi e-mail SPAM che contengono le tattiche di phishing - essi rappresentano le notifiche come legittimi inviati da Chase. Gli esempi efficaci includono i messaggi che sostengono che i conti devono essere verificati in modo da essere attivato dopo un avviso di frode è stato attivato.

Un'altra tecnica si basa sulla creazione di più siti web che può copiare o collegare il sito principale su diversi domini. Essi sono di solito sotto la maschera di portali di download, motori di ricerca, pagine di destinazione ed ecc.

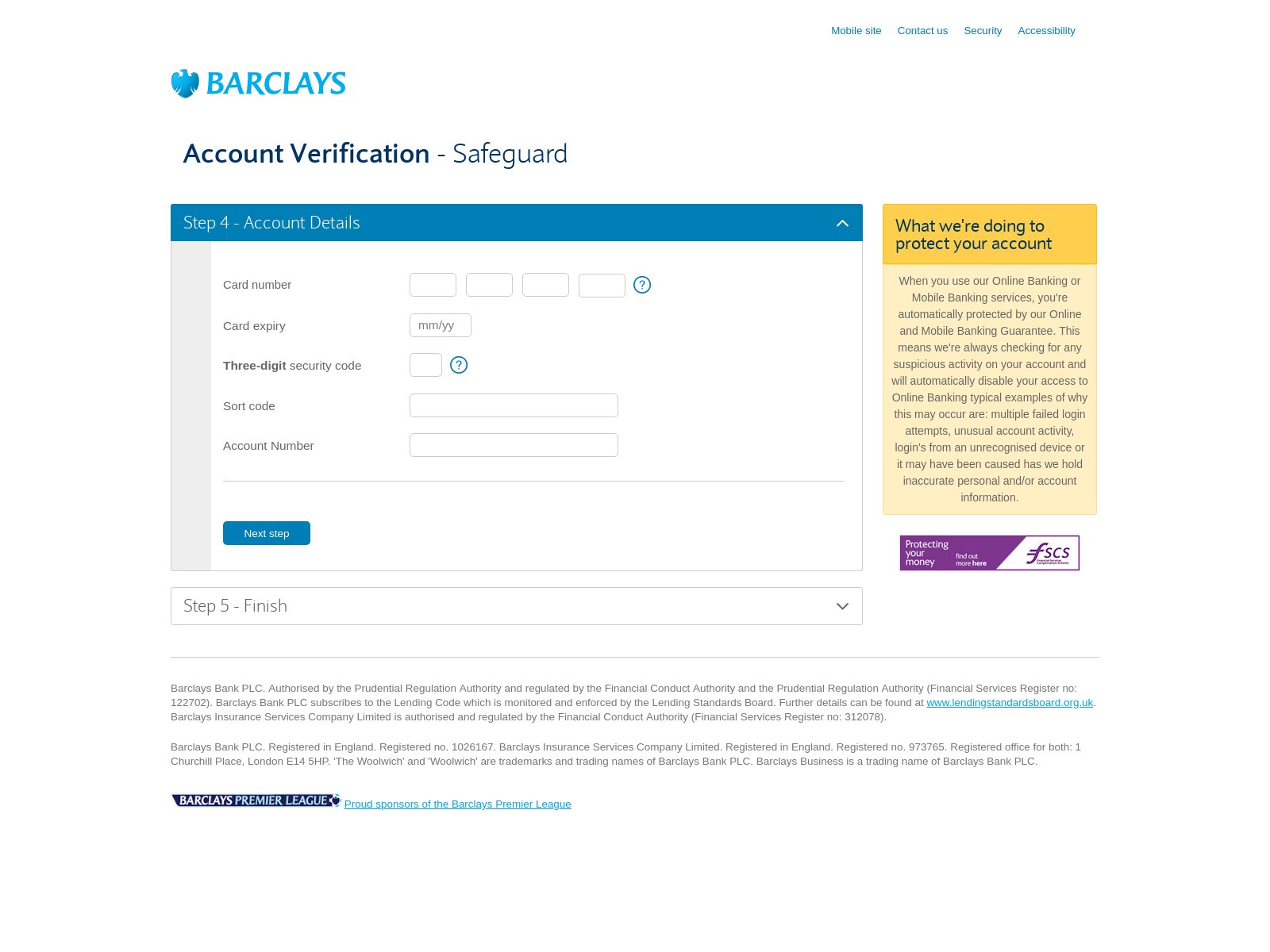

2021 Phishing #13 - Scam Barclays Phishing

Una campagna attacco distinto è attivo contro Barclays utenti on-line banking. Saranno presi di mira con contraffatti “Verifica dell'account” pagine. Sembrano le fasi del processo di registrazione legittimi. Il collettivo ladro dietro questa truffa ha copiato il layout design del corpo, contenuto del testo, e altri elementi (intestazione e piè di pagina) al fine di creare un sistema che non può essere facilmente distinto da una vera pagina Barclays.

Le pagine Web false sono ospitate su nomi di dominio dal suono simile, può contenere stringhe che fanno riferimento a prodotti o servizi offerti dall'azienda, e persino presentare certificati di sicurezza firmati. Tutto questo viene fatto al fine di rendere i visitatori credono che accedono una pagina ospitata da parte della banca.

Altri metodi che possono essere utilizzati per distribuire i link che reindirizzano alla pagina di phishing Barclays sono i seguenti:

- Collegamenti sociali di media - Gli hacker possono usare i propri profili creati o quelli rubati, al fine di eseguire campagne di massa contro gli utenti di Barclays. Questo viene fatto finta di essere i rappresentanti della banca. Il contenuto può essere condiviso sia in pagine, post e messaggi diretti.

- Browser hijacker - Dangerous plugin del browser web possono essere creati che contengono le istruzioni di reindirizzamento alla pagina di phishing. Di solito sono realizzati compatibile con la maggior parte dei browser Web più diffusi. Questi plugin vengono poi caricati ai repository competenti utilizzando le credenziali di sviluppatori falsi e descrizioni elaborate.

- campagne e-mail - I criminali possono creare messaggi e-mail che contengono elementi di phishing che portano alla truffa reindirizzamento Barclays. Essi possono essere progettati in modo da apparire come inviato dall'istituto finanziario.

- Campagne pubblicitarie - annunci dannosi e invadenti solitamente contengono dei collegamenti contenuti pericolosi come questo esempio.

Mentre le campagne continuano a funzionare possiamo vedere le versioni aggiornate così come altri metodi impiegati da questo o un altro collettiva.

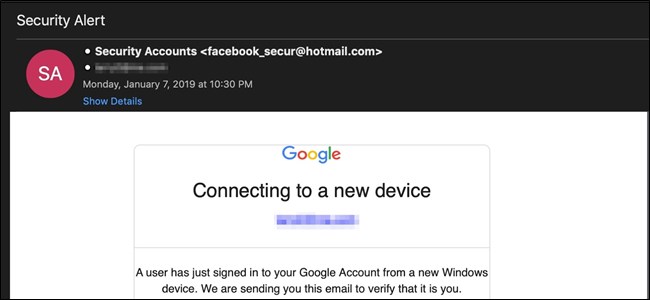

2021 Phishing #14 - Google Translate Phishing Scam

All'inizio di febbraio 2019, una campagna di phishing in tutto il mondo è stato rilevato che viene gestito da un collettivo di hacker sconosciuto. Invece del normale invio di e-mail di massa degli obiettivi previsti, i criminali utilizzano un metodo alternativo. Gli hacker invece creato le pagine web malevoli che iniziano con la stringa associata con il servizio - “translate.google.com”.

Questi domini sono collegati in una campagna di e-mail di phishing di massa, che è stato progettato per rappresentare proprio come una legittima la notifica di Google che gli account degli utenti sono accessibili da una parte non autorizzata. Un pulsante di chiamata all'azione è posto nei contenuti del corpo che manipolare i bersagli a credere che essi hanno di interagire con essa al fine di garantire loro conti. Una pagina di login sarà presentato che richiedere le credenziali dell'account Google.

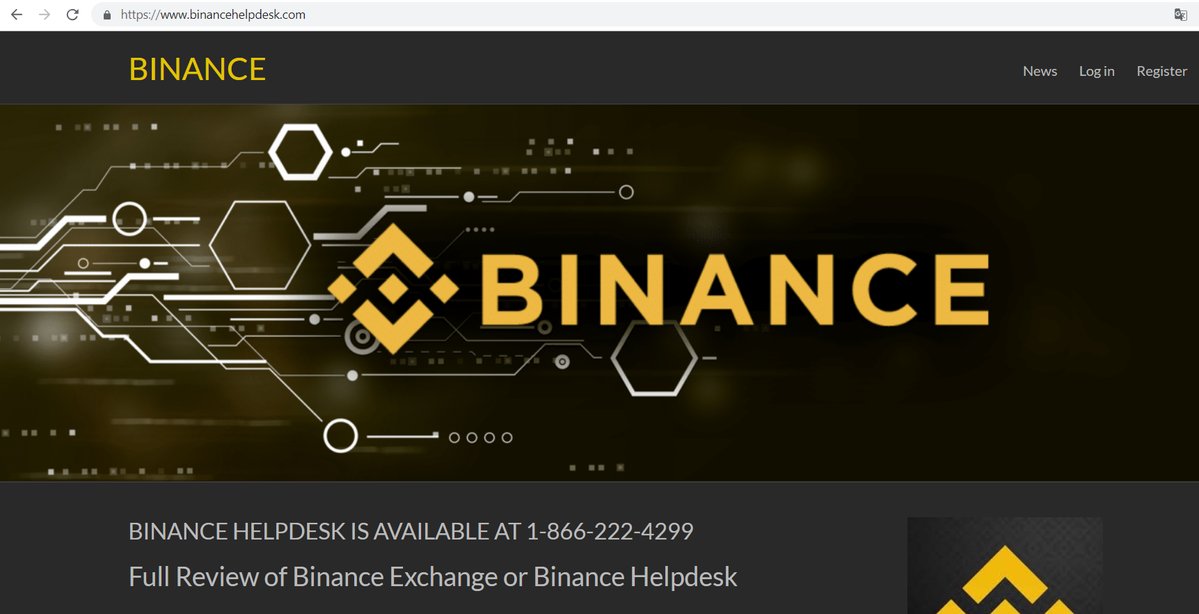

2021 Phishing #15 - Scam Binance Phishing

Binance è uno degli scambi criptovaluta più popolari che viene utilizzato dai titolari di monete di tutto il mondo. Come una scelta fidata da molti, ha anche attirato l'attenzione di gruppi criminali che hanno orchestrato numerosi attacchi di phishing sia i titolari di account che altri gruppi target.

Alcuni dei metodi più popolari sono per creare falsi siti web che fingono di essere il Binance casa o login page legittima. Gli hacker useranno nomi di dominio dal suono simile e persino certificati di sicurezza generati dagli hacker per far sembrare i siti legittimi. Gli utenti sono invitati a verificare che i nomi di dominio SSL corrispondono a quelli ufficiali utilizzati dalla società - * .binance.com o * .binance.co. Il personale Binance raccomanda inoltre che l'autenticazione a due fattori è abilitato. Le chiavi del back-end digitale non devono essere divulgate a siti Web o servizi anche se richieste, pop-up e altri contenuti lo dicono.

I criminali possono inoltre creare messaggi e-mail SPAM che il tentativo di confondere le vittime nel pensare di aver ricevuto una notifica di servizio legittimo. Essi sono progettati per replicare i contenuti progettuali e di testo del servizio reale e includere collegamenti a siti di phishing.

Due casi distinti Frode Binance Personale sono stati riportati dalla società, nonché. In uno dei casi, una falsa hotline (truffa supporto tecnico) ha tentato di truffa visitatori. La tattica impiegata dai criminali è quello di creare siti web che contengono parole chiave come “Binance”, “Supporto”, “Aiuto” e altre combinazioni di stringhe. Quando vi si accede attraverso i motori di ricerca saranno reindirizzare le vittime a una pagina di login dove verranno richiesti le loro credenziali. Se e

attraverso social networks i criminali possono costruire falsi profili attraverso i quali possono impersonare personale Binance. Questo spesso è fatto attraverso piattaforme come Twitter e Facebook, dove un gran numero di vittime può essere raccolto. Ci sono diversi tipi di truffe di phishing che possono essere fatte tramite questo metodo:

- Warning Messaggi - I conti degli hacker invieranno istruzioni di sicurezza per proteggere meglio i conti dei clienti. Le guide saranno ospitati sui nomi a dominio di hacker controllato a cui i posti collegherà a. Non appena gli utenti entrano nelle loro Binance password saranno inviati ai controllori degli hacker.

- Messaggi personali - I criminali possono anche inviare messaggi diretti alle vittime e tentare varie truffe di supporto tecnico. Un comune è che i loro conti sono stati accede da una persona non autorizzata e Binance ha bisogno della loro cooperazione indagarlo fornendo loro credenziali di account.

- Donazioni - Utilizzando le promozioni frodi criminali pubblicizzare grandi omaggi. Immetterli titolari del conto Binance saranno convinti nel trasferimento di grandi somme di denaro per portafogli di hacker controllato.

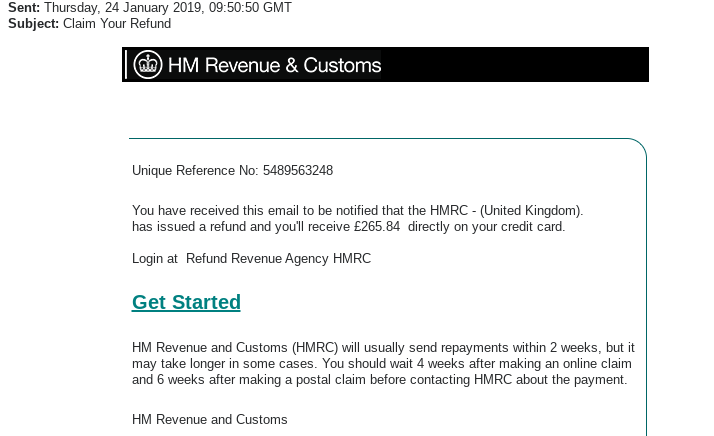

2021 Phishing #16 - HM Revenue and Customs messaggi

Un'altra serie di messaggi di posta elettronica di phishing truffa i destinatari a pensare che hanno ricevuto un rimborso pagamento sulla loro carta di pagamento - nel caso dei campioni acquisiti è specificata una carta di credito. I messaggi hanno un design semplice e includono un blocco di testo di media lunghezza che spiega che l'agenzia HM Revenue and Customs invia rimborsi a intervalli regolari.

Si tratta di una truffa evidente per la quale ha sperimentato gli utenti dovrebbero sapere che questa non è la firma appropriata. Ci sono due elementi che vengono dinamicamente predisposti al fine di rendere le vittime ritengono che questo è un messaggi unici che li fanno riferimento ad:

- Unico riferimento - Questa è una stringa casuale che pone come riferimento per gli utenti.

- rimborso Sum - Una grossa somma di denaro è citato in modo da invogliare gli utenti a interagire con i messaggi.

Il pulsante di invito all'azione reindirizzerà le vittime a una falsa pagina di accesso in cui è possibile richiedere varie credenziali dell'account. Questo particolare truffa sembra essere specifico del Regno Unito.

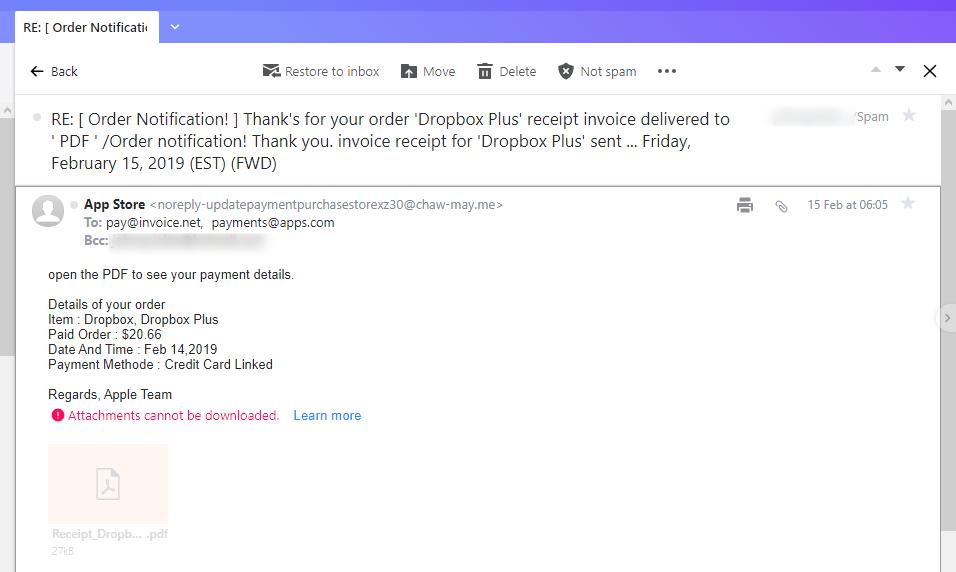

2021 Phishing #17 - Dropbox Inoltre Ricevuta Scam

Una recente campagna di email di phishing è stato riferito, che invia una fattura finto posa di venire dal servizio Dropbox. La riga dell'oggetto è mascherata da una notifica di ordine che mostra che l'utente ha acquistato un abbonamento per la piattaforma cloud. E non è personalizzato e legge una frase semplice “aprire il PDF per vedere i dettagli del pagamento” dopo di che sono presenti una serie di valori casuali. Vengono scelti per rappresentare le informazioni tipiche che vengono citate dopo un abbonamento online riuscito. I valori vengono visualizzati come Dettagli ordine ei campioni acquisiti sono i seguenti: Articolo, ordine pagato, Data & Tempo, e metodo di pagamento.

Tutti i dati riportati viene generata casualmente e non corrisponde con eventuali ordini reali. Tuttavia, se un utente riceve questo messaggio si potrebbe pensare che qualcuno ha inciso nei loro dati della carta di pagamento e concluso un accordo di frode. Questo li renderà vogliono leggere il file PDF allegato. Si sarà probabilmente uno di questi due casi:

- Virus File - Il file può effettivamente essere un virus di tutte le varianti popolari.

- Documento Macro-Infected - I criminali possono incorporare script pericolosi (macro) in tutti i tipi di documenti popolari, compresi i file PDF. Ogni volta che si aprono gli utenti verrà chiesto di attivare le macro incorporate per poter visualizzare correttamente i dati. Ciò attiverà un'infezione da virus separata.

Una certa truffa avvertimento che gli utenti hanno ricevuto un messaggio di phishing è quello di cercare la firma - i falsi messaggi saranno firmati in quanto Apple invece di Dropbox.

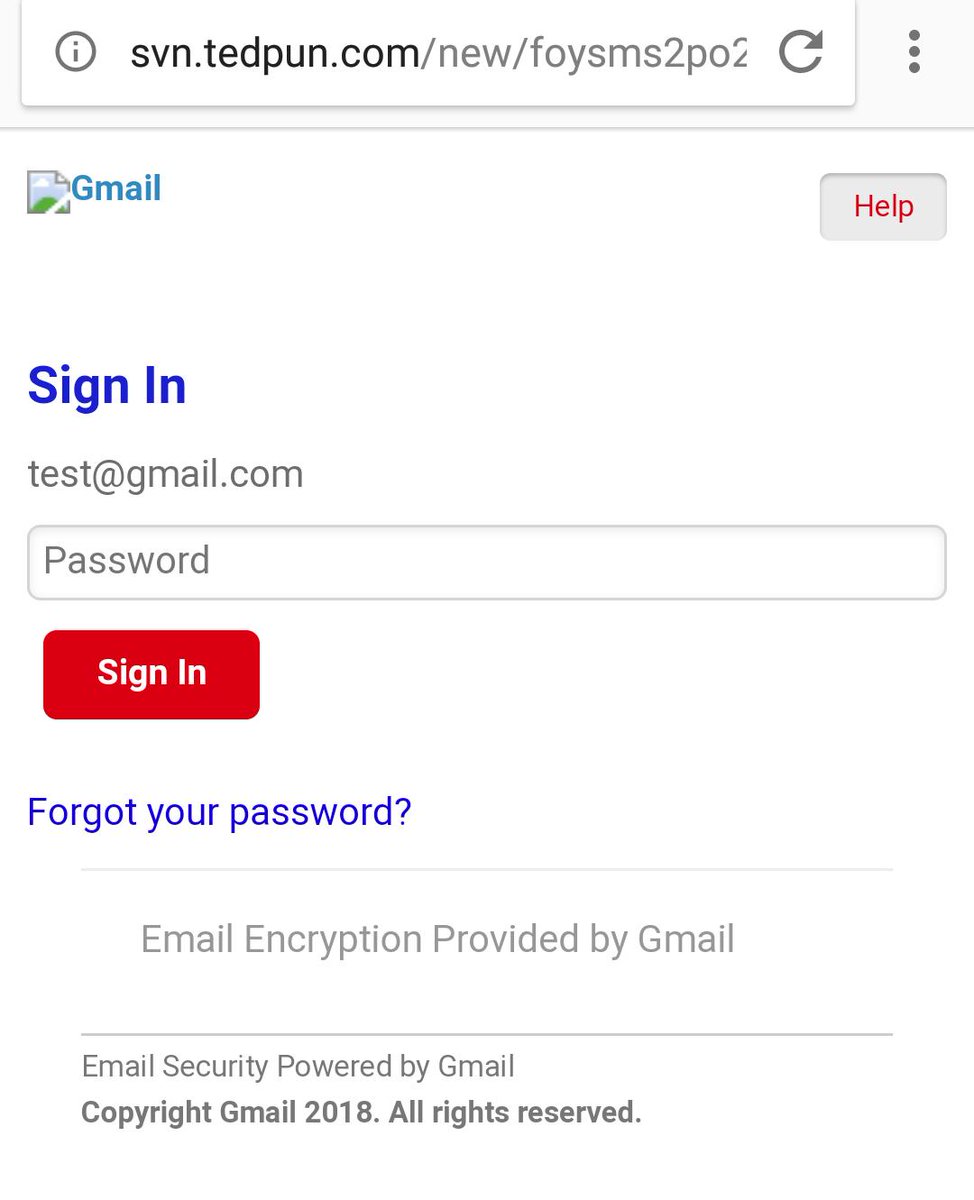

2021 Phishing #18 - Falso Gmail Login pagine

Una campagna di phishing su larga scala è stato appena segnalato per usufruire di utenti di Google come gli hacker sono l'invio di messaggi truffa a faux schermi di login di Gmail. Sono ospitati su nomi di dominio dal suono simile e alcuni di essi possono persino avere certificati di sicurezza che hanno un'alta somiglianza con Google e / o uno qualsiasi dei suoi servizi e prodotti.

I messaggi conterranno righe di oggetto e il contenuto del corpo utilizzando tutti i tipi di scenari. Alcuni dei più comuni includono i seguenti:

- Gmail account di ripristino di notifica - Le vittime possono ricevere i messaggi che costringono le vittime a pensare che il loro account è stato ripristinato dal servizio. Al fine di continuare a utilizzare i loro conti che devono entrare nel loro credenziali nella pagina di login.

- Obbligatoria Password Change - Un'altra strategia ampiamente utilizzato dagli hacker è quello di costringere i destinatari che Google ha costretto una modifica di password obbligatoria per loro conto. Al fine di continuare a utilizzarli dovranno effettuare il login nella pagina di login designato.

- Gmail Avviso importante - I criminali saranno manipolare le vittime a pensare di aver ricevuto una notifica legittima dal servizio stesso. Per vederlo avranno bisogno di autenticarsi al servizio inserendo nelle loro associazioni nome utente e la password nella pagina di phishing.

Tutti gli utenti di computer devono tenere presente che il dominio della pagina di login non è Google / Gmail e questo è uno dei più sicuri segnali di allarme che questa è una truffa.

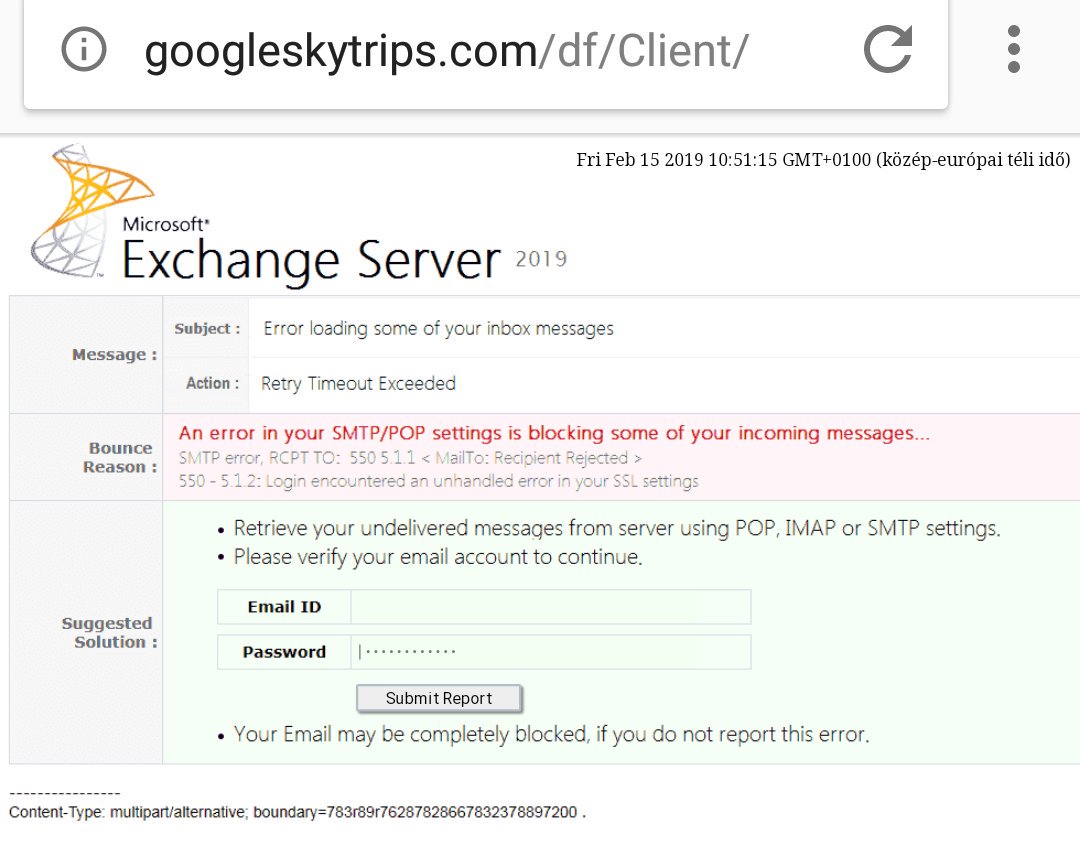

2021 Phishing #19 - SMTP / POP errore Email Server phishing

vittime di phishing segnalano un'altra tattica interessante che utilizza un approccio interessante. Essi potranno inviare i link che porterà ad una pagina di phishing che emula un problema nel server di Exchange. A causa del fatto che questo servizio è implementato principalmente in ambienti aziendali e agenzie governative gli obiettivi sono per lo più dipendenti. Una campagna efficace dovrà penetrare nella sicurezza dei server di posta in modo che i messaggi possano essere recapitati alle caselle di posta interne.

Una volta fatto questo le vittime riceveranno un messaggio che includerà gli avvertimenti che pongono come inviato dal team IT della società / organizzazione. Un approccio alternativo è quello di progettare i messaggi come le notifiche di sistema che vengono generati automaticamente dal software del server. In tutti i casi, alle vittime verrà presentata una pagina che sarà una pagina di errore che indica il seguente motivo: Un errore nelle impostazioni SMTP / POP sta bloccando alcuni dei vostri messaggi in arrivo. Questa notifica falso sistema leggerà che gli utenti dispongono di impostazioni non valide e saranno in grado di visualizzare importanti messaggi di posta elettronica. Al fine di recuperare i propri dati, dovranno verificare le credenziali del proprio account compilando il modulo che richiede il proprio ID e-mail e password.

Una frase di avvertimento legge la seguente “La tua email potrebbe essere completamente bloccata se non segnali questo errore” - questo li spinge in compilando i loro dati.

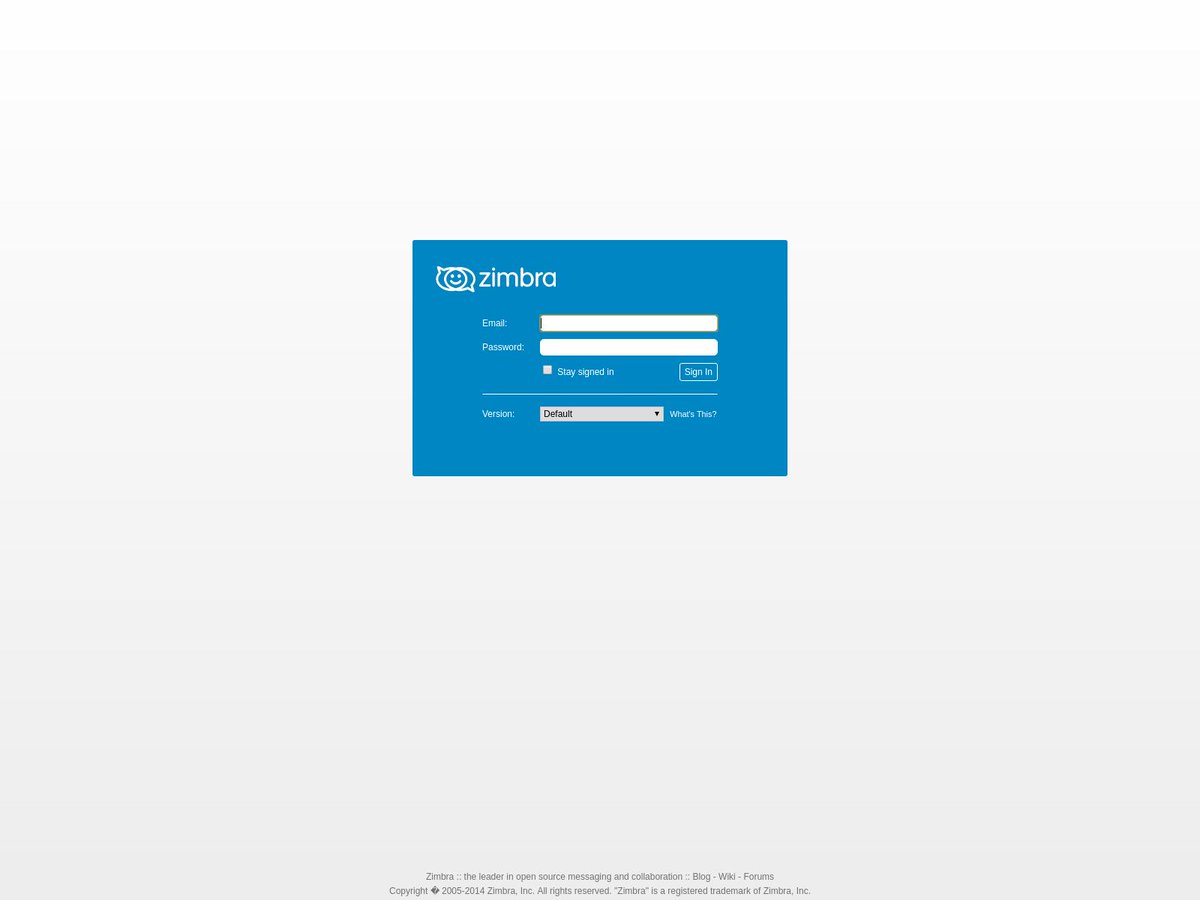

2021 Phishing #20 - Falso Zimbra Login pagine

Zimbra è una delle piattaforme di posta elettronica più popolari che vengono utilizzati da organizzazioni e imprese. In quanto tali truffe di phishing useranno probabilmente messaggi che indurranno i destinatari ad aprire i propri account di posta elettronica tramite l'accesso alla webmail. Alcuni degli esempi righe di oggetto e il contenuto del corpo sono i seguenti:

- notifiche importanti - I messaggi di posta elettronica che vengono inviati dai criminali potrebbero costringere le vittime in accesso alla pagina di login falso situato in un dominio di terze parti al fine di raddoppiare verificare le loro credenziali.

- Webmail Update Service - Gli utenti possono ricevere un messaggio che dichiara di essere generato automaticamente dal servizio Zimbra. Manipolerà le vittime facendole pensare che il servizio di webmail sia in fase di aggiornamento e che debbano inserire le credenziali del proprio account per continuare a utilizzarlo.

- Obbligatoria Password Reset - notifiche e-mail del mittente falsificato il sistema Zimbra possono essere inviati ai destinatari. Riceveranno messaggi di sistema dall'aspetto legittimo che li invitano a cambiare le loro password. Questa è una truffa popolare come il miglior stato pratiche di sicurezza che rappresentano le credenziali devono essere cambiati a intervalli regolari.

- Fraud report - Ai destinatari verrà mostrato un rapporto che sembra essere stato generato da Zimbra che informa le vittime che gli hacker hanno tentato di accedere alle loro caselle di posta elettronica. Sono invitati ad accedere al sistema per esaminare la segnalazione di frode. Un pulsante di accesso verrà inserito nei contenuti del corpo del messaggio che li reindirizza alla pagina di login falso.

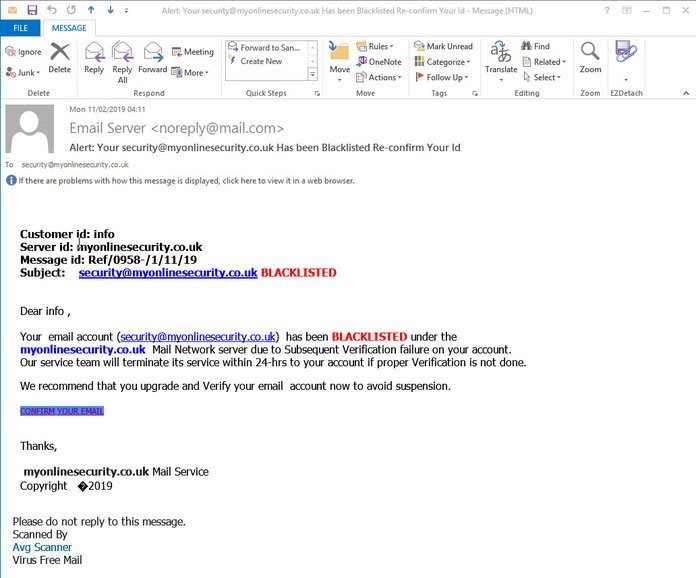

2021 Phishing #21 - Messaggi Account Email lista nera

Questo è un esempio recente di una campagna di attacco in corso che si basa su tattiche intimidatorie - i destinatari riceveranno le notifiche di allarme che i loro indirizzi di posta elettronica sono stati nella lista nera da un servizio di sicurezza. Esso include diversi campi che può trarre in inganno gli utenti a pensare che si tratta di una vera e propria comunicazione.

Il contenuto del corpo daranno l'indirizzo e-mail delle vittime e lo stato che hanno bisogno di essere verificata dal sistema di sicurezza in 24 orario’ tempo altrimenti il divieto sarà esteso. Il messaggio degli hacker comprenderà anche una firma contenente il nome di una società di sicurezza popolare, in questo caso, AVG.

Si noti che tali messaggi di posta elettronica potrebbero contenere una miscela di link legittimi e maligni, questo è il motivo per cui cautela deve essere presa - anche gli utenti esperti possono cadere vittime di questa truffa.

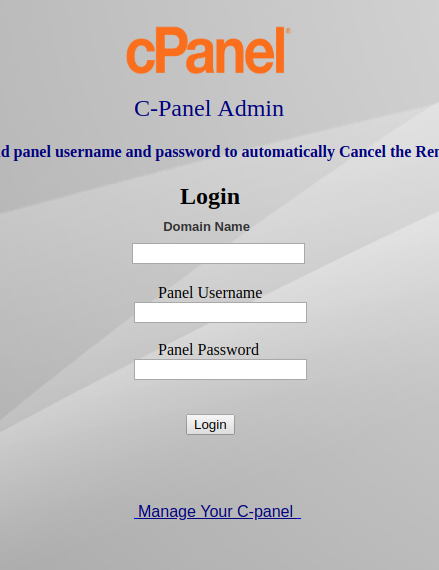

2021 Phishing #22 - Cpanel false pagine Entra

Una nuova campagna di phishing è attivamente mandato contro i proprietari di siti. Gli hacker inviano notifiche che sembrano provenire da cPanel - pannello amministrativo che permette ai webmaster di accedere ai loro account di hosting. Ci sono due tipi principali di tattiche di truffa che vengono utilizzati con questo approccio - i criminali può impersonare il servizio di sistema o il fornitore di hosting in sé.

I messaggi di avviso e le notifiche possono essere facilmente falsificati poiché la maggior parte dei siti Web può essere identificata su quale piattaforma di hosting sono in esecuzione. In larga misura, tali campagne possono essere automatizzate utilizzando strumenti disponibili sui mercati degli hacker clandestini. L'obiettivo finale è quello di rendere le vittime visitano la pagina di login di phishing cPanel. Essi sono notoriamente facili da copiare in quanto contengono solo l'immagine del prodotto logo con un prompt di login. L'unico segno che si tratta di un'istanza di falso è quello di guardare la barra degli indirizzi - il cPanel, non sarà ospitato sul server in questione.

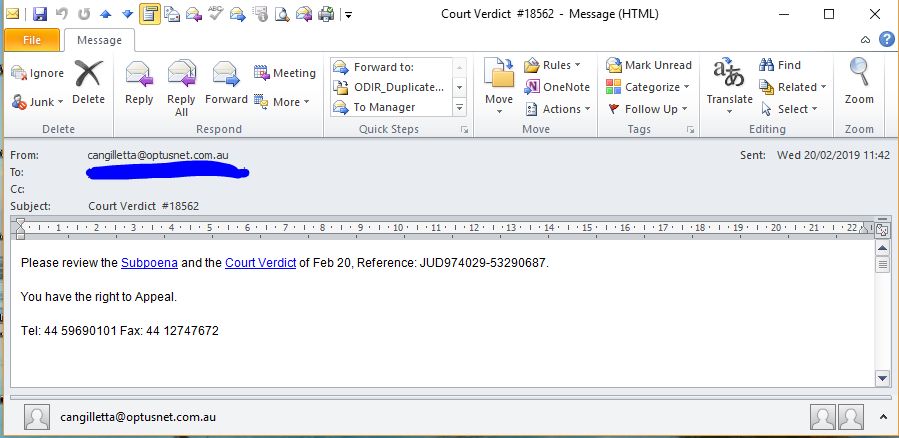

2021 Phishing #23 - I messaggi per Decisione del tribunale Verdetto

Nel mese di febbraio 2019 un'email di phishing su larga scala manipolare i destinatari a pensare che stanno ricevendo un verdetto ordine del tribunale. Questo viene inviato tramite messaggi di testo che gli elementi apparentemente legittime, come un numero di telefono e riferimenti che appaiono simili a quelli reali. I criminali utilizzano una riga di oggetto pulita di “Corte Verdetto” seguito da un identificatore numerico. Gli utenti sono mostrati due link che pongono come subpoena e giudiziali dettagli verdetto. La pressione che viene istituita su di loro viene dalla frase che dice “Si dispone dei diritti di appello”. I collegamenti possono essere modificati in modo dinamico e di solito portano a documenti infetti in grado di fornire vari tipi di carichi utili.

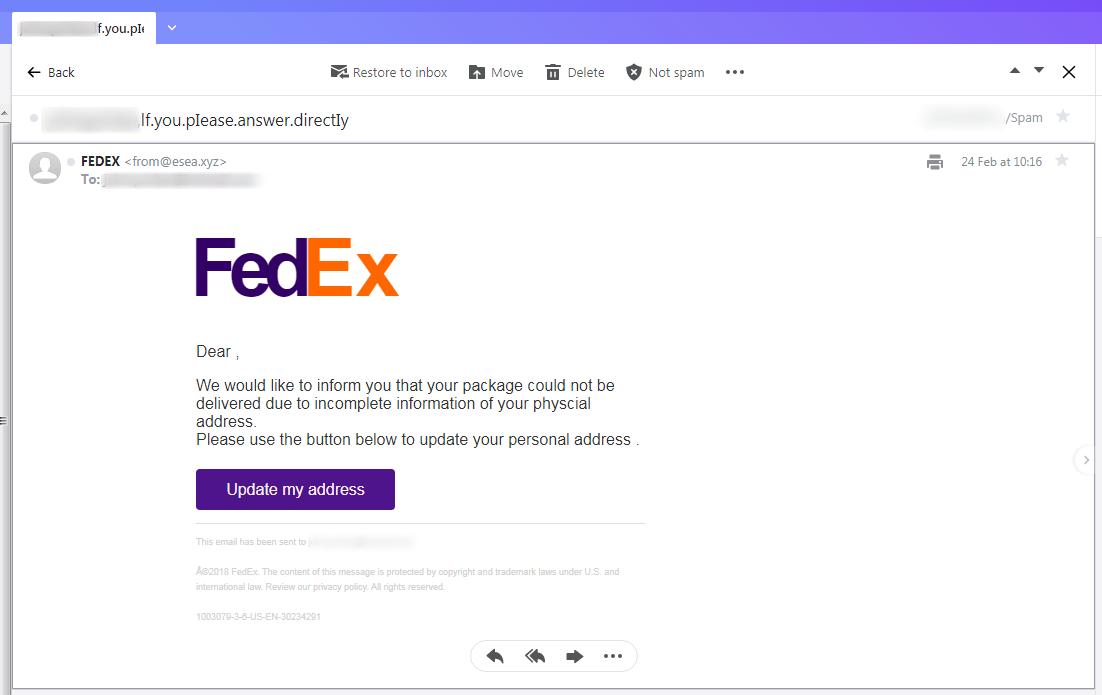

2021 Phishing #24 - Messaggi di FedEx

Una tattica comune è quello di impersonare servizi noti, tra i quali i corrieri sono un obiettivo popolare. I messaggi FedEx falsi sono una tecnica molto popolare come i modelli già pronti utilizzati dalla società possono essere facilmente falsificati. I criminali li caricheranno sulle infrastrutture attacco speciale e lanciare grandi campagne contro gli utenti.

Gli utenti vittima li riceveranno nelle loro caselle di posta e se i loro filtri antispam non hanno l'indirizzo registrato nel database. Un messaggio non personalizzate standard di legge che l'utente ha ricevuto un pacchetto che non è stato consegnato con successo. Viene richiesto di aggiornare le loro informazioni indirizzo al fine di riceverlo. Un pulsante interattivo dal titolo “Aggiornare il mio indirizzo” è posto, che reindirizza i destinatari a una falsa pagina di login. Entrando loro credenziali dell'account saranno rubati dagli hacker.

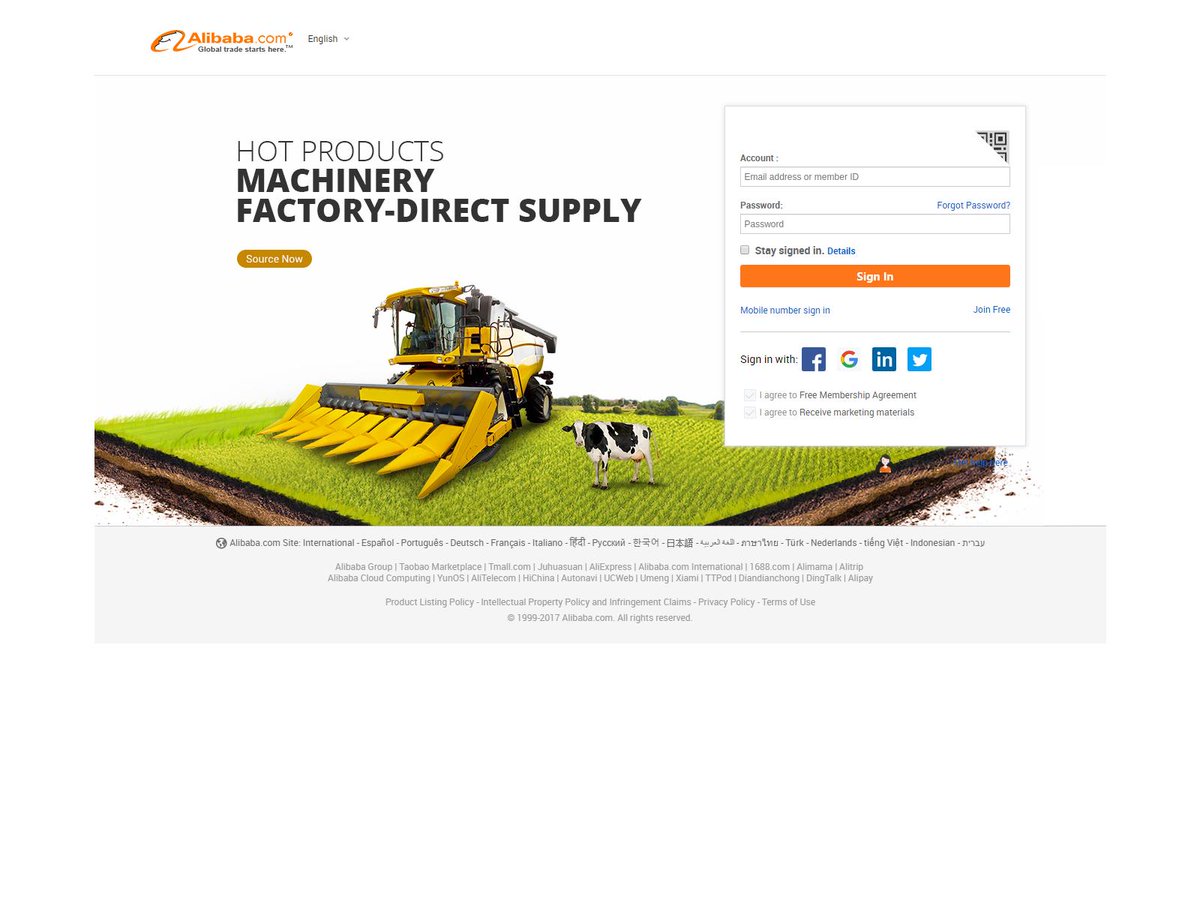

2021 Phishing #25 - Alibaba siti truffa

Una recente ondata di attacchi di phishing è stato trovato a portare collegamenti a una pagina di login di Alibaba truffa. I messaggi che possono essere inviati dai criminali possono variare in un'ampia varietà di scenari tipici della truffa:

- Reimpostazione della password - Una reimpostazione della password obbligatoria è una delle tattiche più comuni utilizzati dagli hacker di ritardo. Le vittime sono mostrati una notifica di sicurezza si notifica che l'attività sospetta è stata identificata con il proprio account e che hanno bisogno di reimpostare le password per stare al sicuro.

- Dettagli ordine - Le vittime riceveranno una notifica che indica che un ordine è stato effettuato tramite il conto degli utenti. Per leggere maggiori dettagli sono offerti un “registrati” Pagina che raccogliere le loro credenziali di account.

- Aggiornamento account - I messaggi inviati chiederà agli utenti di aggiornare i propri dati considerazione ai fini della verifica è. I messaggi di posta elettronica elencherà tutti i tipi di dati che vengono richiesti dagli hacker: il loro nome, indirizzo, numero di telefono, dati dell'account ed ecc. Per entrare in queste informazioni un link ad una pagina web malevolo è presentato.

I siti di phishing collegati sono molto utili non solo per raccogliere le credenziali dei profili di Alibaba ma anche per crimini come il furto di identità, ricatto, e abusi finanziari.

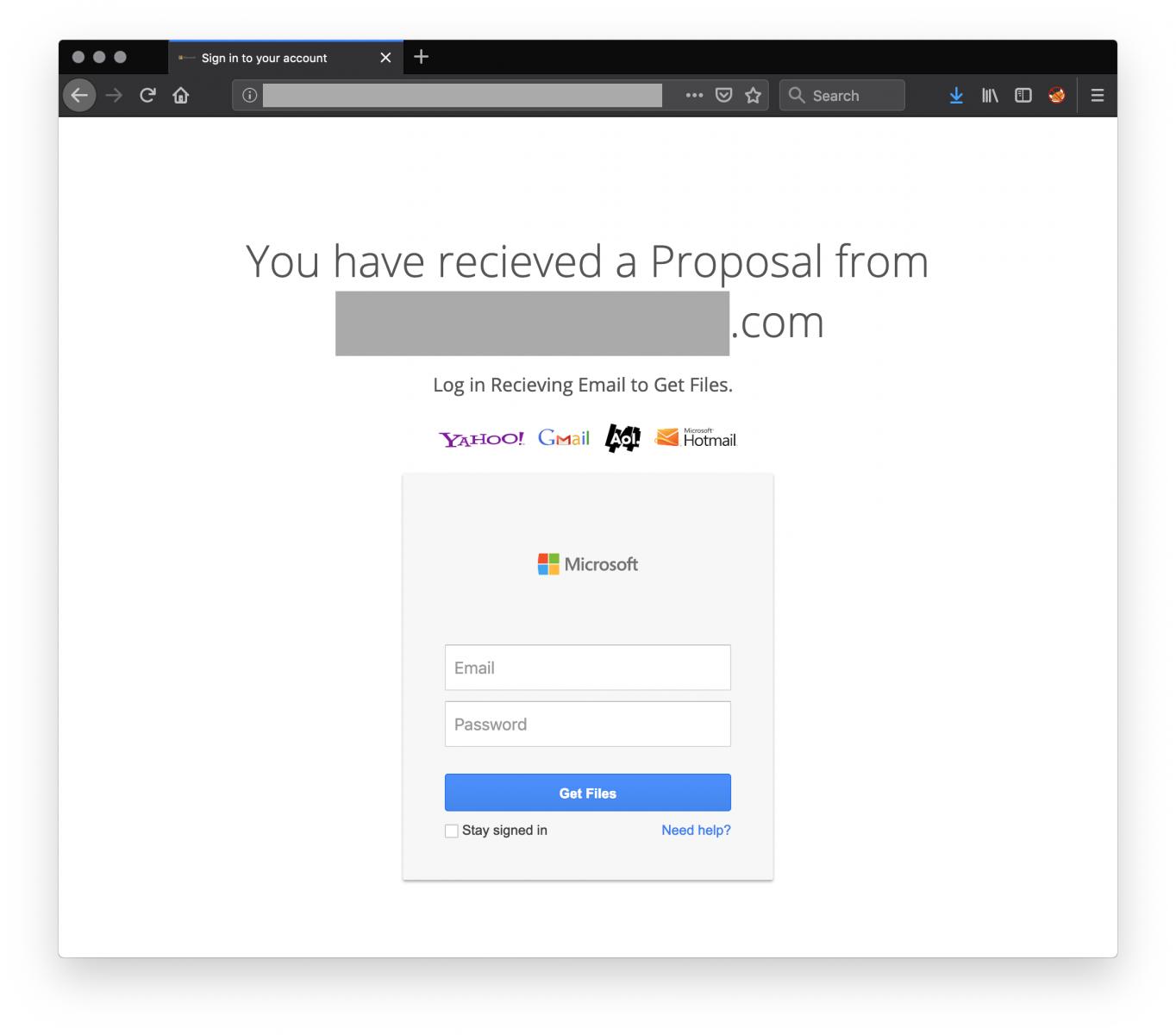

2021 Phishing #26 - portali Internet

Una tattica di grande successo è quello di creare pagine del portale che imitano richieste d'accesso ai servizi popolari. Usano un layout pulito che ricorda le pagine legittime e il fatto che molti di loro utilizzano nomi di dominio dal suono simile, immagini del logo, e i certificati autofirmati li rendono molto difficili da distinguere dai siti reali. I messaggi e-mail di phishing reindirizza ai siti utilizzando una moltitudine di scenari truffa.

Il sito principale stesso a cui le vittime sono state reindirizzate afferma che inserendo una singola coppia di credenziali dell'account le vittime saranno in grado di leggere i contenuti da una varietà di servizi. In questi casi particolari, sono elencate le immagini del logo delle seguenti società: Yahoo, Gmail, AOL, e Microsoft.

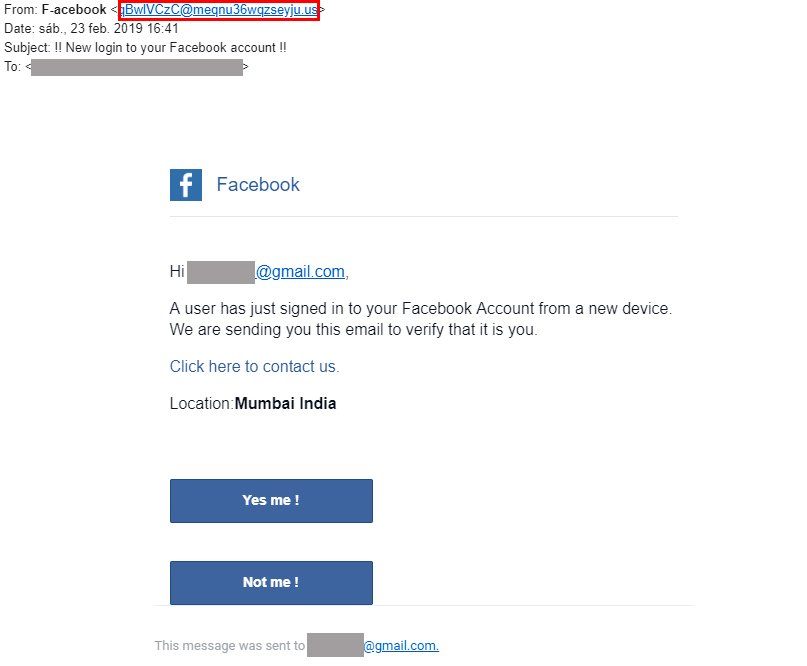

2021 Phishing #27 - truffe Facebook Accesso Login

Questa è una tecnica molto popolare che invia messaggi di posta elettronica alle vittime che si presentano come notifiche di sicurezza legittime che vengono occasionalmente inviate da Facebook quando è stata registrata un'attività sospetta. Per costringere le vittime a interagire con le e-mail gli hacker sarà stato che un utente sconosciuto da Mumbai ha avuto accesso il loro account Facebook. A scopo di verifica, gli utenti dovranno interagire con le opzioni fornite affermando in tal modo se sono o meno la persona citata nei messaggi. I pulsanti sono interattivi e quando si fa clic su essi reindirizzare gli utenti то Á finta pagina di login di Facebook.

2021 Phishing #28 - Native mobile Comportamento phishing

Una nuova campagna di phishing è stato rilevato Marzo 2019 che utilizza un meccanismo completamente nuovo, definito come essere straordinariamente creativi. Si basa sul concetto della pagina si rappresenta. I criminali saranno imbarcazioni pagine e servizi che possono mimare le pagine di destinazione legittimi di servizi e prodotti. In questo caso particolare, il meccanismo esatto utilizzato è il comportamento nativo e il design dei dispositivi iOS. Questo include sia il comportamento del browser, Barra degli URL, e animazioni di commutazione delle schede.

In questo caso particolare, il sito dannoso creato da hacker è progettato per apparire come un prompt di Airbnb che chiede agli utenti di accedere al proprio profilo tramite un prompt di accesso di Facebook. Quando viene cliccato sugli utenti verranno visualizzate un'animazione che visualizza un'animazione commutazione scheda falso. Questo rende gli utenti credono che stanno interagendo con il social network. Sovrapposizioni e JavaScript complesso e altre tecnologie basate sul Web vengono utilizzati per ingannare gli utenti.

E anche se questo viene presentato come un metodo molto complesso usati dagli hacker ci sono diversi difetti che sono stati identificati e possono essere utilizzati come un segno della campagna di phishing. I prompt di Facebook sono presentati come finestre esterne nei browser Safari per cui il comportamento corretto è quello di presentare la finestra in una nuova scheda. L'URL originale apparirà in una forma minimizzata sovrapposto sopra il falso Facebook barra di navigazione. Sebbene la campagna acquisita sia destinata principalmente agli utenti mobili iOS, può essere facilmente modificata per concentrarsi su un'altra piattaforma come Android. Il prompt di login di Facebook può essere scambiato per ogni altro popolare sito di social media truffa. Questo può anche essere automatizzato - i criminali in grado di rilevare automaticamente quale user agent è in esecuzione e consegnare la rispettiva pagina di destinazione.

2021 Phishing #29 - truffe di phishing Pizza Domino

Molti falsi profili vengono creati per i servizi di uso comune. A marzo 2019 è stata scoperta una campagna su larga scala per la creazione di più account correlati alla famosa catena di ristoranti Domino's Pizza. La tattica utilizzata dagli hacker è quella di creare pagine su tutti i social network popolari che si presentano come canali ufficiali. Possono includere contenuti web presi dalla società reale e posizionarli in modo da attrarre molti utenti. I criminali useranno spesso i profili utente falsi al fine di potenziare le pagine da gradire i posti, iscrivendoti a loro, e aggiungendo commenti. Questo può essere automatizzato attraverso i conti di hacker o artificiali o con quelli rubati che possono essere acquistati in massa sui mercati sotterranei oscuri.

I campioni che abbiamo recuperati per l'analisi dimostrano che i criminali cercano di guadagnare l'interesse dei visitatori, offrendo un omaggio redditizio che non è diverso che le tattiche di marketing ordinarie impiegate da Domino stessi Pizza. Questo ha due obiettivi principali:

- Pubblicità - Facendo i visitatori condividere la pagina / profilo al fine di entrare nel giveaway truffa può attrarre più utenti ad esso migliorando così pesantemente la sua portata.

- Social Engineering - I criminali manipolano le vittime a inviare loro informazioni personali e l'ulteriore li ricattano.

2021 Phishing #30 - Manipolazione di autenticazione

Un nuovo messaggio di phishing è stata recentemente rilevata, utilizza le email per manipolare i suoi destinatari a interagire con un collegamento dannoso e / o uno script. Gli hacker dietro il focus della campagna sulla recente notizia riguardante normative europee e del Regno Unito che richiedono i visitatori per rispondere a ulteriori controlli di sicurezza in determinate situazioni. Nei prossimi mesi, è routine che debbano fornire informazioni aggiuntive quando effettuano acquisti oltre un certo limite. La caratteristica distintiva di questa pratica è che ogni banca e carta di credito emittente può determinare i propri metodi e modi specifici di applicazione di tale Regolamento. Se gli utenti vogliono i pagamenti di passare attraverso avranno bisogno di dimostrare al sistema che li permettono. Questo è fatto da un meccanismo di autenticazione supplementare che può essere uno dei seguenti:

- Mobile Device Token Authenticator - Questo è un dispositivo che viene rilasciato ai titolari di carte e restituendo una sequenza numerica che quando inserito sul pagamento immediato consentirà la transazione per passare.

- Mobile Authenticator App - Questo è un approccio basato su software che creerà lo stesso codice di autenticazione. l'applicazione stessa può essere protetta da un controllo del PIN o impronta digitale.

- Mobile Services bancari - Gli utenti possono permettere le transazioni attraverso le loro applicazioni di mobile banking.

Gli hacker impersonare e falsi queste richieste, ricreando da vicino questi passaggi. Gli attacchi mirati sono rivolti contro i clienti delle banche selezionate. Ciò significa che gli hacker hanno studiato e studiato come questi servizi vengono implementati da loro.

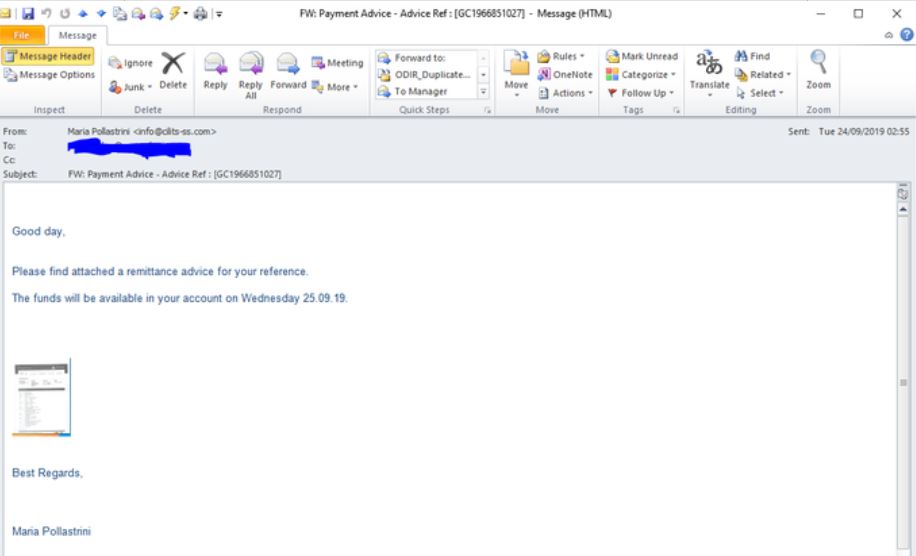

2021 Phishing #31 - Faux Consulenza finanziaria

I ricercatori di sicurezza hanno scoperto una campagna di phishing in corso che utilizza un altro approccio familiare. Agli utenti mirati verranno inviati messaggi sia alla propria casella di posta personale che a quella aziendale con l'intento di falsificare la consulenza bancaria personale. Questo viene fatto manipolarli a credere che i messaggi provengono dal reparto del libro paga del datore di lavoro o dal loro banca. Gli elementi di intestazione e piè di pagina possono essere personalizzati in modo da apparire esattamente come quelli inviati dall'istituzione. Ci sarà un file documento allegato che porterà all'installazione di malware vari. Alcuni degli esempi infezioni comprendono le seguenti:

- Trojan - Possono essere minacce generiche che prenderanno il controllo delle macchine hacked e permettere i criminali per rubare i loro dati. In altri casi, i documenti verranno utilizzati per distribuire trojan bancari complessi che possono sottrarre attivamente i fondi di una persona.

- Ransomware - Si tratta di virus pericolosi che crittografare e file utente di blocco. Utilizzando varie tecniche di manipolazione gli hacker li ricattare a pagare un “tassa decrittazione”.

- Minatori criptovaluta - Si tratta di script o programmi di piccole dimensioni progettati per eseguire sequenze di attività complesse con elevate prestazioni. Una volta che questi siano avviati sulla installazione locale avranno luogo un tributo pesante sulle prestazioni del computer. Per ogni attività completata gli hacker riceveranno direttamente il reddito generato.

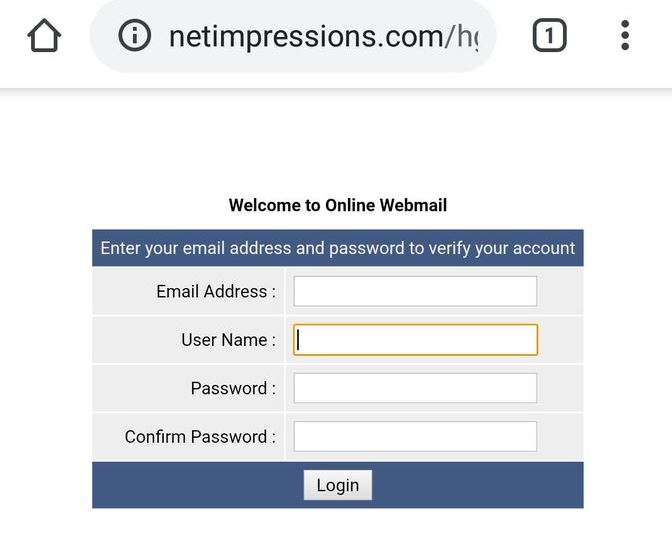

2021 Phishing #32 - Falso Webmail Login Prompt

Una delle tattiche di phishing più popolari è creare false richieste di accesso per le webmail. Essi possono essere marchiati o fatte per apparire come generico cercando il più possibile. Per manipolare le vittime a interagire con loro inserendo in credenziali dell'account i criminali li ospiteranno sui nomi a dominio che suono molto simile al popolare servizio di questo tipo. Altre tattiche includono l'inserimento di certificati di sicurezza e la realizzazione di design e il layout rubato.

Per distribuire ulteriormente queste pagine truffa accesso gli hacker possono utilizzare una varietà di tattiche tra cui le seguenti:

- script Embedding - I link a queste pagine web possono essere inseriti in reti pubblicitarie, siti dirottati e profili di social network tramite profili falsi o rubati. Ogni volta che gli utenti fanno clic su di essi verranno reindirizzati al prompt di login associato. Cosa c'è di più pericoloso è che gli elementi necessari possono essere collocati in aree del sito, come banner, pop-up e link di testo.

- Parte di A Carico utile Malware - In molti casi il sito web può essere lanciato come parte di interazione dell'utente con i file. Essi possono essere sia i documenti dannosi o installazione di applicazioni di hacker-made.

- Installazione conseguente - Le richieste di phishing saranno laucnhed e mostrati agli utenti dopo che hanno acquisito una precedente infezione. Questo è solitamente il caso con trojan e malware avanzato che includono phishings come parte del loro modello di comportamento.

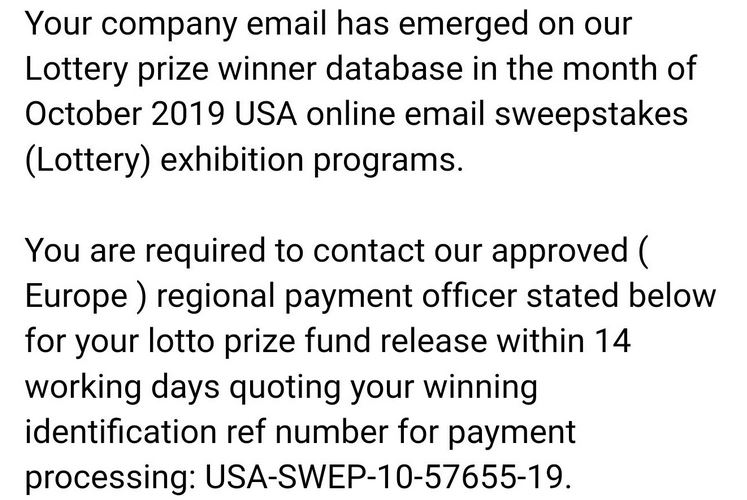

2021 Phishing #33 - Messaggi di società Lotteria

La tattica di phishing dell'utilizzo di questo metodo prevede l'invio di messaggi di posta elettronica agli utenti finali di destinazione. Gli hacker possono o li alle caselle di posta aziendali o ai messaggi di posta elettronica privati. In ogni caso, i criminali manipoleranno i destinatari facendogli credere che il loro indirizzo email aziendale sia stato inserito in una lotteria e che abbiano vinto un premio. Affinché i fondi vengano restituiti loro, sono pregati di contattare il loro “ufficiale di pagamento”. In termini di interazione utente malware, gli hacker possono aspettarsi comportamenti diversi e possono personalizzare le loro campagne con diverse azioni previste dall'utente. Alcuni esempi sono i seguenti:

- file allegati - Le vittime possono incorporare documenti macro-infettati pericolosi che contengono informazioni su come contattare questo ufficiale pagamento. Gli hacker possono creare documenti in tutti i formati di file: documenti di testo, fogli di calcolo, presentazioni, e database. Non appena vengono aperte script pericolosi cercheranno di correre, Questo di solito è fatto con la presentazione di un prompt che richiederà loro di attivare le macro di leggere correttamente i contenuti.

- Link malware - Gli hacker possono inserire link di malware che reindirizza a pagine di hacker controllato o file virus.

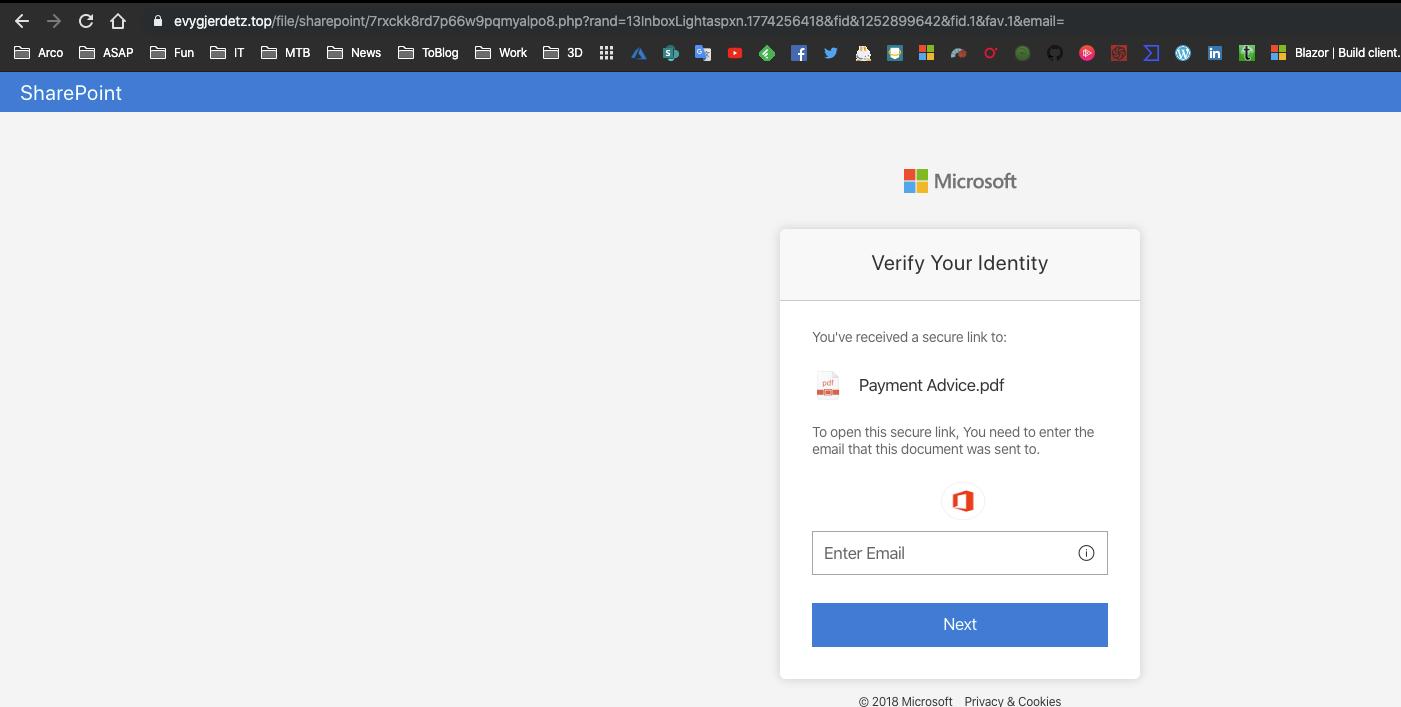

2021 Phishing #34 - Microsoft verifica Pagina

Questa è una tattica popolare tra gli hacker web poiché si affidano a utenti principianti che potrebbero non distinguere tra prompt di accesso legittimi e falsi. Il motivo per cui questo ha tanto successo è il fatto che il gruppo criminale dietro gli attacchi può copiare il layout e gli elementi di design da quelli utilizzati da Microsoft. I campioni catturati mostrano che gli hacker utilizzano una combinazione di un falso prompt di accesso e una presentazione di file di documento. Gli utenti vengono istruiti che dietro presentazione della loro informazioni di account avranno accesso ai servizi forniti e il file citato. Dato che questo incorpora due scenari molto comuni, presumiamo che il gruppo di hacker possa usarlo in diversi schemi. Alcune delle possibili varianti includono i seguenti:

- Microsoft Account Login - Gli hacker possono ospitare le richieste di accesso a nomi di dominio dal suono simile che assomigliano a Microsoft e far sembrare che stiano accedendo al portale e ai servizi gestiti dalla società.

- Risorse collegamenti ipertestuali - Gli hacker possono collegare i siti i propri siti e le pagine di destinazione falsi. Possono anche essere integrati come elementi incorporati per apparire come un layout legittimo con il logo e lo stile di Microsoft. In questo caso, gli URL possono essere abilmente nascosti e gli utenti incontreranno grandi difficoltà nel sapere che sono falsi.

- URL di reindirizzamento - La pagina di destinazione può accedere cliccando su URL accorciato reindirizza e altri elementi correlati che possono essere inseriti in diverse pagine di hacker controllato.

- payload di consegna - Gli hacker possono inserire link alla pagina del malware in vari vettori di file. Il meccanismo più comune è la creazione di documenti macro-infettati in tutti i formati più diffusi: documenti di testo, fogli di calcolo, banche dati, e presentazioni. Non appena hanno aperto, verrà visualizzato un prompt che chiede agli utenti di abilitare le macro. Se questo è fatto il browser Web installato si apre il sito di reindirizzamento.

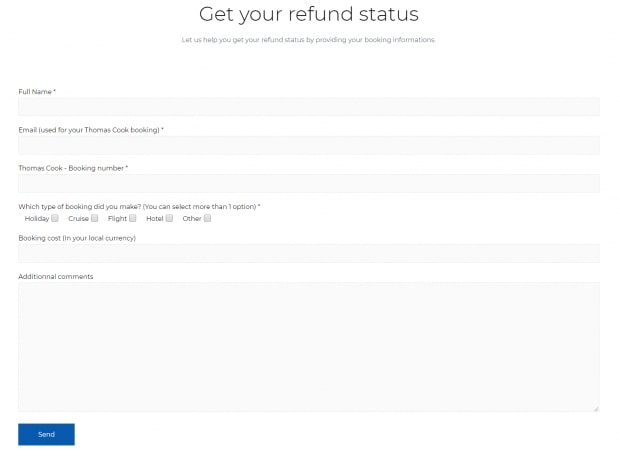

2021 Phishing #35 — Rimborsi Thomas Cook

Recentemente un sacco di domini associati con Thomas Cook phishing sono stati rilevati da società di sicurezza. Questi domini sono tutti registrati a circa lo stesso tempo e conduttore finto informazioni rimborso e le forme relative a Thomas Cook. Molti di loro utilizzano nomi legati al colosso turistico e utilizzano layout e contenuti simili a quelli utilizzati dall'azienda.

L'obiettivo principale di questi siti è quello di manipolare i visitatori a credere che essi hanno accesso a una pagina di destinazione legittima e che hanno bisogno di entrare nel loro informazioni personali al fine di emettere un rimborso. Il tipo di informazioni richieste è il seguente: nome e cognome della persona, e-mail, numero di prenotazione, tipo di prenotazione, costo della prenotazione, ed eventuali commenti aggiuntivi.

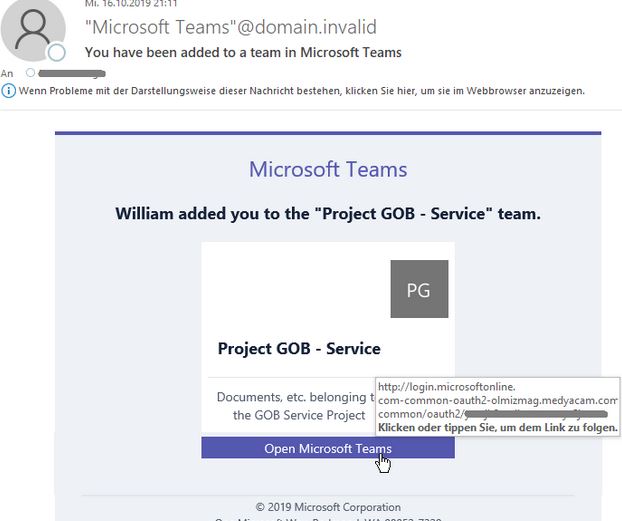

2021 Phishing #36 - Microsoft squadre Phishing

Un gruppo hacker utilizza un meccanismo alternativo che utilizza falsi “Microsoft Squadre” messaggi di posta elettronica per manipolare i destinatari a interagire con loro. I lnks incorporati contaned in loro porterà a appositamente predisposto siti pirata a controllo che reindirizza le vittime di un mini sito locale. Affinché questo per funzionare correttamente i messaggi di posta elettronica dovranno lanciare alcuni script che estrarranno le informazioni per quanto riguarda la geolocalizzazione della vittima. Questo include i cookie che si riuniranno dati come il seguente:

- Indirizzo IP

- Geolocalizzazione

- Metriche del browser

- condizioni di rinvio

I link incorporati avranno uno speciale identificativo che significa che è molto probabile che essi vengono inviati utilizzando un toolkit di hacker controllata appositamente configurato. E 'molto possibile che un gruppo di hacker esperto è dietro di esso. L'analisi della sicurezza mostra che gli script di posta elettronica inclusi interagiscono anche con i browser Web installati.

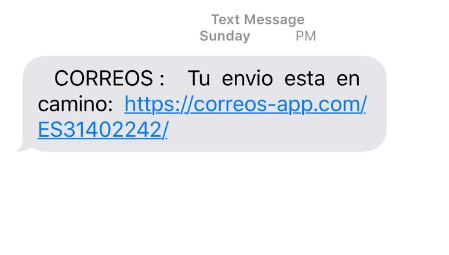

2021 Phishing #37 - Correos SMS e Mobile App Phishing Scam

Gennaio 2021 è iniziato con una truffa di phishing correlata a Correos, segnalato dai ricercatori. Un gruppo di hacker sconosciuto sembra prendere di mira gli utenti di lingua spagnola utilizzando il Servizio postale spagnolo di Correos come esca per diffondere malware. Questo viene fatto con l'invio di SMS con collegamenti per scaricare un'app mobile (per Android o iOS) che è mascherato come correlato alla società. Altri collegamenti di invito all'azione di phishing che possono essere rappresentati includono quanto segue:

- Collegamenti a documenti infettati da macro

- Download diretti di file infettati da virus

- Collegamenti a portali di phishing

- Collegamenti a archivi di app mobili progettati da hacker

La campagna attiva scoperta a gennaio 2021 ha consegnato un pacchetto Android dannoso, questa tattica può anche essere facilmente modificata per includere anche un file iOS pertinente. Se installata, questa applicazione impersonerà il servizio legittimo e chiederà informazioni importanti. Ciò può includere le informazioni sull'account Correos esistenti, dati degli utenti privati, indirizzo, e-mail, numero di telefono, e così via. I dati dirottati possono essere utilizzati per scopi di furto di identità, insieme a potenziali crimini di abuso finanziario.

Comunemente, le applicazioni mobili di virus richiederanno autorizzazioni di accesso al sistema, se vengono dati, le vittime possono anche subire problemi di sicurezza e privacy di lunga durata. Ciò include la capacità di leggere gli eventi di tocco (funzionalità keylogger), accedere ai contenuti archiviati (tra cui foto, documentazione, video, e file salvati), così come potenzialmente interagire con altre applicazioni. In molti casi tali applicazioni possono anche presentare schermate sovrapposte ciò può rendere impossibile interagire con i dispositivi nel modo usuale.

Rimuovere 2021 Attacchi di phishing dal computer

Al fine di assicurarsi che il 2021 Phishing è completamente andato dal computer, si consiglia di seguire le istruzioni di rimozione sotto questo articolo. Sono stati suddivisi in manuali di rimozione manuale e automatica in modo che possano aiutarti a eliminare questa minaccia in base alla tua esperienza di rimozione del malware. Se la rimozione manuale non è esattamente qualcosa che si sente sicuro nel fare, i consigli sono di rimuovere questo malware o controllare se ha infettato il computer automaticamente scaricando e scansionando il computer tramite un programma anti-malware avanzato. Tale software assicurerà efficacemente che il tuo PC sia completamente protetto e che le tue password e i tuoi dati rimangano al sicuro in futuro.

- Windows

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Interrompi i popup push

Come rimuovere Phishing Scam da Windows.

Passo 1: Scansione per phishing con lo strumento SpyHunter Anti-Malware

Passo 2: Avvia il PC in modalità provvisoria

Passo 3: Disinstallare phishing e relativo software da Windows

Passaggi di disinstallazione per Windows 11

Passaggi di disinstallazione per Windows 10 e versioni precedenti

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Passo 4: Pulisci tutti i registri, Created by Phishing Scam on Your PC.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da phishing lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Guida alla rimozione dei video per phishing (Windows).

Sbarazzati di Phishing Scam da Mac OS X..

Passo 1: Disinstallare phishing e rimuovere i file e gli oggetti correlati

Il Mac ti mostrerà un elenco di elementi che si avvia automaticamente quando si accede. Cercare eventuali applicazioni sospette identici o simili a phishing. Controllare l'applicazione che si desidera interrompere l'esecuzione automatica e quindi selezionare sul Meno ("-") icona per nasconderlo.

- Vai a mirino.

- Nella barra di ricerca digitare il nome della app che si desidera rimuovere.

- Al di sopra della barra di ricerca cambiare i due menu a tendina per "File di sistema" e "Sono inclusi" in modo che è possibile vedere tutti i file associati con l'applicazione che si desidera rimuovere. Tenete a mente che alcuni dei file non possono essere correlati al app in modo da essere molto attenti che i file si elimina.

- Se tutti i file sono correlati, tenere il ⌘ + A per selezionare loro e poi li di auto "Trash".

Nel caso in cui non è possibile rimuovere phishing via Passo 1 sopra:

Nel caso in cui non è possibile trovare i file dei virus e gli oggetti nelle applicazioni o altri luoghi che abbiamo sopra riportati, si può cercare manualmente per loro nelle Biblioteche del Mac. Ma prima di fare questo, si prega di leggere il disclaimer qui sotto:

Puoi ripetere la stessa procedura con il seguente altro Biblioteca directory:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Mancia: ~ è lì apposta, perché porta a più LaunchAgents.

Passo 2: Cerca e rimuovi i file di phishing dal tuo Mac

Quando si trovano ad affrontare problemi sul vostro Mac come un risultato di script indesiderati e programmi come phishing, il modo consigliato di eliminare la minaccia è quello di utilizzare un programma anti-malware. SpyHunter per Mac offre funzionalità di sicurezza avanzate insieme ad altri moduli che miglioreranno la sicurezza del tuo Mac e la proteggeranno in futuro.

Guida alla rimozione dei video per phishing (Mac)

Rimuovi phishing scam da Google Chrome.

Passo 1: Avvia Google Chrome e apri il menu a discesa

Passo 2: Spostare il cursore sopra "Strumenti" e poi dal menu esteso scegliere "Estensioni"

Passo 3: Dal aperto "Estensioni" menu di individuare l'estensione indesiderata e fare clic sul suo "Rimuovere" pulsante.

Passo 4: Dopo l'estensione viene rimossa, riavviare Google Chrome chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Cancella phishing da Mozilla Firefox.

Passo 1: Avviare Mozilla Firefox. Aprire la finestra del menu:

Passo 2: Selezionare il "Componenti aggiuntivi" icona dal menu.

Passo 3: Selezionare l'estensione indesiderata e fare clic su "Rimuovere"

Passo 4: Dopo l'estensione viene rimossa, riavviare Mozilla Firefox chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Disinstallare Phishing Scam da Microsoft Edge.

Passo 1: Avviare il browser Edge.

Passo 2: Apri il menu a tendina facendo clic sull'icona nell'angolo in alto a destra.

Passo 3: Dal menu a discesa selezionare "Estensioni".

Passo 4: Scegli l'estensione dannosa sospetta che desideri rimuovere, quindi fai clic sull'icona a forma di ingranaggio.

Passo 5: Rimuovere l'estensione dannosa scorrendo verso il basso e quindi facendo clic su Disinstalla.

Rimuovi phishing Scam da Safari

Passo 1: Avvia l'app Safari.

Passo 2: Dopo avere posizionato il cursore del mouse nella parte superiore dello schermo, fai clic sul testo di Safari per aprire il suo menu a discesa.

Passo 3: Dal menu, clicca su "Preferenze".

Passo 4: Dopo di che, seleziona la scheda "Estensioni".

Passo 5: Fare clic una volta sulla estensione che si desidera rimuovere.

Passo 6: Fare clic su "Disinstalla".

Una finestra pop-up che chiede conferma per disinstallare l'estensione. Selezionare 'Uninstall' di nuovo, e il messaggio di phishing sarà rimosso.

Elimina le truffe di phishing da Internet Explorer.

Passo 1: Avviare Internet Explorer.

Passo 2: Fare clic sull'icona a forma di ingranaggio denominata "Strumenti" per aprire il menu a discesa e selezionare "Gestisci componenti aggiuntivi"

Passo 3: Nella finestra "Gestisci componenti aggiuntivi".

Passo 4: Seleziona l'estensione che desideri rimuovere, quindi fai clic su "Disabilita". Una finestra pop-up apparirà per informarvi che si sta per disattivare l'estensione selezionata, e alcuni altri componenti aggiuntivi potrebbero essere disattivate pure. Lasciare tutte le caselle selezionate, e fai clic su "Disabilita".

Passo 5: Dopo l'estensione indesiderato è stato rimosso, riavvia Internet Explorer chiudendolo dal pulsante rosso "X" situato nell'angolo in alto a destra e riavvialo.

Rimuovi le notifiche push dai tuoi browser

Disattiva le notifiche push da Google Chrome

Per disabilitare eventuali notifiche push dal browser Google Chrome, si prega di seguire i passi di seguito:

Passo 1: Vai a Impostazioni in Chrome.

Passo 2: In Impostazioni, selezionare “Impostazioni avanzate":

Passo 3: Fare clic su "Le impostazioni del contenuto":

Passo 4: Aperto "notifiche":

Passo 5: Fare clic sui tre punti e scegliere Blocca, Modificare o rimuovere le opzioni:

Rimuovere le notifiche push su Firefox

Passo 1: Vai a Opzioni di Firefox.

Passo 2: Vai alle impostazioni", digitare "notifiche" nella barra di ricerca e fare clic "Impostazioni":

Passo 3: Fai clic su "Rimuovi" su qualsiasi sito in cui desideri che le notifiche vengano eliminate e fai clic su "Salva modifiche"

Interrompi le notifiche push su Opera

Passo 1: In Opera, stampa ALT + P per andare su Impostazioni.

Passo 2: In Setting search, digitare "Contenuto" per accedere alle impostazioni del contenuto.

Passo 3: Notifiche aperte:

Passo 4: Fai lo stesso che hai fatto con Google Chrome (spiegato di seguito):

Elimina le notifiche push su Safari

Passo 1: Apri le preferenze di Safari.

Passo 2: Scegli il dominio da cui ti piacciono i push pop-up e passa a "Negare" da parte di "permettere".

Phishing Scam-FAQ

What Is Phishing Scam?

La minaccia di phishing è adware o virus redirect del browser.

Potrebbe rallentare notevolmente il computer e visualizzare annunci pubblicitari. L'idea principale è che le tue informazioni vengano probabilmente rubate o che più annunci vengano visualizzati sul tuo dispositivo.

I creatori di tali app indesiderate lavorano con schemi pay-per-click per fare in modo che il tuo computer visiti siti Web rischiosi o diversi tipi che potrebbero generare loro fondi. Questo è il motivo per cui non si preoccupano nemmeno dei tipi di siti Web visualizzati negli annunci. Questo rende il loro software indesiderato indirettamente rischioso per il tuo sistema operativo.

What Are the Symptoms of Phishing Scam?

Ci sono diversi sintomi da cercare quando questa particolare minaccia e anche le app indesiderate in generale sono attive:

Sintomo #1: Il tuo computer potrebbe rallentare e avere scarse prestazioni in generale.

Sintomo #2: Hai delle barre degli strumenti, componenti aggiuntivi o estensioni sui browser Web che non ricordi di aver aggiunto.

Sintomo #3: Vedi tutti i tipi di annunci, come i risultati di ricerca supportati da pubblicità, pop-up e reindirizzamenti per apparire casualmente.