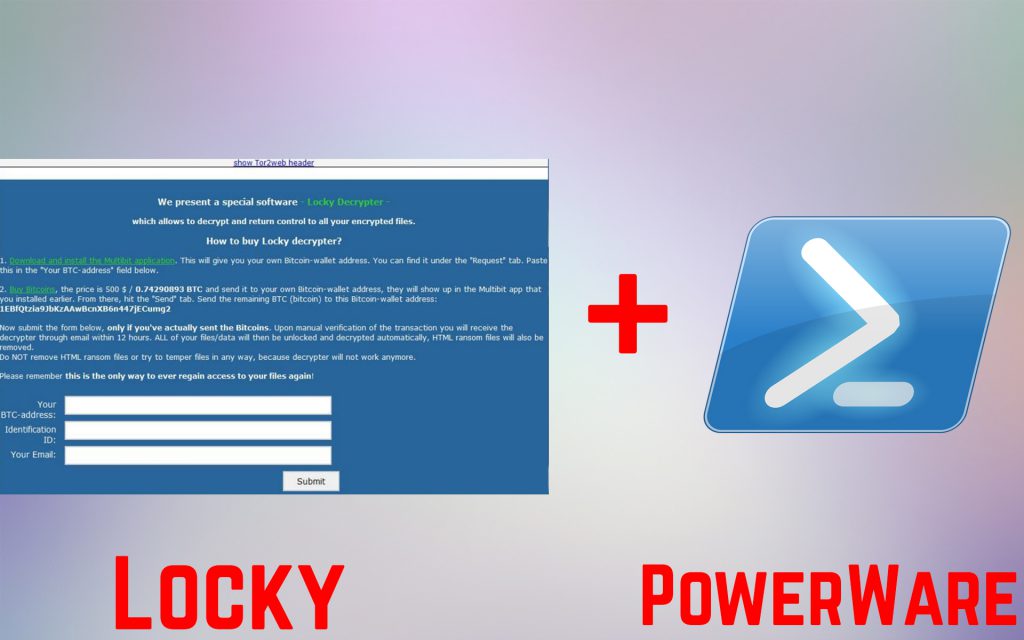

Virus ransomware, di nome PowerLocky stato segnalato per infettare gli utenti e utilizzare la crittografia per codificare i file di computer infetti e aggiungere l'estensione del file in esse .locky. Il PowerLocky ransomware lascia anche una richiesta di riscatto, estorcere utenti al pagamento della somma di circa 500$ o 0.74 BTC come riscatto. PowerLocky è riportato da ricercatori ad avere il suo nome da due virus ransomware potenti, Locky e PowerWare Ransomware. Tutti gli utenti che sono diventati vittime di questi virus sono invitati a prendere estrema cautela e leggere questo articolo per sapere come rimuovere PowerLocky ransomware e ripristinare i propri file.

Virus ransomware, di nome PowerLocky stato segnalato per infettare gli utenti e utilizzare la crittografia per codificare i file di computer infetti e aggiungere l'estensione del file in esse .locky. Il PowerLocky ransomware lascia anche una richiesta di riscatto, estorcere utenti al pagamento della somma di circa 500$ o 0.74 BTC come riscatto. PowerLocky è riportato da ricercatori ad avere il suo nome da due virus ransomware potenti, Locky e PowerWare Ransomware. Tutti gli utenti che sono diventati vittime di questi virus sono invitati a prendere estrema cautela e leggere questo articolo per sapere come rimuovere PowerLocky ransomware e ripristinare i propri file.

Sommario minaccia

| Nome | PowerLocky |

| Tipo | Ransomware |

| breve descrizione | PowerLocky cripta i file con le cifre AES-128 e chiede un pagamento di un riscatto 0.7 BTC per la decrittazione. |

| Sintomi | I file vengono criptati e diventano inaccessibili. Una richiesta di riscatto con le istruzioni per il pagamento il riscatto mostra come “_HELP_instructions.html” file. |

| Metodo di distribuzione | PowerShell, Email spam, Allegati e-mail, File reti di condivisione. |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

| Esperienza utente | Iscriviti alla nostra forum per Discutere PowerLocky ransomware. |

| Strumento di recupero dati | Windows Data Recovery da Stellar Phoenix Avviso! Questo prodotto esegue la scansione settori di unità per recuperare i file persi e non può recuperare 100% dei file crittografati, ma solo pochi di essi, a seconda della situazione e se non è stato riformattato l'unità. |

PowerLocky ransomware - metodi di distribuzione

Per essere diffusa in tutta utenti PC, PowerLocky ransomware può utilizzare vari metodi per replicare. Uno di questi metodi possono essere via campagne di spam di posta elettronica che può assomigliare vari servizi noti o offerte, per esempio:

- “Windows Aggiornamento gratuito è qui”.

- “Il tuo account PayPal è stato sospeso.”

- “La ricevuta conto bancario”.

- “La carta di debito è stato reso inattivo”.

Non appena una e-mail è stata aperta da un utente, lui o lei può trovare sia i file dannosi o URL dannosi, che può causare diverse attività che possono portare a infezioni del computer:

- redirect malintenzionato di collegamenti web che possono causare l'infezione tramite download drive-by.

- L'infezione tramite un exploit kit.

- L'infezione tramite macro dannosi in documenti di Microsoft Office o Adobe infetti.

- L'infezione tramite un .js dannosi(JavaScript) file.

PowerLocky ransomware - Informazioni dettagliate

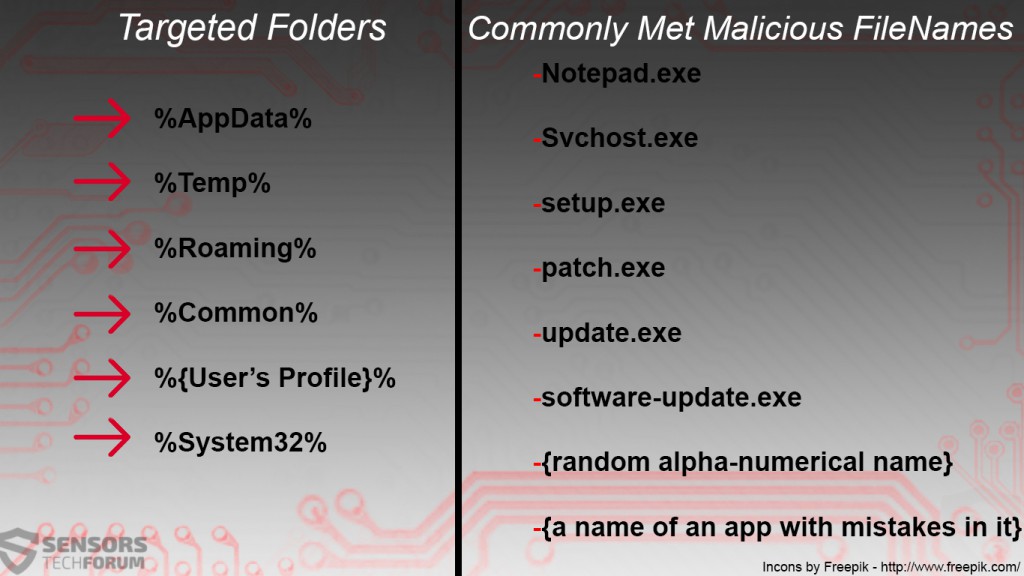

Non appena PowerLocky ha infettato un PC dell'utente, il ransomware può o non può abbandonare il suo payload maligno. Dal momento che PowerWare ransomware è un ransomware fileless, se si usa questo elemento, può direttamente arrivare al metodo di codifica. Tuttavia, se il virus utilizza file dannosi, può rilasciarli nelle posizioni dei file di solito mirati:

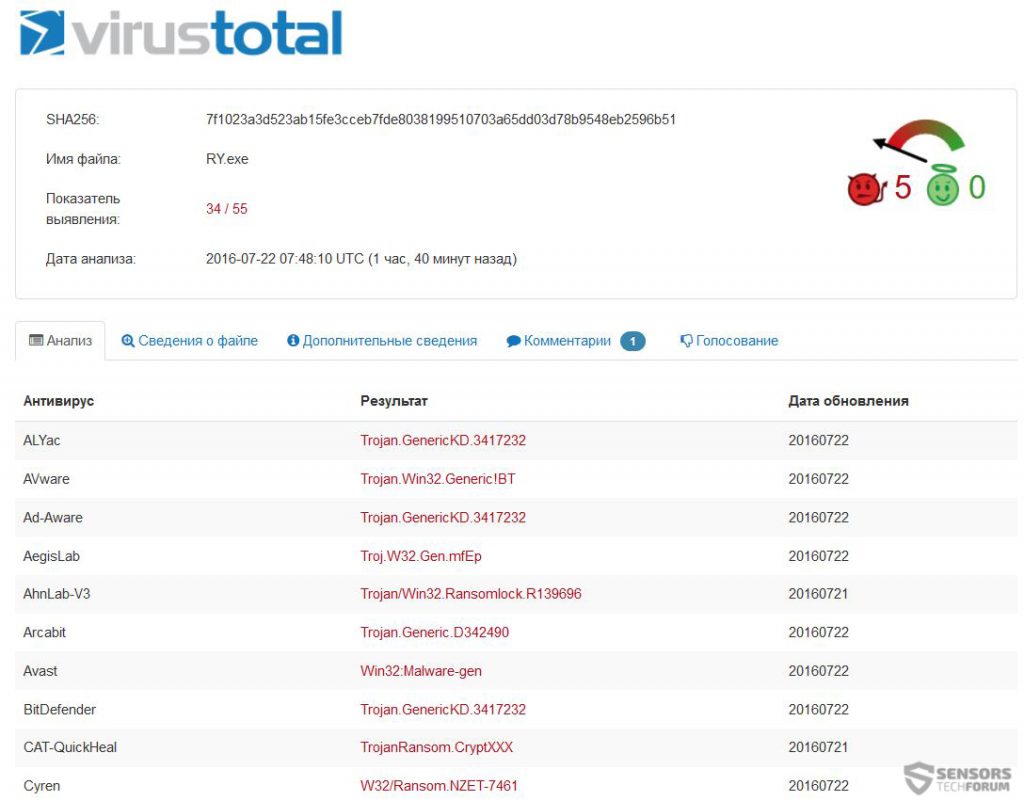

Ecco una rilevazione di eseguibile principale del PowerLocky da diversi prodotti anti-malware. Si può sia essere attivato direttamente o semplicemente cadere sul computer:

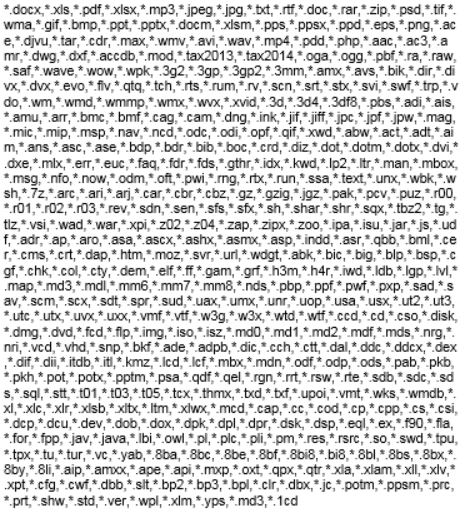

Dopo che è stato avviato il processo di crittografia dei PowerLocky ransomware, il virus ransomware inizia a eseguire la scansione e crittografare i file. Può eseguire la scansione per i file con le seguenti estensioni e crittografare loro se li rileva:

Dopo la crittografia dei file, il virus PowerLocky aggiunge l'estensione del file .locky a loro, per esempio:

Dopo la crittografia dei file, PowerLocky lascia un file .html, denominato “_HELP_instructions.html”. Ha le seguenti istruzioni di riscatto per l'utente interessato:

→“Presentiamo un software speciale Locky Decrypter

che permette di decifrare e restituire il controllo a tutti i file crittografati.

Come acquistare Locky decrypter?

1. Scaricare e installare l'applicazione Multibit. Questo vi darà tuo indirizzo Bitcoin-wallet. Lo si può trovare sotto il “Richiesta” linguetta. Incolla questo nella “Il tuo indirizzo e-BTC” campo sottostante.

2. Acquista Bitcoins, il prezzo è 500 $ / 0.74290893 BTC e inviarlo al tuo indirizzo Bitcoin-wallet, essi verranno visualizzati in app Multibit che si è installato in precedenza. Da lì, colpire il “Inviare” linguetta. Invia il restante BTC (bitcoin) a questo Bitcoin-wallet indirizzo: {Unico-BTC-Address}

Ora inviare il modulo qui sotto, solo se hai effettivamente inviato i Bitcoin. Su verifica manuale della transazione, si riceverà il decrypter tramite e-mail entro 12 orario. TUTTI i file / dati saranno poi sbloccato e decifrati automaticamente, i file HTML di riscatto saranno rimossi.

NON rimuovere i file HTML di riscatto o cercare di temperare i file in alcun modo, perché decrypter non funziona più.

Ricorda che questo è l'unico modo per riguadagnare mai l'accesso ai file di nuovo!"Fonte: Gli utenti infetti

Come visibile sopra ci sono le istruzioni su come utilizzare il servizio Multibit di pagare il riscatto in BitCoin. Questo è il principale metodo di pagamento scelto da parte di bande di cyber-criminale che si occupano ransomware dal momento che è irreperibile.

PowerLocky ransomware Virus - Rimozione e ripristino dei file

Nel caso in cui avete deciso di non pagare i soldi del riscatto che è altamente raccomandato dagli esperti di sicurezza, vi consigliamo di seguire le istruzioni di rimozione passo-passo che abbiamo gentilmente fornite di seguito. Essi sono metodologicamente organizzate per la massima efficacia. Nel caso in cui non si riesce a scoprire e rimuovere manualmente tutti gli oggetti ei processi associati PowerLocky ransomware, vi consigliamo vivamente di provare la soluzione di rimozione automatica. Esso comprende l'utilizzo di un prodotto anti-malware avanzato che farà in modo che la minaccia è rimosso in modo permanente, senza alcun danno per i file crittografati e proteggere il vostro PC in futuro pure.

Dal momento che i file che vengono crittografati PowerLocky ransomware molto probabilmente sono stati cifrati con un potente algoritmo di crittografia AES-128, a questo punto non è possibile decodificare loro direttamente. Tuttavia, vi consigliamo di attendere per un aggiornamento in questo articolo, che ci fornirà non appena un decryptor è stato rilasciato al pubblico. Nel frattempo, vi suggeriamo di tentare i metodi alternativi di passaggio “3. Ripristinare i file crittografati da PowerLocky.”

- Passo 1

- Passo 2

- Passo 3

- Passo 4

- Passo 5

Passo 1: Scansiona PowerLocky con lo strumento SpyHunter Anti-Malware

Rimozione automatica ransomware - Videoguida

Passo 2: Uninstall PowerLocky and related malware from Windows

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Passo 3: Pulire eventuali registri, creato da PowerLocky sul tuo computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da PowerLocky lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Prima di cominciare "Passo 4", Per favore l'avvio in modalità normale, nel caso in cui siete attualmente in modalità provvisoria.

Questo vi permetterà di installare e uso SpyHunter 5 con successo.

Passo 4: Avvia il tuo PC in modalità provvisoria per isolare e rimuovere PowerLocky

Passo 5: Try to Restore Files Encrypted by PowerLocky.

Metodo 1: Utilizza STOP Decrypter di Emsisoft.

Non tutte le varianti di questo ransomware possono essere decifrati gratis, ma abbiamo aggiunto il decryptor utilizzato dai ricercatori che viene spesso aggiornato con le varianti che diventano poi decifrati. Si può cercare di decifrare i file utilizzando le istruzioni riportate di seguito, ma se non funzionano, poi purtroppo la vostra variante del virus ransomware non è decifrabile.

Seguire le istruzioni riportate di seguito per utilizzare il decrypter Emsisoft e decrittografare i file gratuitamente. Puoi scaricare lo strumento di decrittazione Emsisoft legata qui e quindi seguire i passaggi indicati di seguito:

1 Pulsante destro del mouse sulla Decrypter e cliccare su Esegui come amministratore come mostrato di seguito:

2. D'accordo con i termini della licenza:

3. Clicca su "Aggiungi cartella" e poi aggiungere le cartelle in cui si desidera i file decriptati come mostrato sotto:

4. Clicca su "decrypt" e attendere che i file da decodificare.

Nota: Credito per il decryptor va a Emsisoft ricercatori che hanno fatto il passo avanti con questo virus.

Metodo 2: Utilizzare un software di recupero dati

Ransomware infections and PowerLocky aim to encrypt your files using an encryption algorithm which may be very difficult to decrypt. Questo è il motivo per cui abbiamo suggerito un metodo di recupero di dati che possono aiutare a andare in giro decrittazione diretta e cercare di ripristinare i file. Tenete a mente che questo metodo non può essere 100% efficace, ma può anche aiutare un po 'o molto in situazioni diverse.

Basta cliccare sul link e sui menu del sito in alto, scegliere Recupero dati - Procedura guidata di recupero dati per Windows o Mac (a seconda del tuo sistema operativo), e quindi scaricare ed eseguire lo strumento.

PowerLocky-FAQ

What is PowerLocky Ransomware?

PowerLocky is a ransomware infezione - il software dannoso che entra silenziosamente nel tuo computer e blocca l'accesso al computer stesso o crittografa i tuoi file.

Molti virus ransomware utilizzano sofisticati algoritmi di crittografia per rendere inaccessibili i tuoi file. L'obiettivo delle infezioni da ransomware è richiedere il pagamento di un riscatto per ottenere l'accesso ai file.

What Does PowerLocky Ransomware Do?

Il ransomware in generale è un software dannoso quello è progettato per bloccare l'accesso al tuo computer o ai tuoi file fino al pagamento del riscatto.

Anche i virus ransomware possono danneggiare il tuo sistema, corrompere i dati ed eliminare i file, con conseguente perdita permanente di file importanti.

How Does PowerLocky Infect?

Via several ways.PowerLocky Ransomware infects computers by being sent tramite e-mail di phishing, contenente allegato virus. Questo allegato è di solito mascherato come documento importante, come una fattura, documento bancario o anche un biglietto aereo e sembra molto convincente per gli utenti.

Another way you may become a victim of PowerLocky is if you scaricare un programma di installazione falso, crack o patch da un sito Web con bassa reputazione o se si fa clic sul collegamento di un virus. Molti utenti segnalano di avere un'infezione da ransomware scaricando torrent.

How to Open .PowerLocky files?

tu can't senza decrittatore. A questo punto, il .PowerLocky file sono criptato. Puoi aprirli solo dopo che sono stati decrittografati utilizzando una chiave di decrittografia specifica per il particolare algoritmo.

Cosa fare se un decryptor non funziona?

Niente panico, e eseguire il backup dei file. Se un decryptor non ha decifrato il tuo .PowerLocky file correttamente, quindi non disperare, perché questo virus è ancora nuovo.

Posso ripristinare ".PowerLocky" File?

Sì, a volte i file possono essere ripristinati. Ne abbiamo suggeriti diversi metodi di recupero file che potrebbe funzionare se si desidera ripristinare .PowerLocky file.

Questi metodi non sono in alcun modo 100% garantito che sarai in grado di recuperare i tuoi file. Ma se hai un backup, le tue possibilità di successo sono molto maggiori.

How To Get Rid of PowerLocky Virus?

Il modo più sicuro e più efficace per la rimozione di questa infezione da ransomware è l'uso a programma anti-malware professionale.

It will scan for and locate PowerLocky ransomware and then remove it without causing any additional harm to your important .PowerLocky files.

Posso segnalare il ransomware alle autorità?

Nel caso in cui il tuo computer sia stato infettato da un'infezione da ransomware, puoi segnalarlo ai dipartimenti di Polizia locale. Può aiutare le autorità di tutto il mondo a rintracciare e determinare gli autori del virus che ha infettato il tuo computer.

Sotto, abbiamo preparato un elenco con i siti web del governo, dove puoi presentare una segnalazione nel caso in cui sei vittima di un file criminalità informatica:

Autorità di sicurezza informatica, responsabile della gestione dei rapporti sugli attacchi ransomware in diverse regioni del mondo:

Germania - Portale ufficiale della polizia tedesca

stati Uniti - IC3 Internet Crime Complaint Center

Regno Unito - Polizia antifrode

Francia - Ministro degli Interni

Italia - Polizia Di Stato

Spagna - Polizia nazionale

Paesi Bassi - Forze dell'ordine

Polonia - Polizia

Portogallo - Polizia giudiziaria

Grecia - Unità per la criminalità informatica (Polizia ellenica)

India - Polizia di Mumbai - CyberCrime Investigation Cell

Australia - Australian High Tech Crime Center

È possibile rispondere ai rapporti in tempi diversi, a seconda delle autorità locali.

Puoi impedire al ransomware di crittografare i tuoi file?

Sì, puoi prevenire il ransomware. Il modo migliore per farlo è assicurarsi che il sistema del computer sia aggiornato con le ultime patch di sicurezza, utilizzare un programma anti-malware affidabile e firewall, eseguire frequentemente il backup dei file importanti, ed evitare di fare clic su link malevoli o il download di file sconosciuti.

Can PowerLocky Ransomware Steal Your Data?

Sì, nella maggior parte dei casi ransomware ruberà le tue informazioni. It is a form of malware that steals data from a user's computer, lo crittografa, e poi chiede un riscatto per decifrarlo.

In molti casi, il autori di malware o gli aggressori minacciano di eliminare i dati o pubblicalo online a meno che non venga pagato il riscatto.

Il ransomware può infettare il WiFi?

Sì, il ransomware può infettare le reti WiFi, poiché gli attori malintenzionati possono usarlo per ottenere il controllo della rete, rubare dati riservati, e bloccare gli utenti. Se un attacco ransomware ha successo, potrebbe portare alla perdita del servizio e/o dei dati, e in alcuni casi, perdite finanziarie.

Dovrei pagare ransomware?

No, non dovresti pagare gli estorsori di ransomware. Il loro pagamento incoraggia solo i criminali e non garantisce che i file oi dati verranno ripristinati. L'approccio migliore consiste nell'avere un backup sicuro dei dati importanti ed essere vigili sulla sicurezza in primo luogo.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, gli hacker potrebbero ancora avere accesso al tuo computer, dati, o file e potrebbe continuare a minacciare di esporli o eliminarli, o addirittura usarli per commettere crimini informatici. In alcuni casi, potrebbero persino continuare a richiedere pagamenti di riscatto aggiuntivi.

È possibile rilevare un attacco ransomware?

Sì, ransomware può essere rilevato. Software anti-malware e altri strumenti di sicurezza avanzati può rilevare il ransomware e avvisare l'utente quando è presente su una macchina.

È importante rimanere aggiornati sulle ultime misure di sicurezza e mantenere aggiornato il software di sicurezza per garantire che il ransomware possa essere rilevato e prevenuto.

I criminali ransomware vengono catturati?

Sì, i criminali ransomware vengono catturati. Le forze dell'ordine, come l'FBI, L'Interpol e altri sono riusciti a rintracciare e perseguire i criminali di ransomware negli Stati Uniti e in altri paesi. Mentre le minacce ransomware continuano ad aumentare, così fa l'attività di esecuzione.

About the PowerLocky Research

I contenuti che pubblichiamo su SensorsTechForum.com, this PowerLocky how-to removal guide included, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il malware specifico e ripristinare i tuoi file crittografati.

Come abbiamo condotto la ricerca su questo ransomware??

La nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, e come tale, riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware e ransomware.

Inoltre, the research behind the PowerLocky ransomware threat is backed with VirusTotal e la progetto NoMoreRansom.

Per comprendere meglio la minaccia ransomware, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.

Come sito dedicato da allora a fornire istruzioni di rimozione gratuite per ransomware e malware 2014, La raccomandazione di SensorsTechForum è di prestare attenzione solo a fonti affidabili.

Come riconoscere fonti affidabili:

- Controlla sempre "Riguardo a noi" pagina web.

- Profilo del creatore di contenuti.

- Assicurati che dietro al sito ci siano persone reali e non nomi e profili falsi.

- Verifica Facebook, Profili personali di LinkedIn e Twitter.