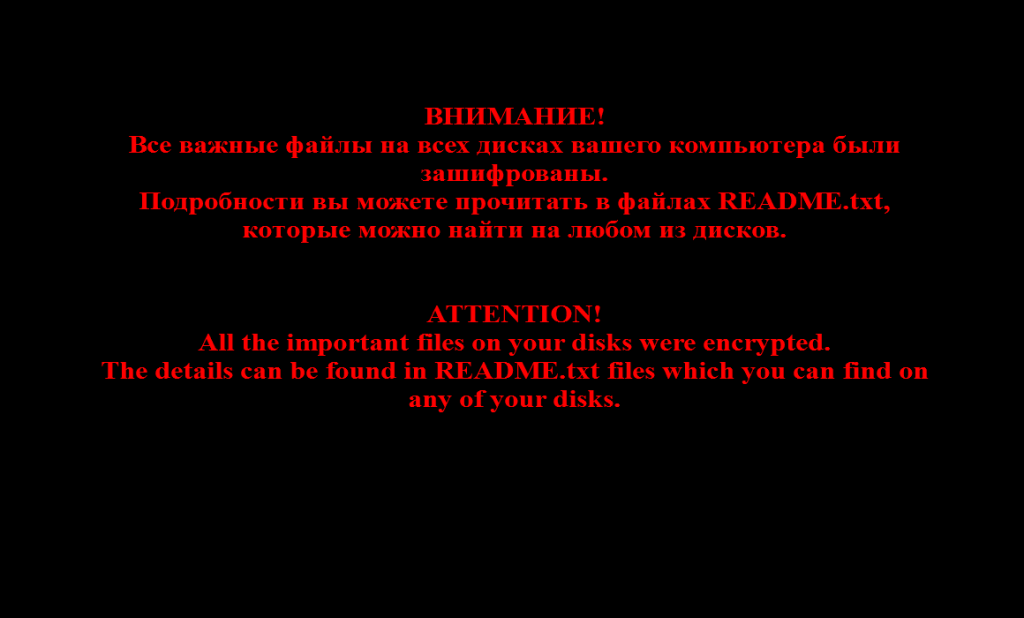

Il famigerato famiglia Troldesh di virus ransomware ha appena aumentato con una nuova variante. La nuova variante cripto-ransomware crittografa i file degli utenti aggiungendo una estensione .Better_call_saul dopo di loro. È stato riferito dai ricercatori Nyxbone di utilizzare una potente crittografia cifratura AES-256. Il ransomware è anche segnalato per cambiare la carta da parati con una richiesta di riscatto scritta in entrambe le lingue russo e inglese, nonché. Gli utenti che sono stati colpiti da questo virus - encoder, dovrebbe rimuovere immediatamente, invece di pagare il riscatto e provare a ripristinare i file utilizzando una delle soluzioni alternative a questo articolo.

Il famigerato famiglia Troldesh di virus ransomware ha appena aumentato con una nuova variante. La nuova variante cripto-ransomware crittografa i file degli utenti aggiungendo una estensione .Better_call_saul dopo di loro. È stato riferito dai ricercatori Nyxbone di utilizzare una potente crittografia cifratura AES-256. Il ransomware è anche segnalato per cambiare la carta da parati con una richiesta di riscatto scritta in entrambe le lingue russo e inglese, nonché. Gli utenti che sono stati colpiti da questo virus - encoder, dovrebbe rimuovere immediatamente, invece di pagare il riscatto e provare a ripristinare i file utilizzando una delle soluzioni alternative a questo articolo.

NOTA A MARGINE: Questo post è stato originariamente pubblicato nel mese di giugno 2016. Ma abbiamo dato un aggiornamento nel mese di agosto 2019.

Sommario minaccia

| Nome | Troldesh |

| Tipo | Ransomware |

| breve descrizione | Il ransomware cripta i file con estensione .better_call_saul e chiede un pagamento di un riscatto $150 per la decrittazione. |

| Sintomi | Il ransomware cripta tutti i file, cambia la carta da parati per una versione russa e inglese dello stesso messaggio e aggiunge una nota README.txt. |

| Metodo di distribuzione | Email spam, Exploit Kit |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

| Esperienza utente | Iscriviti alla nostra Forum due Discutere Troldesh. |

Troldesh ransomware - Aggiornamento agosto 2019

Il ransomware Troldesh è stato rilevato in un'onda attacco in corso in agosto 2019. I criminali che sono dietro gli attacchi stanno utilizzando i siti compromessi o appositamente realizzati al fine di fornire l'infezione. Quando le vittime clic su di essi che lancerà automaticamente lo script contagocce, che a sua volta porterà a l'infezione ransomware.

Secondo i rapporti di sicurezza disponibili il grilletto sarà un file JScript che procederà con l'infezione - nel momento in cui vengono presi di mira principalmente i computer Windows.

Il nome del file dello script è scritto in lingua russa e sembra che gli aggressori stanno tentando di falsificare un messaggio di compagnia aerea. Vari contenuti possono essere inseriti e manipolare gli utenti in aprirli. Quando questo è fatto il ransomware sarà scaricato automaticamente da un host remoto ed eseguito su un host locale.

Un nome di directory in modo casuale nome verrà creato e il ransomware sarà collocato lì. Dopo l'intrusione del tipico Troldesh ransomware sequenza di attacco avrà inizio.

Troldesh ransomware - Come Infect

Un metodo Troldesh può utilizzare per infettare con successo gli utenti avviene tramite URL dannosi. Tali collegamenti web possono reindirizzare alle pagine web che contengono JavaScript maligno o un exploit kit. Tali collegamenti web possono essere visti in varie posizioni da parte degli utenti finali, per esempio:

- Su commenti spam in sezioni di commento su diversi siti.

- Segnalato come una risposta o un argomento in un forum non così ben protetto.

- pop-up automaticamente sul computer come un risultato di avere un PUP (Potenzialmente indesiderati Programma) installato nel computer.

- Redirect a seguito di clic su un annuncio dannoso (malvertising)

Un altro metodo di distribuzione che può essere utilizzato da Troldesh è diffondendo direttamente l'exe del malware. Perché ciò avvenga, offuscamento processo si crede di essere utilizzato su l'eseguibile di nasconderlo dal reale scudo tempo di qualsiasi antivirus che può essere installato per le definizioni più recenti sul computer victim`s. Tali file di solito possono essere diffuse tramite:

- Malintenzionati e-mail come allegati, che di solito sono in archivi .zip o .rar.

- Pose come correzioni, cerotti, keygen, crepe e altri.

- Fingere di essere una messa a punto di un software legittimo su un sito web di terze parti.

Finora, una cosa può essere certi. I ricercatori hanno riferito che questa variante del Troldesh utilizza i seguenti ospiti a condurre campagne di spam di massa:

→ 155.94.254.7

220.116.246.88

73.69.54.155

59.16.141.51

46.241.162.75

181229176179

181.46.183.183

91.250.53.114

69.23.139.144

105.131.75.227

188.0.72.57

176.223.169.98

121.136.241.45

1.64.242.80

76.9.38.194

73.205.91.110

203.175.48.196

1.239.96.173 Fonte: Nyxbone(@mosh)

E questa non è l'unica cattiva notizia su come questo si diffonde ransomware. Gli esperti ritengono di avere qualcosa in comune con una botnet molto pericoloso, chiamato Kelihos che è noto per l'invio di campagne di phishing.(https://sensorstechforum.com/kelihos-botnet-phishing-campaign-collects-apple-ids-spam-emails/)

Troldesh ransomware - attività dannose

Il ransomware scende i seguenti file dopo l'infezione:

- schet1074.15.03.16.doc – 1.1 MB

- CSRSS.exe – 1.8 MB

- 025074de.exe – 114.3 KB

- E8B6CE19.exe – 1.0 MB

Fonte: Nyxbone(@mosh)

Dopo aver lasciato il suo carico, il ransomware modifica le voci di registro di computer infetti per modificare le impostazioni differenti:

→ HKCU Software Microsoft Windows CurrentVersion Run Client Server Runtime Subsystem

HKCU Software Classes VirtualStore MACHINE SOFTWARE System32 Configuration cnt

HKCU Software Classes VirtualStore MACHINE SOFTWARE System32 Configuration i

HKCU Software Classes VirtualStore MACHINE SOFTWARE System32 Configuration modo

HKCU Software Classes VirtualStore MACHINE SOFTWARE System32 Configuration pk

HKCU Software Classes VirtualStore MACHINE SOFTWARE System32 Configuration Stato

HKCU Software Classes VirtualStore MACHINE SOFTWARE System32 Configuration SYS

HKCU Software Classes VirtualStore MACHINE SOFTWARE System32 Configuration Version Fonte: Nyxbone(@mosh)

Il ransomware crea anche file aggiuntivi nel computer infetto in luoghi diversi:

→ C:\ProgramData Windows csrss.exe

C:\Users {NOME UTENTE}\AppData Local Temp E8B6CE19.exe –

C:\Users {NOME UTENTE}\AppData Local Temp 025074DE.exe –

C:\Users {NOME UTENTE}\AppData Local Temp Stato

C:\Users {NOME UTENTE}\AppData Local Temp bloccaggio

C:\Users {NOME UTENTE}\AppData Roaming 77E4183577E41835.bmp

C:\Users {NOME UTENTE}\\Desktop README1.txt

C:\Users {NOME UTENTE}\Desktop README2.txt

C:\Users {NOME UTENTE}\Desktop README3.txt

C:\Users {NOME UTENTE}\\Desktop README4.txt

C:\Users {NOME UTENTE}\Desktop README5.txt

C:\Users {NOME UTENTE}\Desktop README6.txt

C:\Users {NOME UTENTE}\Desktop README7.txt

C:\Users {NOME UTENTE}\Desktop README8.txt

C:\Users {NOME UTENTE}\Desktop README9.txt

C:\Users {NOME UTENTE}\Desktop README10.txt

C:\Utenti Pubblica Desktop README1.txt

C:\Utenti Pubblica Desktop README2.txt

C:\Utenti Pubblica Desktop README3.txt

C:\Utenti Pubblica Desktop README4.txt

C:\Utenti Pubblica Desktop README5.txt

C:\Utenti Pubblica Desktop README6.txt

C:\Utenti Pubblica Desktop README7.txt

C:\Utenti Pubblica Desktop README8.txt

C:\Utenti Pubblica Desktop README9.txt

C:\Utenti Pubblica Desktop README10.txtSource: Nyxbone(@mosh)

dopo aver fatto, e allora, il ransomware esegue un comando chiamata al suo encryptor. La sua ha riferito di eseguire la scansione e crittografare i seguenti tipi di file:

→ WB2, cdr, SRW, p7b, odm, mdf, P7C, 3fr, il, ODB, ARW, RWL, cielo, XLK, PDD, RW2, crt, dx, R3D, pem, baia, PTX, pfx, INDD, nrw, p12, bd, di riserva, torrente, Storia, PWM, al sicuro, xl, xls, xlsx, xlsm, XLSB, XLTM, XLT, xlam, XLA, CIS, rtf, txt, xml, csv, pdf, prn, DIF, ch, paragrafo, xltx, XLM, Ep, XLW, uxdc, pm, UDL, DSN, IQY, DQY, rqy, oqy, cucciolo, dietro, XSN, XSF, XTP, xtp2, ACCDB, adb, adp, mda, accda, MDE, ACCD, accdw, accdt, accdc, mdw, dbf, linguetta, asc, frm, optare, mondo, venduto, db, onetoc2, uno, onepkg, VCS, ics, PST (ora standard del Pacifico, spesso, msg, pptx, ppt, pptm, pps, PPSM, pentola, potx, sentieri, Rispondere, thmx, WPD, wps, ppa, PPAM, wmf, fem, pub, ps, xps, VSD, VDX, VSS, VSX, vst, VTX, VSW, vdw, emz, dwg, dxf, docx, doc, docm, dotx, puntino, dotm, djvu, chm, htm, html, saluti, MHTML, shtml, shtm, aspide, aspx, dwt, stm, cs, css, psd, PDD, 3ds, max, CRW, navata, raf, orf, MRW, dcr, mos, pef, SRF, DNG, X3F, CR2, erf, SR2, KDC, MFW, mef, gin, sdpx, dpx, Fido, dae, DCM, DC3, dic, eps, kmz, se e solo se, tdi, EXR, PCX, pdp, PXR, sct, U3D, obj, ai3, ai4, ai5, ai6, ai7, ai8, ai, EPSP, epsf, hdr, Rgbe, xyze, grazie, PBM, pgm, ppm, PNM, PFM, pam, PCT, pict, PSB, FXG, swf, HTA, htc, ssi, come, asr, xsl, XSD, dtd, XSLT, rss, rdf, LBI, come, ascx, asmx, config, cfm, CFML, cfc, tld, PHTML, jsp, WML, tpl, laccio, JSF, vb, vbs, VTM, vtml, EDML, crudo, jpg, jpeg, JPE, bmp, png, tif, bisticcio, seguente, gif, svg, SVGZ, rle, tga, vda, ICB, WBM, WBMP, JPF, jpx, JP2, J2K, J2C, jpc, avi, mkv, mov, mp4, wmv, 3gp, mpg, mpeg, m4v, divx, mpv, m1v, che, Anim, m4a, qt, 3g2, F4V, mkidx, MKA, avs, vdr, flv, am, mp3, wav, ASX, pls, chiusura, 7da, rar, prende, gz, bz2, Wim, xz, c, h, hpp, cpp, php, php3, php4, PHP5, py, pl, SLN, js, JSON, inc, sql, Giava, classe, questo, asm, clx, TBB, TBI, tbk, PST (ora standard del Pacifico, dbx, cbf, criptato, tubo, eml, FLD, VBM, VBK, VIB, vhd, 1CD, dt, cf, cfu, MXL, EPF, VRP, gr, Geo, elfo, LGF, lgp, ceppo, st, whew, MFT, EFD, md, dmp, FDB, LST, fbkSource: Nyxbone(@mosh)

Dopo aver fatto questo, i file vengono criptati con un algoritmo di crittografia AES-256. I file cifrato sono di solito con l'.better_call_saul, per esempio:

→ File originale:

Nuovo testo Document.txt

Encrypted File:

{ RANDOM ALPHA NUMERICA ID }-io-{RANDOM ALPHA NUMERICA ID}=.{ RANDOM ALPHA NUMERICA ID }.better_call_saul

Questo ransomware, poi cambia lo sfondo del computer infetto alla seguente immagine:

Il ransomware può anche comunicare con gli aggressori di inviare loro la chiave di decrittazione insieme ad altre informazioni di sistema. Gli indirizzi IP segnalati di aggressori sono segnalati dagli esperti Nyxbone essere il seguente:

→ 86.59.21.38

208.83.223.34

37.59.46.159

158.58.170.2

188.165.26.13

104.25.11.6

72.246.48.8 Fonte: Nyxbone(@mosh)

In aggiunta a tutti coloro, dopo la crittografia dei file, il ransomware aggiunge multipla “README.txt” i file con i numeri di sequenza, per esempio “README1.txt” ,”README2.txt” ,”README3.txt” ,”README4.txt” sul desktop delle cartelle utente o crittografati. Il testo del readme è in russo e in inglese. La versione inglese della nota di riscatto è il seguente:

Per decifrare i file è necessario inviare il seguente codice:

{codice unico} per e-mail post77999@gmail.com addess o post7799@yahoo.com.

Poi riceverai tutte instrucions necessarie.

Tutti i tentativi di decrittazione da soli si tradurrà solo in perdita irrevocabile dei dati.

Se si vuole ancora provare a decifrare loro da soli si prega di fare un backup in un primo momento, perché la decrittografia diventerà impossibile in caso di eventuali cambiamenti all'interno dei file.

Se non hai ricevuto la risposta dal email succitato per più di 48 orario (e solo in questo caso!), usare l'e-mail di riserva. Si può ottenere in due modi:

1) Scarica Tor Browser da qui:

{web link tor}

Installarlo e digitare il seguente indirizzo nella barra degli indirizzi:

{dominio cipolla}

Premere Invio e poi la pagina con le email di riserva verrà caricato.

2) Vai uno dei seguenti indirizzi in qualsiasi browser:

{domini di cipolla con .per e le estensioni cab}”

Troldesh ransomware – Conclusione, Rimozione e file del restauro

La linea di fondo è che questa variante della famiglia Troldesh è un po 'più sofisticato del la .xtbl e .cripta varianti Troldesh).

Se si vuole rimuovere Troldesh ransomware, si possono seguire le istruzioni per la rimozione manuale di sotto o scaricare un programma anti-malware avanzato. Si farà in modo che il computer sia libero da qualsiasi oggetti modificati da Troldesh ransomware e proteggere l'utente da questo tipo di minacce in futuro pure.

Nel caso in cui si desidera ripristinare i file, si consiglia di provare ad usare Kaspersky`s Rannoh Decryptor che è stato segnalato per decifrare con successo .crypt file crittografati da la variante Troldesh CryptXXX. Altrimenti, si possono trovare altri, alternative meno efficaci dal punto "3. Ripristinare i file crittografati da Troldesh " sotto.

- Passo 1

- Passo 2

- Passo 3

- Passo 4

- Passo 5

Passo 1: Scansione per Troldesh con lo strumento SpyHunter Anti-Malware

Rimozione automatica ransomware - Videoguida

Passo 2: Uninstall Troldesh and related malware from Windows

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Passo 3: Pulire eventuali registri, creato da Troldesh sul computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da Troldesh lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Prima di cominciare "Passo 4", Per favore l'avvio in modalità normale, nel caso in cui siete attualmente in modalità provvisoria.

Questo vi permetterà di installare e uso SpyHunter 5 con successo.

Passo 4: Avviare il PC in modalità provvisoria per isolare e rimuovere Troldesh

Passo 5: Cercare di ripristinare i file crittografati da Troldesh.

Metodo 1: Utilizza STOP Decrypter di Emsisoft.

Non tutte le varianti di questo ransomware possono essere decifrati gratis, ma abbiamo aggiunto il decryptor utilizzato dai ricercatori che viene spesso aggiornato con le varianti che diventano poi decifrati. Si può cercare di decifrare i file utilizzando le istruzioni riportate di seguito, ma se non funzionano, poi purtroppo la vostra variante del virus ransomware non è decifrabile.

Seguire le istruzioni riportate di seguito per utilizzare il decrypter Emsisoft e decrittografare i file gratuitamente. Puoi scaricare lo strumento di decrittazione Emsisoft legata qui e quindi seguire i passaggi indicati di seguito:

1 Pulsante destro del mouse sulla Decrypter e cliccare su Esegui come amministratore come mostrato di seguito:

2. D'accordo con i termini della licenza:

3. Clicca su "Aggiungi cartella" e poi aggiungere le cartelle in cui si desidera i file decriptati come mostrato sotto:

4. Clicca su "decrypt" e attendere che i file da decodificare.

Nota: Credito per il decryptor va a Emsisoft ricercatori che hanno fatto il passo avanti con questo virus.

Metodo 2: Utilizzare un software di recupero dati

infezioni ransomware e Troldesh mirano a crittografare i file utilizzando un algoritmo di cifratura che può essere molto difficile da decifrare. Questo è il motivo per cui abbiamo suggerito un metodo di recupero di dati che possono aiutare a andare in giro decrittazione diretta e cercare di ripristinare i file. Tenete a mente che questo metodo non può essere 100% efficace, ma può anche aiutare un po 'o molto in situazioni diverse.

Basta cliccare sul link e sui menu del sito in alto, scegliere Recupero dati - Procedura guidata di recupero dati per Windows o Mac (a seconda del tuo sistema operativo), e quindi scaricare ed eseguire lo strumento.

Troldesh-FAQ

What is Troldesh Ransomware?

Troldesh è un file ransomware infezione - il software dannoso che entra silenziosamente nel tuo computer e blocca l'accesso al computer stesso o crittografa i tuoi file.

Molti virus ransomware utilizzano sofisticati algoritmi di crittografia per rendere inaccessibili i tuoi file. L'obiettivo delle infezioni da ransomware è richiedere il pagamento di un riscatto per ottenere l'accesso ai file.

What Does Troldesh Ransomware Do?

Il ransomware in generale è un software dannoso quello è progettato per bloccare l'accesso al tuo computer o ai tuoi file fino al pagamento del riscatto.

Anche i virus ransomware possono danneggiare il tuo sistema, corrompere i dati ed eliminare i file, con conseguente perdita permanente di file importanti.

How Does Troldesh Infect?

In diversi modi Troldesh Ransomware infetta i computer inviandoli tramite e-mail di phishing, contenente allegato virus. Questo allegato è di solito mascherato come documento importante, come una fattura, documento bancario o anche un biglietto aereo e sembra molto convincente per gli utenti.

Another way you may become a victim of Troldesh is if you scaricare un programma di installazione falso, crack o patch da un sito Web con bassa reputazione o se si fa clic sul collegamento di un virus. Molti utenti segnalano di avere un'infezione da ransomware scaricando torrent.

How to Open .Troldesh files?

tu can't senza decrittatore. A questo punto, il .Troldesh file sono criptato. Puoi aprirli solo dopo che sono stati decrittografati utilizzando una chiave di decrittografia specifica per il particolare algoritmo.

Cosa fare se un decryptor non funziona?

Niente panico, e eseguire il backup dei file. Se un decryptor non ha decifrato il tuo .Troldesh file correttamente, quindi non disperare, perché questo virus è ancora nuovo.

Posso ripristinare ".Troldesh" File?

Sì, a volte i file possono essere ripristinati. Ne abbiamo suggeriti diversi metodi di recupero file che potrebbe funzionare se si desidera ripristinare .Troldesh file.

Questi metodi non sono in alcun modo 100% garantito che sarai in grado di recuperare i tuoi file. Ma se hai un backup, le tue possibilità di successo sono molto maggiori.

How To Get Rid of Troldesh Virus?

Il modo più sicuro e più efficace per la rimozione di questa infezione da ransomware è l'uso a programma anti-malware professionale.

Eseguirà la scansione e individuerà il ransomware Troldesh, quindi lo rimuoverà senza causare ulteriori danni ai tuoi file .Troldesh importanti.

Posso segnalare il ransomware alle autorità?

Nel caso in cui il tuo computer sia stato infettato da un'infezione da ransomware, puoi segnalarlo ai dipartimenti di Polizia locale. Può aiutare le autorità di tutto il mondo a rintracciare e determinare gli autori del virus che ha infettato il tuo computer.

Sotto, abbiamo preparato un elenco con i siti web del governo, dove puoi presentare una segnalazione nel caso in cui sei vittima di un file criminalità informatica:

Autorità di sicurezza informatica, responsabile della gestione dei rapporti sugli attacchi ransomware in diverse regioni del mondo:

Germania - Portale ufficiale della polizia tedesca

stati Uniti - IC3 Internet Crime Complaint Center

Regno Unito - Polizia antifrode

Francia - Ministro degli Interni

Italia - Polizia Di Stato

Spagna - Polizia nazionale

Paesi Bassi - Forze dell'ordine

Polonia - Polizia

Portogallo - Polizia giudiziaria

Grecia - Unità per la criminalità informatica (Polizia ellenica)

India - Polizia di Mumbai - CyberCrime Investigation Cell

Australia - Australian High Tech Crime Center

È possibile rispondere ai rapporti in tempi diversi, a seconda delle autorità locali.

Puoi impedire al ransomware di crittografare i tuoi file?

Sì, puoi prevenire il ransomware. Il modo migliore per farlo è assicurarsi che il sistema del computer sia aggiornato con le ultime patch di sicurezza, utilizzare un programma anti-malware affidabile e firewall, eseguire frequentemente il backup dei file importanti, ed evitare di fare clic su link malevoli o il download di file sconosciuti.

Can Troldesh Ransomware Steal Your Data?

Sì, nella maggior parte dei casi ransomware ruberà le tue informazioni. It is a form of malware that steals data from a user's computer, lo crittografa, e poi chiede un riscatto per decifrarlo.

In molti casi, il autori di malware o gli aggressori minacciano di eliminare i dati o pubblicalo online a meno che non venga pagato il riscatto.

Il ransomware può infettare il WiFi?

Sì, il ransomware può infettare le reti WiFi, poiché gli attori malintenzionati possono usarlo per ottenere il controllo della rete, rubare dati riservati, e bloccare gli utenti. Se un attacco ransomware ha successo, potrebbe portare alla perdita del servizio e/o dei dati, e in alcuni casi, perdite finanziarie.

Dovrei pagare ransomware?

No, non dovresti pagare gli estorsori di ransomware. Il loro pagamento incoraggia solo i criminali e non garantisce che i file oi dati verranno ripristinati. L'approccio migliore consiste nell'avere un backup sicuro dei dati importanti ed essere vigili sulla sicurezza in primo luogo.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, gli hacker potrebbero ancora avere accesso al tuo computer, dati, o file e potrebbe continuare a minacciare di esporli o eliminarli, o addirittura usarli per commettere crimini informatici. In alcuni casi, potrebbero persino continuare a richiedere pagamenti di riscatto aggiuntivi.

È possibile rilevare un attacco ransomware?

Sì, ransomware può essere rilevato. Software anti-malware e altri strumenti di sicurezza avanzati può rilevare il ransomware e avvisare l'utente quando è presente su una macchina.

È importante rimanere aggiornati sulle ultime misure di sicurezza e mantenere aggiornato il software di sicurezza per garantire che il ransomware possa essere rilevato e prevenuto.

I criminali ransomware vengono catturati?

Sì, i criminali ransomware vengono catturati. Le forze dell'ordine, come l'FBI, L'Interpol e altri sono riusciti a rintracciare e perseguire i criminali di ransomware negli Stati Uniti e in altri paesi. Mentre le minacce ransomware continuano ad aumentare, così fa l'attività di esecuzione.

About the Troldesh Research

I contenuti che pubblichiamo su SensorsTechForum.com, this Troldesh how-to removal guide included, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il malware specifico e ripristinare i tuoi file crittografati.

Come abbiamo condotto la ricerca su questo ransomware??

La nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, e come tale, riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware e ransomware.

Inoltre, the research behind the Troldesh ransomware threat is backed with VirusTotal e la progetto NoMoreRansom.

Per comprendere meglio la minaccia ransomware, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.

Come sito dedicato da allora a fornire istruzioni di rimozione gratuite per ransomware e malware 2014, La raccomandazione di SensorsTechForum è di prestare attenzione solo a fonti affidabili.

Come riconoscere fonti affidabili:

- Controlla sempre "Riguardo a noi" pagina web.

- Profilo del creatore di contenuti.

- Assicurati che dietro al sito ci siano persone reali e non nomi e profili falsi.

- Verifica Facebook, Profili personali di LinkedIn e Twitter.