C'è una nuova botnet attualmente mira server Linux che eseguono applicazioni Webmin vulnerabili. La botnet è stato chiamato Roboto.

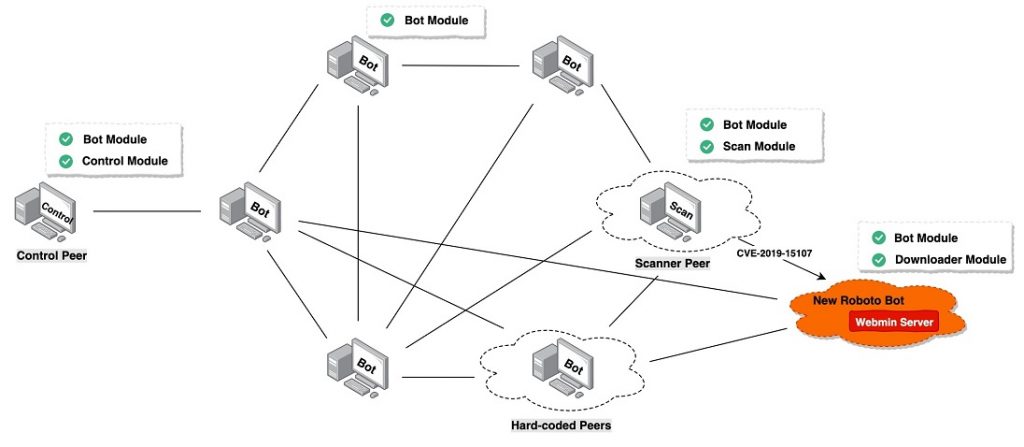

ricercatori NETlab sono stati in grado di catturare i moduli Downloader e Motore della botnet, e credono che esso ha anche un modulo di scansione delle vulnerabilità e P2P (peer to peer) modulo di controllo.

Roboto è stata osservata la prima volta in estate, e il suo aspetto è associato con la vulnerabilità Webmin, noto come CVE-2.019-15.107. In agosto, è diventato evidente che Webmin, un'applicazione web-based per gli amministratori di sistema per sistemi basati su Unix (Linux, FreeBSD, o server OpenBSD), contiene una backdoor che potrebbe consentire attaccanti remoti di eseguire comandi dannosi con privilegi di root. Un sistema compromesso potrebbe successivamente essere utilizzato per ulteriori attacchi sfogliare insieme contro i sistemi gestiti attraverso Webmin.

Poiché CVE-2.019-15.107 è facile da sfruttare e colpisce un gran numero di sistemi, attacchi basati su di esso ha iniziato poco dopo il difetto è stato comunicato. Apparentemente, uno dei primi attacchi basati su questa vulnerabilità è stata effettuata dal Roboto botnet. La botnet ha preso di mira i server Webmin per gli ultimi tre mesi, che non è sorprendente. ricercatori di sicurezza NETlab dicono che lo scopo degli operatori della botnet è stata l'espansione e la raffinatezza.

Funzionalità di Roboto botnet

Netlab dice che i supporti botnet 7 funzioni primarie, compresi shell inversa, auto-disinstallazione, la raccolta di informazioni sulla rete di processo e di informazioni Bot, eseguire comandi di sistema, l'esecuzione di file crittografati specificati negli URL, eseguire attacchi DDoS. Tuttavia, non è tutto. La botnet utilizza anche Curve25519, Ed25519, TÈ, SHA256, HMAC-SHA256 e altri algoritmi “per garantire l'integrità e la sicurezza dei suoi componenti e la rete P2P, creare lo script di avvio automatico corrispondente Linux basata sul sistema di destinazione, e mascherare i propri file e processi nome per ottenere il controllo di persistenza."

Anche se Roboto ha una funzionalità DDoS, non è il suo obiettivo principale, ed i ricercatori stanno ancora cercando di capire il vero scopo della botnet.

Per quanto riguarda il peer peer-to- (P2P) struttura, è qualcosa di raramente visto in tali botnet. Gli unici botnet che utilizzavano questa struttura sono Hajime e Hide'N'Seek. Inizialmente scoperto nel mese di ottobre 2016, Hajime usato periferiche non protette con porte Telnet aperte e password predefinite, e condiviso alcune somiglianze con Mirai. Tuttavia, la differenza principale è che a Mirai Hajime è stato costruito su una rete peer-to-peer, considerando Mirai utilizzati indirizzi codificati per la C&Server di C.

Il Hide'N'Seek botnet utilizzato anche un modulo di comunicazione P2P su misura per diffondersi. La botnet infettato mirato dispositivi internet degli oggetti con sicurezza debole utilizzando un modulo di infiltrazione molto complesso. E 'caratterizzato da tecniche di protezione dello stealth multipla che hanno impedito le applicazioni ei servizi di sicurezza da scoprire le infezioni di malware.

Vale la pena ricordare che gli sforzi per abbattere la botnet Hajime non hanno avuto successo, e alcuni dicono che è ancora attivo, con 40,000 dispositivi infetti al giorno. Per quanto riguarda Roboto, la sua dimensione è ancora da determinare, ma i ricercatori ritengono che non è più grande di Hajime.