I ricercatori della Tel Aviv University e Istituto Weizmann, chiamato Daniel Genkin, Adi Shamir, Eran Tromer stati in grado di rompere la cifratura più duro utilizzato dalla maggior parte dei virus ransomware - RSA – 4096 bit. Il rivoluzionando ciberattacco è stata eseguita nel modo più semplice - utilizzando un microfono che ascolta frequenze molto basse (sotto 20 kHz). I ricercatori hanno dimostrato anche nella loro rapporto un mezzo per 'annusare' una decrittazione, utilizzando uno smartphone. Questo attacco solleva molte domande, per quanto riguarda il futuro della sicurezza informatica e protezione dei file.

Come hanno fatto Do It?

Ciò che i ricercatori hanno fatto è stato chiamato un crittoanalisi acustico. Questo è un canale laterale tipo di attacco che è essenzialmente la scansione delle impronte digitali '' dei rumori, che un processore fa. Per rendere più semplice, diciamo che si utilizza uno scanner di impronte digitali, ma anche lasciare impronte del tuo stesso dito su altri luoghi. Se qualcuno copia le stesse impronte utilizzando un metodo unico e li applica, egli hackerare il lettore di impronte digitali. La situazione con la crittoanalisi acustica è un po 'la stessa - i ricercatori utilizzano il' impronta digitale 'delle vibrazioni del computer quando si tratta di decrittazione. Essi sostengono che sono stati in grado di ascoltare tramite VGA, Porta USB, Ethernet Port ed eventuali altre prese che hanno parti metalliche in loro e sono collegati al telaio portatile.

I ricercatori hanno diviso il loro rapporto in più fasi:

1. Vibrazioni di osservazione e la raccolta.

2. RSA chiave distintiva.

3. Estrazione chiave RSA.

Essi hanno anche stabilito un altro metodo per fiutare le chiavi RSA, in cui una semplice smartphone stato impiegato. La parte interessante è la possibilità di ascoltare le informazioni utilizzando un microfono speciale che era stato posto vicino alla ventilazione del portatile.

Un altro metodo i ricercatori hanno dimostrato è stato entrare in sintonia con le vibrazioni in un cavo Ethernet collegato al telaio del computer. E 'stato chiamato Far-end-of-cavo di attacco. I ricercatori hanno utilizzato tre tipi di microfoni, che varia da 0-18kHz, 0-20kHz e 0-100kHz di ascoltare gli impulsi a bassa frequenza dal computer. Più, hanno impiegato un alimentatore, un preamplificatore e un dispositivo di acquisizione dati (DAQ) per digitalizzare i dati raccolti.

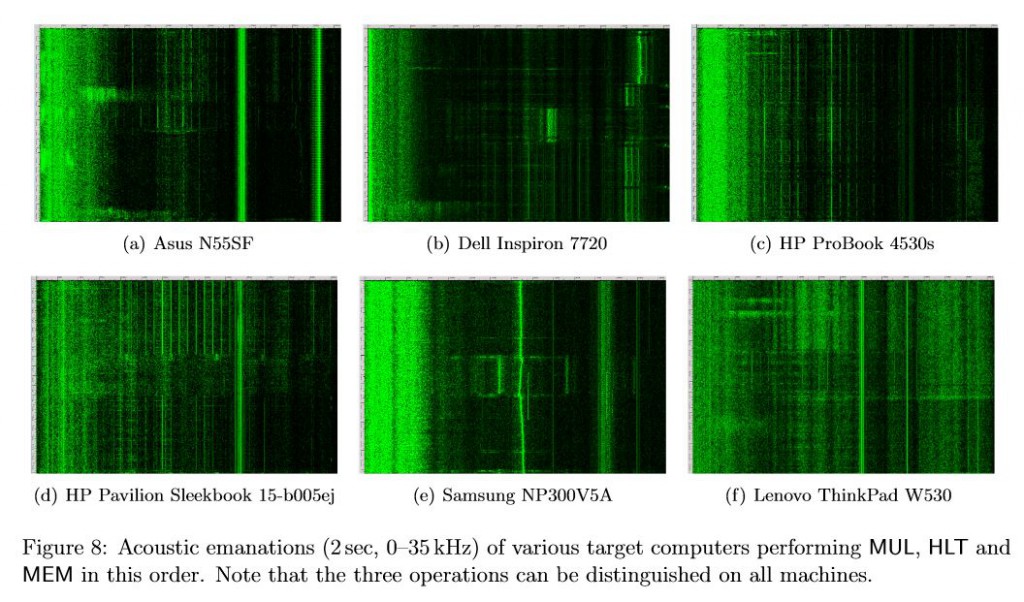

Utilizzando i dispositivi, i ricercatori sono stati in grado di distinguere tra i diversi modelli di segnale provenienti da diversi modelli di PC:

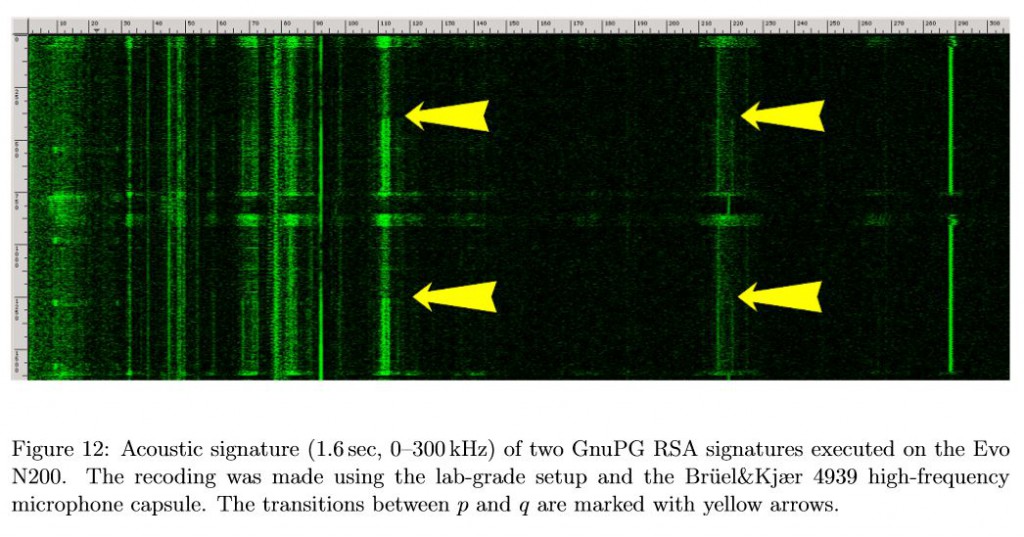

Anche, una scoperta significativa è che i ricercatori sono stati in grado di trovare le chiavi segrete in forma di linee orizzontali luminose nella firma acustica del portatile. Questa è stata una componente essenziale nella definizione delle chiavi di decrittazione.

Conclusioni

Questa è una scoperta cruciale, e non è preso in considerazione perché è direttamente correlata alla sicurezza online. Più ad esso che quello, nel caso in cui si desidera mantenere le informazioni sicure, è importante mantenere il vostro PC in un ambiente a prova di suono. Anche, per la migliore sicurezza non trascurare il buon vecchio metodo di sniffing - non permettono alle persone accanto al computer mentre si sta eseguendo un'operazione di decifrare. Un ottimo modo per proteggersi è quello di utilizzare un suono a bassa frequenza in grado di assordare qualsiasi vicino dai microfoni per PC.