L'ultima volta che abbiamo scritto su tergicristallo malware è stato nel mese di dicembre, quando Shamoon tornato sulla scena del malware.

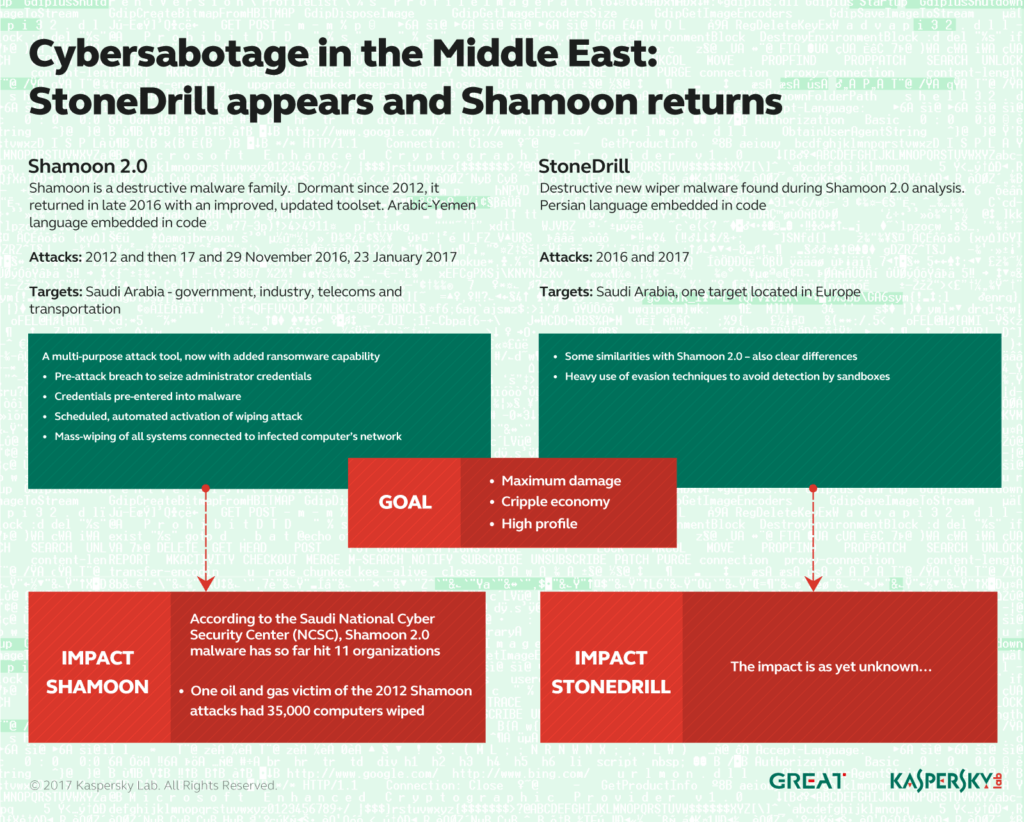

Shamoon, a.k.a. Disstrack è stato inizialmente rilevato circa quattro anni fa in attacchi contro Saudi Aramco Oil Company. La sua intenzione era quella di cancellare migliaia di computer.

In dicembre 2016, il malware è stato di mira un'altra organizzazione Arabia. E l'ordine del giorno non è stato solo pulendo le macchine delle aziende, ma anche di sovrascrivere i loro record di avvio principale con l'immagine del cadavere di Aylan Kurdi. L'attacco ha avuto luogo nel novembre 17, una festa musulmana. Gli aggressori probabilmente hanno scelto questa data per aggirare le misure di sicurezza.

Correlata: La Risurrezione di Shamoon Wiper malware

Ora, un'altra di malware tergicristallo doppiato StoneDrill è stato portato alla luce nelle campagne disastrose contro le organizzazioni europee e del Medio Oriente. i ricercatori di Kaspersky Lab, tuttavia, dire che questo pezzo è più sofisticata e distruttiva di Shamoon, anche se i due condividono molte somiglianze. StoneDrill è stato progettato per distruggere tutto sulle macchine mirati. Di più, è persistente sia il rilevamento e l'eliminazione.

I ricercatori a trovare StoneDrill mentre indaga Shamoon 2.0 attacchi

A partire dal novembre 2016, Kaspersky Lab ha osservato una nuova ondata di attacchi tergicristallo diretta a più bersagli in Medio Oriente. Il malware utilizzato nei nuovi attacchi era una variante del famigerato verme Shamoon che aveva come obiettivo Saudi Aramco e Rasgas indietro nel 2012.

Shamoon 2.0 attacchi condividono molte somiglianze con le campagne precedenti, ma sono caratterizzati da nuovi strumenti e tecniche, ricercatori spiegano. Durante la prima fase di un attacco, gli hacker di ottenere le credenziali di amministratore per la rete mirata. Poi, costruiscono un tergicristallo personalizzato che sfrutta le credenziali per diffondere in profondità all'interno dell'organizzazione mirata. La fase finale si svolge su una data predefinita quando il tergicristallo si attiva, "rendendo le macchine infette completamente inutilizzabile". La fase finale è interamente automatizzato, e non vi è alcuna necessità di comunicazione con il server di comando e controllo.

Correlata: Come è facile Hack un'organizzazione

Mentre indaga la Shamoon 2.0 attacchi, Kaspersky Lab ha anche scoperto un tergicristallo di malware precedentemente sconosciuto che sembra essere il targeting organizzazioni in Arabia Saudita. Stiamo chiamando questa nuova tergicristallo StoneDrill.

Come già accennato, StoneDrill condivide alcune somiglianze con Shamoon, ma è meglio a rilevazione eludere. Oltre a presunti obiettivi sauditi, un'altra vittima StoneDrill è stato osservato sulla Kaspersky Security Network (KSN) in Europa, secondo il gruppo di ricerca. "Questo ci fa credere l'attore minaccia dietro StoneDrill sta espandendo le sue operazioni procedendo dal Medio Oriente verso l'Europa", il team di Kaspersky conclude.