Non solo regolare, persone che pagano le tasse con impazienza aspettano Natale - cyber criminali sono altrettanto inquieto.

Sì, software dannoso non prende vacanze e 'funziona' per tutto l'anno. Tuttavia, con il Natale appena dietro l'angolo, attori maligni sono improvvisamente un po 'più determinato a raggiungere i loro obiettivi e raccogliere i dati e il vostro denaro.

Aggiornamento novembre 2017. Venerdì nero è un promemoria che le vacanze invernali sono vicino. Sfortunatamente, il numero sempre crescente di persone shopping online significa più truffe specificamente progettato per indirizzare i numeri di carta di credito delle persone e delle informazioni personali. Così, gli utenti dovrebbero essere alla ricerca di truffe soprattutto nei giorni dello shopping spree come Black Venerdì e Cyber Lunedi. Assicurati di fare la conoscenza con la attuale, 2017 tendenze nelle campagne dannosi distribuito intorno a Natale.

Natale è stato fonte di ispirazione per i truffatori di Internet da 'dall'inizio del tempo'. È naturale chiedersi… Che cosa il malware di Santa hanno in magazzino per i sistemi non protetti?

Prima di tutto, quello che è un attacco PoS?

Un attacco POS viene eseguita per rubare i numeri di carta di credito a 16 cifre della clientela retail. Si dovrebbe tenere a mente che una volta che tali codici sono ottenuti da attori cattivi, li possono mettere in vendita su forum underground. Ci, possono essere venduti per meno di $100 ogni. Queste informazioni rubate può essere impiegato nel fare le carte di credito false.

Quali sono le aziende cadere vittima di punti vendita di malware? Le piccole e medie sono più facili da essere violato, perché i loro sistemi POS sono più vulnerabili a tali attacchi.

cattivi attori stanno vendendo una nuova variante di Point-of-Sale di malware mentre parliamo. Il nuovo ceppo è in genere disponibile in sotterraneo, Nei forum di criminali. specialisti minacce avvertono che questo nuovo pezzo PoS si tratta solo di 76KB e possono confondere il software AV. E 'anche sospettato di avere funzionalità rootkit.

Un motore polimorfico è stato implementato anche per fare in modo che ogni generazione ha diverse firme. Questo viene fatto come misura contro la protezione contro le minacce attiva.

Il 27 novembre, noto anche come Venerdì nero, ha aumentato il prezzo del ceppo PoS aggiornato $2.600 per una licenza di sei mesi. I criminali informatici stanno anche fare in modo di essere up-to-date con le tendenze del sistema operativo nel settore della vendita al dettaglio, in particolare quelli applicati nei sistemi di back-office di corrente.

Come rimanere protetti contro malware PoS?

- Applicare accesso on-line per la carta di credito tramite la pagina emittente della carta di credito.

- Assicurati di controllare regolarmente la vostra dichiarazione di credito e verificare le transazioni.

- Cercare sospetti $1 oneri - Truffatori avrebbero controllare se la vostra scheda, rendendo tali "donazioni '.

- Se una transazione sospetta è presente nella vostra carta bancaria, contattare immediatamente la vostra banca. Addebiti fraudolenti possono essere invertiti, e il tuo conto sarà congelato per mantenere attività truffatore di continuare.

- In caso di una violazione della sicurezza in una società sei un cliente di, essere più cauti. Le credenziali e l'equilibrio non può essere male, ma questo non è una garanzia per la vostra sicurezza futura. Contatta la tua banca per un consiglio. Anche, tenere a mente che cybercriminali possono tenere su di un numero di carta di credito rubata. Il numero di carta di credito a 16 cifre, è spesso venduto sul mercato nero.

- Essere intelligenti e proteggere le informazioni personali:

- Sostenere un potente strumento anti-malware. Talvolta diversi strumenti per la protezione degli utenti possono essere applicati per ridurre la possibilità di un attacco al minimo. Anche, migliorare le impostazioni del browser e le abitudini di navigazione.

- Evitare di utilizzare l'opzione 'ricorda la password'. Invece, mantenere tutti i tuoi dati di accesso e le credenziali in linea, e cambiarle spesso. Utilizzare password forti - le combinazioni di numeri e lettere maiuscole, simboli, ecc.

– Indirizzo;

– Numero di Social Security;

– Data di nascita;

– Codici PIN;

– Credenziali bancarie;

– Login del sito web;

– Ricerche sul Web.

Malware Natale in retrospettiva

PoS di malware lasciato da parte, Natale è stato testimone di varie truffe online. E come tutti i consumatori / utenti sanno perfettamente, le tendenze sono una cosa, non solo nella moda ma anche nella sicurezza informatica. Avendo uno sguardo alla cronologia delle sorprese di Natale, si noterà che le truffe online (come ad esempio il phishing) non hanno cambiato molto nel corso degli anni. le minacce di oggi possono essere più glitter e chitter di prima (letteralmente), ma la loro funzionalità di base rimane invariato - per ingannare l'utente a eseguire ciò che non sarà mai eseguita.

Diamo uno sguardo ad alcuni dei 'virus' il più memorabile di Natale.

Solo per scopi didattici!

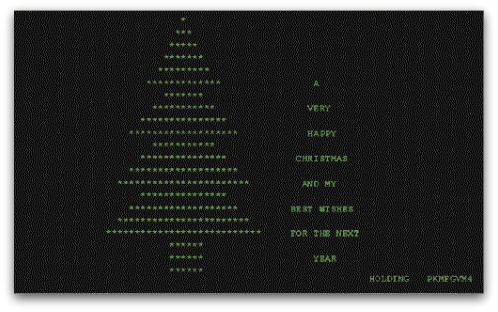

Natale Malware 1987: Verme 'Albero di Natale'

Albero di Natale, o CHRISTMAEXEC, è un worm che è stato diffuso nel mese di dicembre 1987. Si tratta di un primo esempio di un worm di posta elettronica. Albero di Natale utilizzato l'oggetto

'Lasciate che questo run exec e divertirsi!'

Una volta eseguito, il worm visualizzerebbe un carattere EBCDIC e si sarebbe inoltrare via e-mail ad altri utenti.

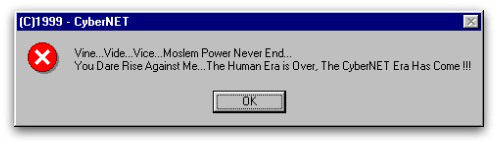

Natale 1999: Il virus Prilissa

Il virus Prillisa a.k.a. WM97 / Melissa-AS è un virus che infetta i documenti di Microsoft Word. Si stava diffondendo via e-mail. La sua linea era soggetto:

'Questo documento è molto importante e hai avuto modo di leggere questo !!!'

Aprendo il file allegato, il virus è stato liberato. Il carico utile attiverebbe il 25 dicembre e visualizzerà il seguente messaggio:

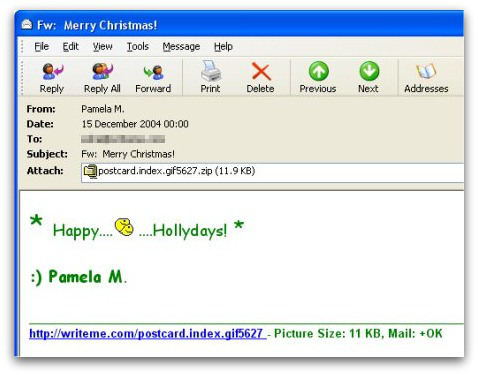

Natale 2004: il virus Zafi-D

Natale 2004 ha visto un virus piuttosto malevolo chiamato Zafi-D. Messo in Ungheria, il virus si sarebbe diffuso via e-mail e recitava saluti stagionali. La minaccia è stata anche scritta in varie lingue, facendo attenzione che interesserebbe il maggior numero di utenti possibile.

Curiosamente, il virus a tema natalizio sarebbe incorporare un'immagine oscena GIF animato di due faccine su uno sopra l'altro.

Come potete vedere, i metodi applicati dagli attori malintenzionati per ingannare l'utente a infettare il PC non sono cambiate più di tanto. E 'il malware che è diventato più persistente e sofisticato.

Così, assicurarsi di proteggere il computer prima di cadere vittima di ennesima truffa a tema natalizio.

Come salvare lo spirito di Natale e stare lontano da virus e worm?

- Assicurarsi di utilizzare una protezione firewall aggiuntivo. Download di un secondo firewall (come ZoneAlarm, per esempio) è una soluzione eccellente per tutti i potenziali intrusioni.

- Assicurarsi che i programmi hanno meno potere amministrativo su quello che leggono e scrivono sul computer. Farli spingono l'accesso amministratore prima di iniziare.

- Utilizzare password forti. Password più (preferibilmente quelli che non sono parole) sono più difficili da decifrare da diversi metodi, compresi bruta costringendo poiché include graduatorie con parole importanti.

- Disattivare AutoPlay. Questo protegge il computer da file eseguibili malevoli su chiavette USB o altri vettori di memoria esterne che vengono immediatamente inseriti in esso.

- Disabilita condivisione file - Si consiglia se hai bisogno di condivisione di file tra il computer di proteggere con password per limitare la minaccia solo per te stesso, se infetti.

- Spegnere tutti i servizi remoti - Questo può essere devastante per le reti aziendali poiché può causare un sacco di danni su vasta scala.

- Se vedi un servizio o un processo che è Windows esterno e non critico e viene sfruttato da hacker (Come Flash Player), disabilitarla finché non ci sarà un aggiornamento che risolve l'exploit.

- Assicurarsi sempre di aggiornare le patch di sicurezza critiche per il software e il sistema operativo.

- Configurare il server di posta per bloccare ed eliminare file allegati sospetti contenenti messaggi di posta elettronica.

- Se si dispone di un computer infetto nella rete, assicurarsi di isolare immediatamente spegnendolo e disconnessione a mano dalla rete.

- Spegnere tutte le servizi non necessaria wireless, come porte a infrarossi o Bluetooth - gli hacker amano usare loro di sfruttare i dispositivi. Nel caso in cui si utilizza Bluetooth, assicurarsi di monitorare tutti i dispositivi non autorizzati che si spingono per l'accoppiamento e il declino e di indagare qualsiasi quelli sospetti.

- Impiegare una potente soluzione anti-malware per proteggersi da eventuali future minacce automaticamente.

Riferimenti

NakedSecurity da Sophos

TheRegister

Norton