基地局 (防弾少年団) ユーザー機器間の無線通信を支援する機器です (携帯電話, WLL電話, ワイヤレス接続を備えたコンピューター) とネットワーク, GSMのような無線通信技術など, CDMA, ワイヤレスローカルループ, Wi-Fi, WiMAXまたはその他のWANテクノロジー. 研究者は、オープンソースのBTSで実行されている人気のあるソフトウェアに3つの重大な脆弱性を発見しました. これはどういう意味ですか?

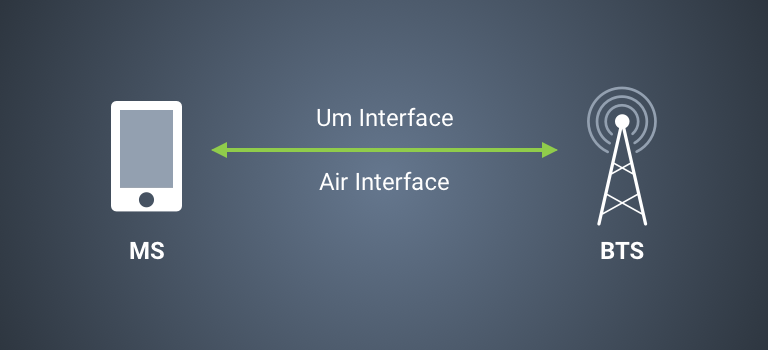

BTSに接続するモバイルステーション; 画像ソース: Zimperium

見つかった複数のオープンソースBTS製品の脆弱性

の研究者 Zimperium 彼らはGSMセキュリティのさまざまな側面を継続的に調査していると言います (すなわち. プロトコルの脆弱性). チームは、GSMネットワークを実行する最も人気のあるオープンソースソフトウェア製品に細心の注意を払っています. ソース監査のこのプロセスが継続している間, チームは、そのようなソフトウェアで見つかった複数の欠陥に遭遇しました. この欠陥により、攻撃者はBTSステーションを危険にさらし、最終的にはトランシーバーモジュールをリモートで制御できるようになります。.

研究者は、BTSはモバイルステーションがGSMに接続できるようにするソフトウェアと無線機器に基づいていると説明しています, UMTS, およびLTEネットワーク.

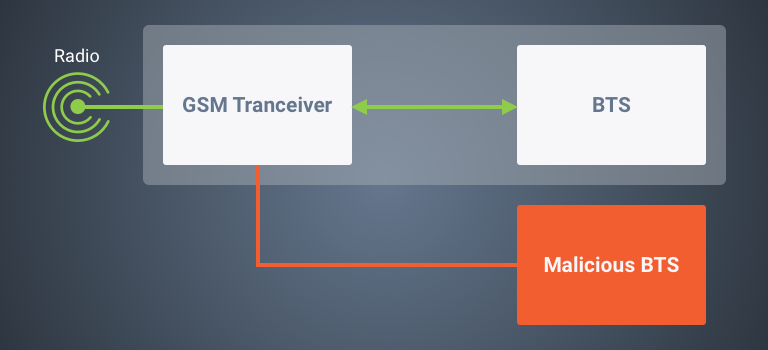

BTSの背後にある下位レベルのソフトウェアはトランシーバーです, これは無線ハードウェアへの直接インターフェースです. 周波数の調整とGMSKの処理を担当します (ガウス最小偏移変調) データ変調/復調. 要するに, 電波をデジタル化します.

チームは、最も一般的に利用可能なすべてのBTSソフトウェアが、同じまたは非常に同一のトランシーバーコードベースで実行されていることを発見しました。. これは、これらすべてのソフトウェアが同じ脆弱性を抱える傾向があることを意味します.

これらの脆弱性の中で最悪のものは、悪意のある攻撃者がトランシーバーモジュールをリモートコントロールすることを可能にします. これは、並列BTSになりすますことにより、BTS機能の危険につながる可能性があります.

要約する, これらの欠陥の悪用に成功すると、攻撃者が基地局をリモートコントロールできるようになる可能性があります。, GSMトラフィックのハイジャック, タワーがサービスを提供できないようにする, 交通情報の開示, BTSアイデンティティの変更, 等.

BTSの脆弱性: 影響を受けるのは誰か?

影響を受ける関係者のリストには、YateBTSの特定のバージョンが含まれています (LegbaIncorporatedによる), OpenBTSおよびOpenBTS-UMTS (RangeNetworksによる), Osmo-TRXおよびOsmo-BTS (OsmoCOMによる). また、同じトランシーバーコードベースを共有する他の製品も危険にさらされている可能性が高いです。.

影響を受ける製品:

- YateBTS <= 5.0.0

- OpenBTS <= 4.0.0

- OpenBTS-UMTS <= 1.0.0

- Osmo-TRX / Osmo-BTS <= 0.1.10

- 同じトランシーバーコードベースを共有する他の製品.

影響を受けるベンダー:

- レグバ株式会社 (YateBTS)

- レンジネットワーク (OpenBTSおよびOpenBTS-UMTS)

- OsmoCOM (Osmo-TRXおよびOsmo-BTS)

総括する, 研究者は脆弱性を3つのグループに分類しました:

過度に公開されたサービスバインディング, これにより、BTSシステムにIP接続している攻撃者は、トランシーバーとの間でパケットを送受信できる可能性があります。.

リモートスタックベースのバッファオーバーフロー, 攻撃者が特大のUDPパケットを制御チャネルに送信することにより、スタックバッファをオーバーフローさせる可能性がある場合. これにより、リモートでコードが実行される可能性があります (RCE) またはサービス拒否 (DoS) 調子.

リモート認証されていない制御, 攻撃者がモジュールをオフにすることでサービスを拒否できる場合, TXラジオを間違った周波数に調整して周波数を妨害する, または、SETBSICコマンドを使用してBTS IDをリモートでハイジャックし、BTSIDを別のIDに変更します。.

BTSの脆弱性に対する軽減手順

Zimperiumの研究者は、ベンダーが製品を悪用から安全にするために、従い、すぐに適用するための緩和手順のリストを提供しています。:

1. BTSソフトウェアを更新します パッチが利用可能になったとき.

2. 制御とデータ交換に使用されるソケットをバインドします ローカルインターフェイスのみ (127.0.0.1).

3. ファイアウォール: 外部ネットワークからポートへのトラフィックをブロックする 5701 ( 制御ポート ) と 5702 ( データポート), またはBTSソフトウェアで使用される他のポート.

4. 必ずお申し込みください コンパイル時の軽減 (ASLR + DEP)

5. 認証システムを実装する そのようなチャネルが同じマシンにログオンしている特権のない攻撃者を拒否するため, または同じネットワーク上, BTS制御ポートとの通信から.

6. バッファ処理を修正 正しいサイズを使用して.

7. 実行 追加のコード監査.