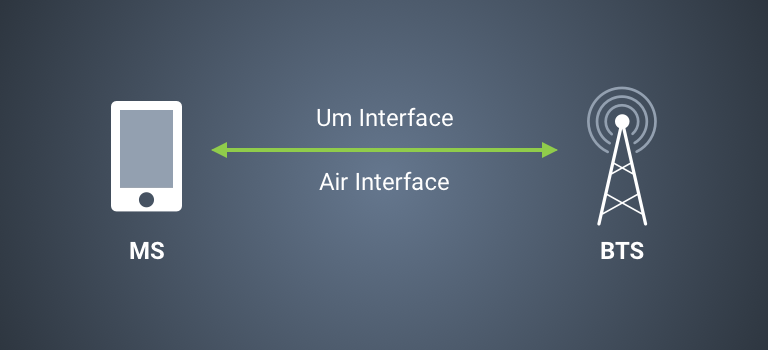

Una estación transceptora de base (BTS) es una pieza de equipo que ayuda a la comunicación inalámbrica entre el equipo de usuario (teléfonos móviles, Los teléfonos WLL, computadoras con conectividad inalámbrica) y una red de, tales como las tecnologías de comunicación inalámbrica como GSM, CDMA, bucle local inalámbrico, Wi-Fi, WiMAX u otra tecnología WAN. Los investigadores acaban de descubrir tres vulnerabilidades críticas en el popular software que se ejecutan en BTS de código abierto. Qué significa todo esto?

Una estación móvil se conecta a una BTS; Fuente de la imagen: Zimperium

Múltiples vulnerabilidades en Open Source BTS se encontraron productos

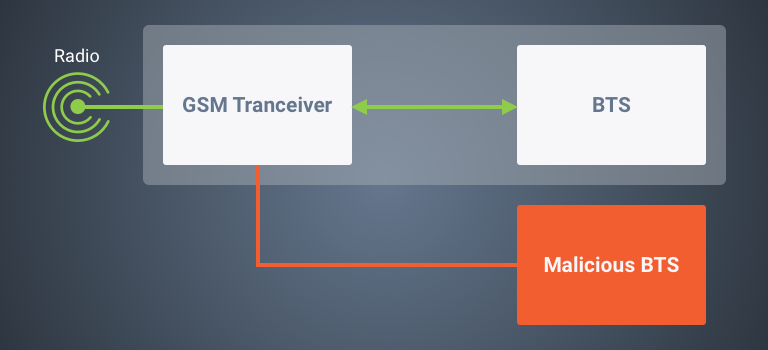

Investigadores de Zimperium dicen que han estado investigando constantemente los diversos aspectos de la seguridad de GSM (es decir. vulnerabilidades de protocolo). El equipo ha prestado especial atención a los productos de software de código abierto más populares que se ejecutan las redes GSM. Si bien este proceso de auditoría fuente continuó, el equipo tropezó con múltiples defectos que se encuentran en este tipo de software. Los defectos permiten a un atacante comprometer una estación de BTS y, finalmente, tomar el control de su módulo de transceptor de forma remota.

Los investigadores explican que una BTS se basa en el software y equipos de radio que permite a las estaciones móviles se conecten a la red GSM, UMTS, y las redes LTE.

El software de nivel inferior detrás de cualquier BTS es el transceptor, que es la interfaz directa con el hardware de radio. Es responsable de la adaptación de la frecuencia y el manejo de GMSK (Gaussian Keying mínimo Shift) modulación de datos / demodulación. En breve, que digitaliza las ondas de radio.

El equipo descubrió que todo el software BTS más comúnmente disponible se ejecuta en el mismo o muy idéntico código base transceptor. Esto significa que todas estas piezas de software sería propenso a las mismas vulnerabilidades.

La peor de estas vulnerabilidades permiten a un agente malicioso para hacerse con el control remoto a través del módulo de transceptor. Esto llevaría a la puesta en peligro de las funcionalidades a través de BTS hacerse pasar por un BTS paralelo.

En resumen, la explotación exitosa de estos defectos podría llevar a los atacantes hacerse con el control remoto a través de las estaciones transceptoras base, tráfico GSM secuestro, la prevención de la torre de la prestación de servicios, la divulgación de información sobre el tráfico, la alteración de la identidad BTS, etc.

BTS vulnerabilidades: ¿Quién está afectado?

La lista de las partes afectadas incluye versiones específicas de YateBTS (de Legba Incorporated), OpenBTS y OpenBTS-UMTS (por rango de Redes), Osmo-TRX y Osmo-BTS (por OsmoCOM). También es muy probable que otros productos que comparten la misma base de código transceptor también están en peligro de extinción.

Productos afectados:

- YateBTS <= 5.0.0

- OpenBTS <= 4.0.0

- OpenBTS-UMTS <= 1.0.0

- Osmo-TRX / Osmo-BTS <= 0.1.10

- Otros productos que comparten la misma base de código transceptor.

Los vendedores afectados:

- Legba Incorporated (YateBTS)

- Las redes abarcan (OpenBTS y OpenBTS-UMTS)

- OsmoCOM (Osmo-TRX y Osmo-BTS)

Para resumir, los investigadores han clasificado las vulnerabilidades en tres grupos:

Servicio de exponer en exceso Encuadernación, lo que podría permitir a cualquier atacante con conectividad IP al sistema BTS para recibir y enviar paquetes desde / hasta el transceptor.

Pila remota basada desbordamiento del búfer, donde un atacante puede desbordar un búfer de pila mediante el envío de un paquete UDP de gran tamaño para el canal de control. Esto podría provocar la ejecución remota de código (RCE) o una denegación de servicio (DoS) condición.

Control remoto no autenticado, donde un atacante puede negar el servicio girando el módulo fuera, frecuencias de mermelada de sintonizar la radio TX a la frecuencia equivocada, o secuestrar la identidad de BTS de forma remota mediante el comando SETBSIC para cambiar la identidad de BTS a otra.

Pasos de mitigación contra las vulnerabilidades BTS

Zimperium investigadores han proporcionado una lista de medidas de mitigación para los vendedores a seguir y aplicar de inmediato para que sus productos son seguros contra exploits:

1. Actualizar el software del BTS cuando esté disponible un parche.

2. Obligar a los enchufes utilizados para el control y el intercambio de datos sólo a la interfaz local (127.0.0.1).

3. firewall: Bloquear el tráfico procedente de las redes externas a los puertos 5701 ( puerto de control ) y 5702 ( Puerto de datos), u otros puertos como el usado por el software de BTS.

4. Asegúrese de aplicar compilar mitigaciones tiempo (ASLR + DEP)

5. Implementar un sistema de autenticación para este tipo de canales para negar un atacante sin privilegios registra en la misma máquina, o en la misma red, comunicarse con los puertos de control BTS.

6. Fix manejo del buffer mediante el uso de tamaños correctos.

7. Realizar auditorías de código adicional.