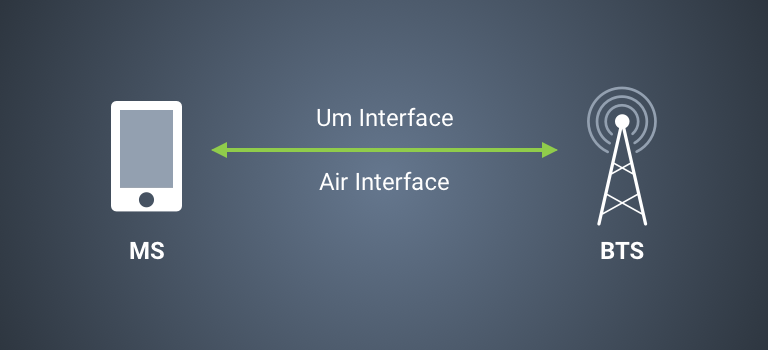

Eine Basistransceiverstation (BTS) ist ein Gerät, das eine drahtlose Kommunikation zwischen Benutzerausrüstung unterstützt (Mobiltelefone, WLL-Telefone, Computer mit Wireless-Konnektivität) und ein Netzwerk, wie drahtlose Kommunikationstechnologien wie GSM, CDMA, wireless local loop, Wi-Fi, WiMAX oder andere WAN-Technologie. Forscher haben nur drei kritische Schwachstellen in populären Software entdecken auf Open-Source-BTS laufen. Was bedeutet das alles?

Eine Mobilstation zu einem BTS Verbindungs; Image Source: Zimperium

Sicherheitslücken in mehreren Open Source BTS Produkte gefunden

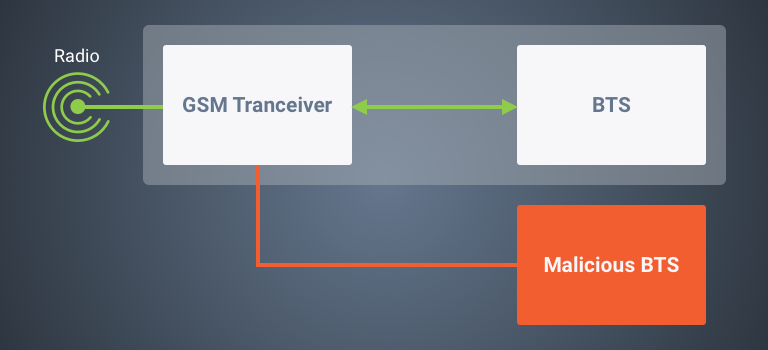

Forscher an Zimperium sagen, dass sie die verschiedenen Aspekte der GSM kontinuierlich untersuchen Sicherheit wurden (d.h.. Protokoll-Schwachstellen). Das Team hat große Aufmerksamkeit auf die populärste Open-Source-Software-Produkte bezahlt, die GSM-Netze laufen. Während dieser Prozess der Quelle Revision fortgesetzt, das Team eher zufällig auf mehr Mängel in solchen Software gefunden. Die Fehlstellen ermöglichen einen Angreifer eine BTS-Station eindringen und schließlich die Kontrolle über seine Transceivermodul nehmen fern.

Die Forscher erklären, dass ein BTS basiert auf Software und Funkgeräte, die mit dem GSM verbinden Mobilstationen erlaubt, UMTS, und LTE-Netze.

Die untere Ebene Software hinter jedem BTS ist der Transceiver, das ist die direkte Schnittstelle zum Funkhardware. Es ist verantwortlich für die Frequenzabstimmung und Handhabung GMSK (Gaussian Minimum Shift Keying) Daten-Modulations / Demodulations. Zusamenfassend, es digitalisiert die Radiowellen.

Das Team entdeckte, dass alle der am häufigsten eingesetzte BTS-Software läuft auf dem gleichen oder sehr identische Transceiver Code-Basis. Das bedeutet, dass alle diese Software Stücke auf die gleichen Schwachstellen anfällig wäre,.

Das Schlimmste dieser Schwachstellen ermöglicht einen bösartigen Schauspieler Fernbedienung über das Transceivermodul zu gewinnen. Dies würde zur Gefährdung der BTS-Funktionalitäten führen durch eine parallel BTS Identitätswechsel.

Zusammenfassend, die erfolgreiche Ausnutzung dieser Mängel könnten Angreifer führen Fernbedienung über die Basisstationen gewinnt, Hijacking GSM-Verkehr, verhindern, dass der Turm von Service Providing, Offenlegung von Verkehrsinformationen, Änderung der BTS Identität, etc.

BTS Vulnerabilities: Wer ist betroffen?

Die Liste der betroffenen Parteien enthält bestimmte Versionen von YateBTS (von Legba Incorporated), Openbts und Openbts-UMTS (durch Bereich Networks), Osmo-TRX und Osmo-BTS (von OsmoCOM). Es ist auch sehr wahrscheinlich, dass andere Produkte, die die gleiche Transceiver Codebasis auch gefährdet sind.

betroffene Produkte:

- YateBTS <= 5.0.0

- Openbts <= 4.0.0

- Openbts-UMTS <= 1.0.0

- Osmo-TRX / Osmo-BTS <= 0.1.10

- Andere Produkte, die die gleiche Transceiver Codebasis.

Betroffene Vendors:

- Legba Incorporated (YateBTS)

- Bereich Networks (Openbts und Openbts-UMTS)

- OsmoCOM (Osmo-TRX und Osmo-BTS)

Zusammenfassend, Forscher haben die Schwachstellen in drei Gruppen eingeteilt:

Übermäßig Exposed Service-Bindung, die jeden Angreifer mit IP-Konnektivität zu dem BTS System ermöglichen konnten Pakete zu empfangen und senden von / zu dem Transceiver.

Remote-Stack-basierter Pufferüberlauf, wo ein Angreifer kann durch Senden eines überdimensionalen UDP-Paket zu dem Steuerkanal einen Pufferüberlauf. Dies könnte zu einer Remotecodeausführung führen (RCE) oder ein Denial-of-Service (DoS) Bedingung.

Nicht authentifizierter Remotesteuerung, wo ein Angreifer Dienst verweigern, indem das Modul Ausschalten, jam Frequenzen, die durch das TX-Radio auf die falsche Frequenzabstimmung, oder Entführung BTS Identität des Remote SETBSIC Befehl unter Verwendung der BTS Identität zu einer anderen wechseln.

Mitigation Schritte gegen die BTS Anfälligkeiten

Zimperium Forscher haben eine Liste von Minderungsschritte vorgesehen für Anbieter sofort zu folgen und anzuwenden, so dass ihre Produkte von Exploits sicher sind:

1. Aktualisieren Sie Ihre Software BTS wenn ein Patch verfügbar.

2. Binden Sie die verwendeten Buchsen zur Steuerung und Datenaustausch nur auf die lokale Schnittstelle (127.0.0.1).

3. Firewall: Block-Verkehr von externen Netzwerken zu Häfen kommen 5701 ( Steueranschluss ) und 5702 ( Datenschnittstelle), oder andere Ports, wie von Ihrer BTS-Software verwendet.

4. Achten Sie darauf, gelten Kompilierung mitigations (ASLR + DEP)

5. Implementieren eines Authentifizierungssystems für solche Kanäle ein unberechtigter Angreifer auf demselben Rechner angemeldet zu verweigern, oder auf dem gleichen Netzwerk, von der Kommunikation mit der BTS-Steueranschlüsse.

6. Fix Puffer Handling durch die richtige Größe mit Hilfe von.

7. Ausführen zusätzliche Code-Audits.