En basistransceiverstation (BTS) er et stykke udstyr, der hjælper trådløs kommunikation mellem brugerudstyr (mobiltelefoner, WLL telefoner, computere med trådløs forbindelse) og et netværk, såsom trådløse kommunikationsteknologier som GSM, CDMA, trådløse abonnentnet, Wi-Fi, WiMAX eller anden WAN-teknologi. Forskere har lige opdaget tre kritiske sårbarheder i populære software, der kører på open source BTS. Hvad betyder alt dette?

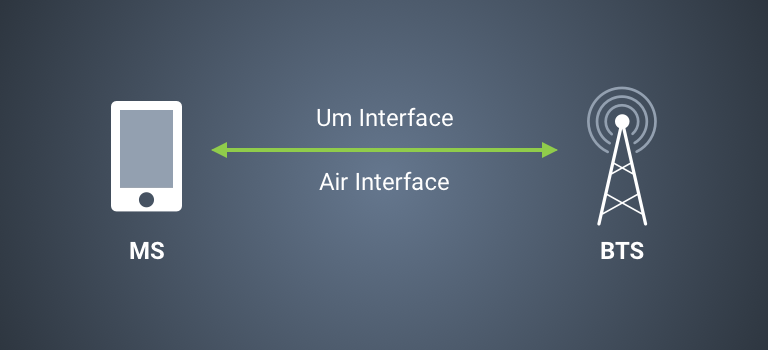

En mobil station tilslutning til en BTS; Image Source: Zimperium

Sårbarheder i flere Open Source BTS produkter fundet

Forskere ved Zimperium siger, at de er blevet løbende undersøge de forskellige aspekter af GSM-sikkerhed (dvs.. protokol sårbarheder). Holdet har betalt meget opmærksom på de mest populære open source software produkter, der kører GSM-netværk. Mens denne proces med kilde revision fortsatte, holdet faldt over flere fejl findes i sådan software. Fejlene gør det muligt for en hacker at kompromittere en BTS station og til sidst tage kontrol over sin transceiver modul eksternt.

Forskere forklarer, at en BTS er baseret på software og radioudstyr, der gør det muligt for mobile stationer for at oprette forbindelse til GSM, UMTS, og LTE-netværk.

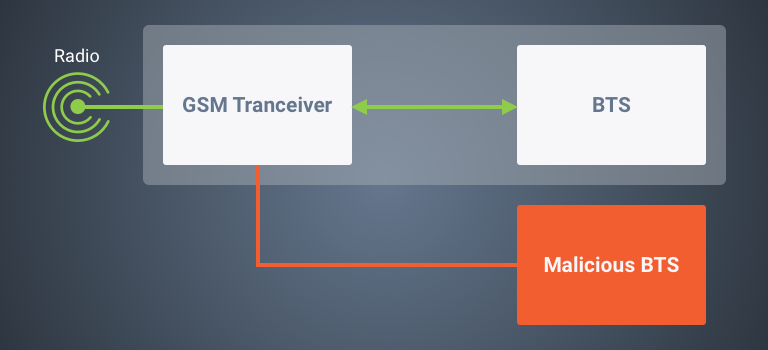

Det lavere niveau software bag enhver BTS er transceiveren, som er den direkte grænseflade til radioen hardware. Den er ansvarlig for frekvens tuning og håndtering GMSK (Gaussisk Minimum Shift Keying) datamodulation / demodulation. Kort, det digitaliserer radiobølger.

Holdet opdagede, at alle de mest almindeligt tilgængelige BTS software kører på den samme eller meget ens transceiver kodebase. Det betyder, at alle disse software stykker ville være tilbøjelige til de samme sårbarheder.

Den værste af disse sårbarheder muliggøre en ondsindet skuespiller at få fjernbetjening over transceiver modul. Dette ville føre til truslen mod BTS funktionaliteter gennem efterligner en parallel BTS.

For at opsummere, den succesfulde udnyttelse af disse fejl kan føre til angriberne vinder fjernbetjening over basistransceiverstationerne, kapring GSM trafik, forhindre tårn fra at yde service, videregive oplysninger trafik, ændre BTS identitet, etc.

BTS Sårbarheder: Hvem er berørt?

Listen over berørte parter omfatter specifikke versioner af YateBTS (af Legba Incorporated), OpenBTS og OpenBTS-UMTS (af Range Networks), Osmo-TRX og Osmo-BTS (af OsmoCOM). Det er også meget sandsynligt, at andre produkter, der deler samme transceiver kodebase er også truet.

Berørte produkter:

- YateBTS <= 5.0.0

- OpenBTS <= 4.0.0

- OpenBTS-UMTS <= 1.0.0

- Osmo-TRX / osmo-BTS <= 0.1.10

- Andre produkter, der deler samme transceiver kodebase.

Berørte Leverandører:

- Legba Incorporated (YateBTS)

- Range Networks (OpenBTS og OpenBTS-UMTS)

- OsmoCOM (Osmo-TRX og Osmo-BTS)

At opsummere, forskere har klassificeret de sårbarheder i tre grupper:

Overdrevent Exposed service Binding, som kan gøre det muligt enhver angriber med IP-tilslutning til BTS-systemet til at modtage og sende pakker fra / til transceiveren.

Fjernbetjening Stack-Based Buffer Overflow, hvor en hacker kan løbe over en stak buffer ved at sende en overdimensioneret UDP pakke på styrekanalen. Dette kan føre til fjernkørsel af programkode (RCE) eller et denial of service (DoS) tilstand.

Fjernbetjening-godkendt Kontrol, hvor en hacker kan benægte tjeneste ved at dreje modulet slukket, jam frekvenser ved tuning TX radioen til den forkerte frekvens, eller kapre BTS identitet via fjernadgang med SETBSIC kommando for at ændre BTS identitet til en anden.

Mitigation Skridt mod BTS Sårbarheder

Zimperium forskere har fremlagt en liste over afbødning trin for leverandører at følge og anvende det samme, så deres produkter er sikre mod exploits:

1. Opdater din BTS-software når et plaster er tilgængelig.

2. Bind stikdåser til kontrol og dataudveksling kun til den lokale grænseflade (127.0.0.1).

3. Firewall: Bloker trafik, der kommer fra eksterne netværk til havne 5701 ( kontrol port ) og 5702 ( dataport), eller andre havne som bruges af BTS-software.

4. Vær sikker på at anvende kompilere tid afhjælpninger (ASLR + DEP)

5. Gennemføre et autentifikationssystem for sådanne kanaler til at nægte en priviligeret hacker er logget på samme maskine, eller på samme netværk, i at kommunikere med BTS styreporte.

6. Fix buffer håndtering gennem rigtigt størrelser.

7. Udføre tillægskode revision.