Snapdに影響を与える別のLinuxの脆弱性が発見されました, Ubuntuにデフォルトでインストールされ、Debianなどの他のディストリビューションで使用されるパッケージ, OpenSUSE, Arch Linux, FedoraとSolus. この脆弱性により、ローカルの攻撃者が管理者権限を取得できる可能性があります.

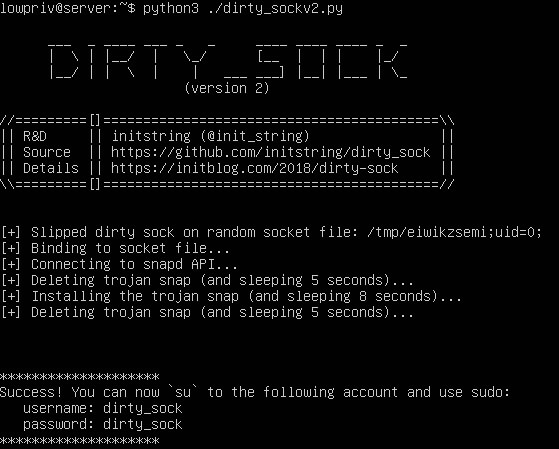

これは、ルートアクセスとシステムの乗っ取りを意味します. 脆弱性, CVE-2019-7304として識別され、「ダーティソックスエクスプロイト」と呼ばれるものはSnapdバージョンに影響します 2.28 終えた 2.37.

CVE-2019-7304ダーティソックスエクスプロイト: 詳細

1月に 2019, Chris Moberlyは、UbuntuLinuxのデフォルトインストールに特権昇格の脆弱性を発見しました. この問題は、snapdAPIのバグによって引き起こされました, デフォルトのサービス. すべてのローカルユーザーがこの脆弱性を悪用して、システムへの即時ルートアクセスを取得する可能性があります, モーバリー説明.

これがCVE-2019-7304の脆弱性の公式な説明です:

スナップ 2.28 終えた 2.37 UNIXソケットでアクセス制御を実行するときに、リモートソケットアドレスを誤って検証および解析しました. ローカルの攻撃者はこれを使用して特権ソケットAPIにアクセスし、管理者特権を取得する可能性があります.

攻撃者がマシンを危険にさらす方法を検討するときに最初に行うことの1つは、rootのコンテキストで実行されている隠しサービスを探すことです。. HTTPサーバーは悪用の第一候補です, しかし、それらは通常、ネットワークソケットにあります. そう, がある “悪用の良いターゲット” – ほとんどの自動化された特権昇格チェックを使用してすぐに明らかにならないため、広くテストされていない可能性が高い非表示のHTTPサービス, 研究者は彼の 報告.

SnapdがUbuntuの重要なコンポーネントになりつつあることに注意してください, 特に、クラウドやIoT向けのSnappyUbuntuCoreなどのスリムなスピンでは. 不運にも, これらのパッケージの一部にはマルウェアがすでに潜入しています. 昨年5月, 2つのパッケージ, 2048buntuとHextris, ユーザーNicolasによってUbuntuSnapsStoreにアップロードされました, 含まれているマルウェア.

この脆弱性は、1月下旬にCanonicalにすでに報告されています。. 幸運, Snapdバージョンではすでに修正されています 2.37.1 以降. Ubuntuおよびその他の影響を受けるLinuxディストリビューションは、パッケージの修正バージョンをすでに実装しています.