En anden Linux sårbarhed er blevet opdaget påvirker Snapd, pakken installeret som standard i Ubuntu og bruges i andre distributioner som Debian, OpenSUSE, Arch Linux, Fedora og Alone. Sårbarheden kan muliggøre en lokal hacker at få administratorrettigheder.

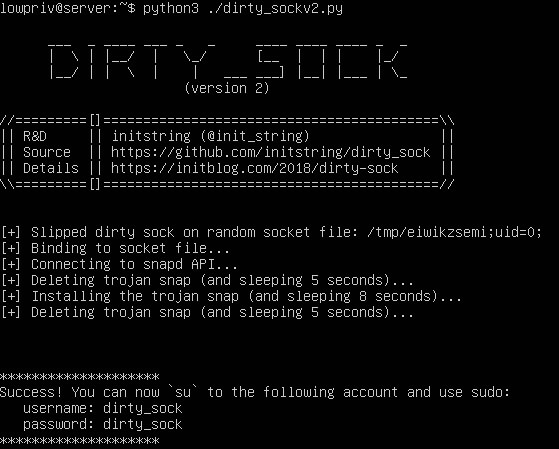

Det betyder root-adgang og overtage systemet. Sårbarheden, identificeret som CVE-2019-7304 og kaldt ”dirty sok udnytte” påvirker Snapd versioner 2.28 igennem 2.37.

CVE-2019-7304 Dirty Sock Exploit: Detaljer

I januar 2019, Chris Moberly opdagede et privilegium optrapning sårbarhed i standard installationer af Ubuntu Linux. Spørgsmålet blev udløst af en fejl i snapd API, en standard tjeneste. Enhver lokal bruger kunne udnytte denne sårbarhed til at opnå en umiddelbar root-adgang til systemet, Moberly forklarede.

Her er den officielle beskrivelse af CVE-2019-7304 sårbarhed:

snapd 2.28 igennem 2.37 forkert valideret og parset fjernbetjeningen socket-adresse, når du udfører adgangskontrol på sin UNIX sokkel. En lokal angriber kunne bruge dette til at få adgang privilegerede socket API'er og få administratorrettigheder.

En af de første ting, en hacker ville gøre, når man ser på, hvordan at kompromitere en maskine er at kigge efter skjulte tjenester, der kører i forbindelse med roden. HTTP-servere er prime kandidater til udnyttelse, men de er som regel findes på netværkssockets. Så, der er “et godt mål for udnyttelse” – en skjult HTTP-tjeneste, der er sandsynligvis ikke almindeligt testet, da det ikke er umiddelbart indlysende at bruge mest automatiserede rettighedsforøgelse kontrol, forskeren bemærkede i sin rapport.

Det skal bemærkes, at Snapd bliver et afgørende element i Ubuntu, især i de mere magre spin såsom Snappy Ubuntu Core for sky og tingenes internet. Desværre, malware har allerede sneget i nogle af disse pakker. sidste maj, to pakker, 2048tilstoppet og Hextris, uploadet til Ubuntu Snaps Store ved brugerens Nicolas, indeholdt malware.

Sårbarheden er allerede blevet rapporteret til Canonical i slutningen af januar. Heldigvis, det er allerede rettet i Snapd udgave 2.37.1 og senere. Ubuntu og de øvrige påvirket Linux distributioner har allerede gennemført en fast version af pakken.