Otra vulnerabilidad de Linux se ha descubierto que afecta snapD, el paquete instalado por defecto en Ubuntu y utilizado en otras distribuciones como Debian, OpenSUSE, arch Linux, Fedora y solo. La vulnerabilidad podría permitir a un atacante local para obtener privilegios de administrador.

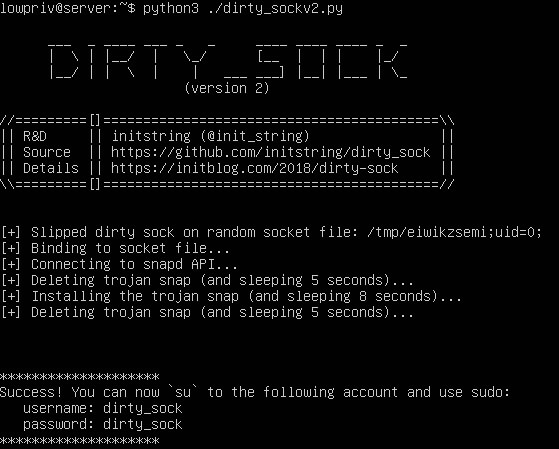

Esto significa acceso a la raíz y asumir el control del sistema. La vulnerabilidad, identificado como CVE-2019-7304 y doblado “calcetín sucio explotar” afecta a las versiones snapD 2.28 mediante 2.37.

CVE-2019-7304 sucio calcetín Exploit: detalles

En Enero 2019, Chris Moberly descubrió una vulnerabilidad de elevación de privilegios en las instalaciones por defecto de Ubuntu Linux. La cuestión fue provocada por un error en la API snapD, un servicio predeterminado. Cualquier usuario local podría aprovechar esta vulnerabilidad para obtener acceso root inmediato al sistema, moberly explicó.

Aquí está la descripción oficial de la vulnerabilidad CVE-2019-7304:

snapD 2.28 mediante 2.37 incorrectamente validado y analizado la dirección de socket remoto cuando se realizan controles de acceso en su zócalo UNIX. Un atacante local podría usar esto para acceder a las API de socket privilegiados y obtener privilegios de administrador.

Una de las primeras cosas que un atacante podría hacer cuando se mira en formas de comprometer una máquina es la búsqueda de los servicios ocultos que se ejecutan en el contexto de la raíz. Los servidores HTTP son los principales candidatos para la explotación, pero se encuentran generalmente en las conexiones de red. Así, Ahi esta “un buen objetivo para la explotación” – un servicio HTTP oculto que es probable que no probado ampliamente ya que no es fácilmente evidente el uso de cheques de escalada de privilegios más automatizados, el investigador señaló en su informe.

Cabe señalar que snapD se está convirtiendo en un componente crucial del Ubuntu, especialmente en los giros más magros como Snappy Ubuntu Core para la nube y la IO. Desafortunadamente, malware que ya se ha colado en algunos de estos paquetes. El pasado mayo, dos paquetes, 2048tapados y Hextris, subido a la tienda Snaps Ubuntu por Nicolas usuarios, el malware contenida.

La vulnerabilidad ya ha sido reportado a Canonical a finales de enero. Afortunadamente, que ya está solucionado en la versión snapD 2.37.1 y después. Ubuntu y otras distribuciones de Linux afectados ya han implementado una versión fija del paquete.