Outra vulnerabilidade Linux foi descoberto impactando snapD, o pacote instalado por padrão no Ubuntu e usado em outras distros como Debian, OpenSUSE, Arch Linux, Fedora and Alone. A vulnerabilidade pode permitir que um invasor local para obter privilégios de administrador.

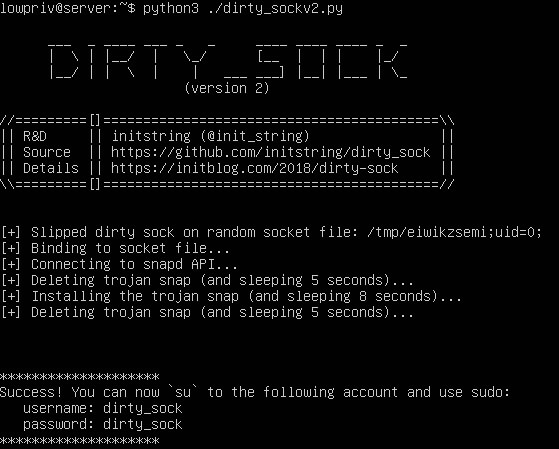

Isso significa acesso root e controle do sistema. a vulnerabilidade, identificado como CVE-2019-7304 e apelidado de "exploração de meias sujas" afeta as versões do Snapd 2.28 através 2.37.

CVE-2019-7304 Exploração de meias sujas: detalhes

Em janeiro 2019, Chris Moberly descobriu uma vulnerabilidade de escalação de privilégios em instalações padrão do Ubuntu Linux. O problema foi acionado por um bug na API snapd, um serviço padrão. Qualquer usuário local pode explorar essa vulnerabilidade para obter acesso root imediato ao sistema, Moberly explicou.

Aqui está a descrição oficial da vulnerabilidade CVE-2019-7304:

snapd 2.28 através 2.37 validou incorretamente e analisou o endereço do soquete remoto ao executar controles de acesso em seu soquete UNIX. Um invasor local pode usar isso para acessar APIs de soquete privilegiadas e obter privilégios de administrador.

Uma das primeiras coisas que um invasor faria ao procurar maneiras de comprometer uma máquina é procurar serviços ocultos que estão sendo executados no contexto do root. Os servidores HTTP são os principais candidatos para exploração, mas geralmente são encontrados em soquetes de rede. assim, Há sim “um bom alvo para exploração” – um serviço HTTP oculto que provavelmente não foi amplamente testado, pois não é prontamente aparente com a maioria das verificações de escalonamento de privilégios, o pesquisador anotou em seu relatório.

Deve-se notar que o Snapd está se tornando um componente crucial do Ubuntu, especialmente nas rotações mais enxutas, como Snappy Ubuntu Core para nuvem e IoT. Infelizmente, malware já se infiltrou em alguns desses pacotes. Maio passado, dois pacotes, 2048buntu e hextris, carregado para o Ubuntu Snaps Store pelo usuário Nicolas, continha malware.

A vulnerabilidade já foi relatada à Canonical no final de janeiro. Felizmente, já está corrigido na versão Snapd 2.37.1 e depois. Ubuntu e outras distros Linux afetadas já implementaram uma versão fixa do pacote.