Eine andere Linux Sicherheitslücke wurde aufprall snapD entdeckt, das Paket standardmäßig in Ubuntu und verwendet in anderen Distributionen wie Debian installiert, OpenSUSE, Arch Linux, Fedora und allein. Die Sicherheitsanfälligkeit kann einen lokalen Angreifer ermöglichen, Administratorrechte zu erhalten.

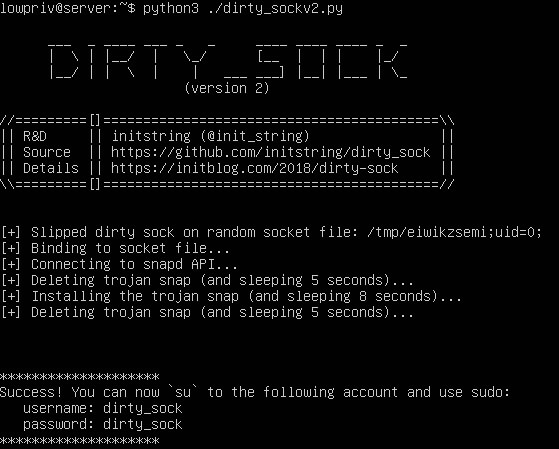

Dies bedeutet, Rootzugriff und die Übernahme des Systems. Die Sicherheitslücke, identifiziert als CVE-2019-7304 und wirkt snapD Versionen „schmutzige Socken ausnutzen“ genannt 2.28 durch 2.37.

CVE-2019-7304 Schmutzige Socken-Exploit: Einzelheiten

Im Januar 2019, Chris Moberly entdeckte eine privilege escalation Verwundbarkeit in Standard-Installationen von Ubuntu Linux. Das Problem wurde durch einen Fehler in der snapD API ausgelöst, ein Standard-Service. Jeder lokale Benutzer kann diese Sicherheitsanfälligkeit ausnutzen, um sofort Root-Zugriff auf das System zu erhalten, Moberly erklärt.

Hier ist die offizielle Beschreibung der CVE-2019-7304 Schwachstelle:

snapD 2.28 durch 2.37 fälschlicherweise validiert und analysiert die entfernte Adresse Buchse, wenn sie auf ihre UNIX-Socket-Zugriffskontrollen durchführt. Ein lokaler Angreifer kann diese verwenden, um privilegierten Socket-APIs zugreifen und Administratorrechte erhält.

Eines der ersten Dinge, die ein Angreifer tun würde, wenn sie in Wege zu suchen, um eine Maschine zu gefährden ist für versteckte Dienste zu suchen, die im Zusammenhang mit der Wurzel laufen. HTTP-Server sind erstklassige Kandidaten für die Nutzung, aber sie sind in der Regel auf Netzwerk-Sockets gefunden. So, es gibt “ein gutes Ziel für Ausbeutung” – ein versteckter HTTP-Dienst, der nicht weit getestet, da es nicht ohne weiteres ersichtlich ist mit dem meisten automatisierten privilege escalation Prüfungen wahrscheinlich, die Forscher festgestellt, in seinem Bericht.

Es sei darauf hingewiesen, dass snapD eine entscheidende Komponente von Ubuntu wird immer, vor allem in den magereren Spins wie Snappy Ubuntu Core for Cloud und das Internet der Dinge. Leider, Malware hat sich bereits in einigen dieser Pakete schlichen. Letzten Mai, zwei Pakete, 2048verstopfte und Hextris, auf die Ubuntu Snaps Shop von user Nicolas hochgeladen, enthalten Malware.

Die Sicherheitslücke wurde bereits Ende Januar Canonical berichtet. Zum Glück, es ist bereits in snapD Version behoben 2.37.1 und später. Ubuntu und die anderen betroffenen Linux-Distributionen haben bereits eine feste Version des Pakets implementiert.