Mongo Lockは、保護がなく、リモートアクセスが開いたままになっているMongoDBデータベースを狙った新しい攻撃です。. MongoLockはランサムウェアの脅威です, これは、これらのデータベースをワイプし、他のランサムウェアと同様に恐喝戦術を使用して、被害者をだまし、ファイルを回復するための身代金を支払うように仕向けます。.

モンゴロックとその手口

MongoDB データベースは過去に標的にされてきました, したがって、彼らをターゲットにした新しいキャンペーンを見るのは当然のことです. 攻撃の背後にいるものは、ワールドワイドウェブをスキャンするか、次のようなサービスを使用します Shodan.io 見つけるには MongoDB 安全でないサーバー. 攻撃者が正常に接続してサーバー内に侵入した場合, データベースをエクスポートまたは削除してから、それらのデータベースを復元する方法についての説明を身代金メモに残すことができます。.

ボブ・ディアチェンコ –この新しいものを最初に発見したセキュリティ研究者 Mongo Lock 攻撃者が保護されていないデータベースに接続し、単にそれを消去するキャンペーン共有. と呼ばれる新しいデータベース “警告” その中に名前の付いたコレクションがあります “Readme” 古いデータベースの代わりに残されます. 推測できるように, それ Readmeコレクション データベースが暗号化されており、被害者がデータベースを復元したい場合は支払いが必要であると主張する身代金メッセージが含まれています. 最近の Mongo Lock キャンペーンは明らかにしません ビットコイン 住所, ただし、被害者に電子メールアドレスを介してサイバー犯罪者に連絡するように指示します.

MongoLockランサムウェアの脅威の身代金メモを以下に表示します:

メモには次のように記載されています:

データベースは「MongoLock」によって暗号化されました. データベースを復号化する場合, 私たちに支払う必要があります 0.1 BTC (ビットコイン), 'Unique_KEYも削除しないでください’ 安全な場所に保存します, それなしでは私たちはあなたを助けることはできません. 私たちにメールを送ってください: 復号化サービスのmongodb@8chan.co.

他の攻撃は ビットコイン 含まれている電子メールアドレスを介してサイバー犯罪者に連絡する前にサイバー犯罪者に支払うために使用する必要があるアドレス. それはここに与えられたテキストで見ることができます:

“ビットコイン” : “3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH”,

“Eメール” : “dbbackups@protonmail.com”,

“交換” : “https://www.coincola.com/”,

“解決” : “データベースがダウンロードされ、セキュリティで保護されたサーバーにバックアップされます. 失われたデータを回復するには: 送信 0.6 私たちのビットコインアドレスへのBTCとあなたのサーバーのIPアドレスと支払いの証明を電子メールでお問い合わせください. サーバーのIPアドレスと支払い証明が一緒にない電子メールはすべて無視されます. 後にバックアップを削除します 24 時間. どういたしまして!”

身代金メモは背後にいる犯罪者が Mongo Lock 削除する前にデータベースをエクスポートしています, それがまさに起こっているのかどうかは不明です.

モンゴロックはどのような余波を残しますか?

ディアチェンコによると, 攻撃者はMongoDBデータベースへのアクセスプロセスを自動化するスクリプトを使用しているようです, おそらくそれをエクスポートする, データベースの削除, 身代金メモを作成します. ボブ・ディアチェンコ によって使用されるスクリプトが Mongo Lock その仕事を完了できず、それはその設計の欠陥です. 事はそれです, 幸運, データのロックが解除されたままになり、ユーザーがアクセスできる場合があります, 身代金メモメッセージが存在するかどうかに関係なく.

このようなタイプの攻撃は、 MongoDB データベースはリモートでアクセス可能であり、適切な方法で保護されていません. したがって, データベースサーバーを保護するための非常に簡単な手順に従うことで、攻撃を簡単に防ぐことができます。. MongoDB データベースを安全にする方法についてのすばらしい記事をすでに発行しています, 管理者向けのセキュリティチェックリストも提供し、従うことができます. データベースへのリモートアクセスを制限し、認証を許可することは、おそらく、防止するために実行できる2つの最も重要な手順です。

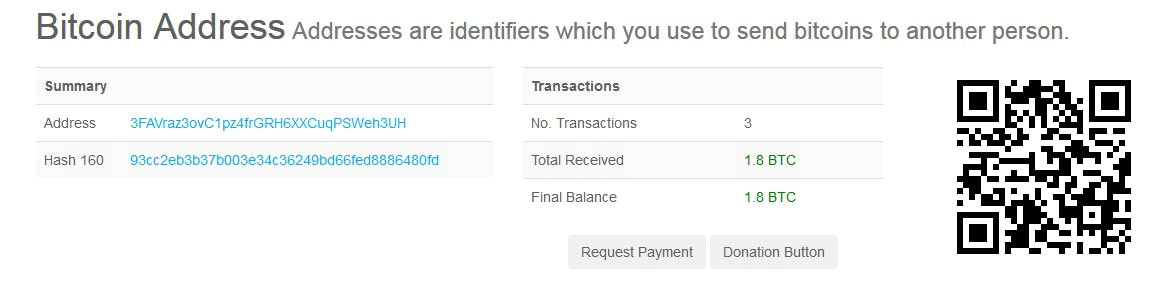

で使用されているビットコインアドレスを検索する場合 MongoDB 攻撃, 犠牲者は身代金を支払っています. 例えば, 住所・アドレス 3FAVraz3ovC1pz4frGRH6XXCuqPSWeh3UH 以下に示します:

その特定のビットコインアドレスは身代金メモでよく使用され、それをチェックすると、3つの異なるからの支払いのお金をすでに保持していることが示されます Mongo Lock ランサムウェアの被害者. アドレス内の合計は次のようになります 1.8 周りにあるビットコイン 11,000 ビットコインの最新の価値を考慮した場合の米ドル.