Necursボットネットは、世界中の銀行を集中させる新しい攻撃キャンペーンで使用されています. 最新のセキュリティレポートによると、攻撃者はMicrosoftPublisherドキュメントである.PUBファイルを利用しています。. インシデントの詳細については、記事をお読みください.

Necursボットネットは.Pubファイルを使用して銀行に侵入します

Necursボットネットを利用した新しいグローバル感染キャンペーンのセキュリティレポートを受け取りました. 大規模な攻撃は、高度な浸透戦術を実行している銀行および銀行ユーザーに対するものです。. これまでのところ、8月に発生した世界的な攻撃に関する情報があります 15 (昨日). Necursは、犯罪者が最初の発生時にどれだけの被害を与えたかを評価したときに、将来の攻撃で使用される可能性があると予想されます。.

Necursは、ドメイン生成アルゴリズムを使用するため、このタイプの攻撃に特に適しています。 (DGAの) ネットワーク管理者によるブロックを非常に困難にする直接ピアツーピア接続. そのため、Lockyランサムウェア攻撃やDridexなどのトロイの木馬の大部分を拡散するために使用されてきました。.

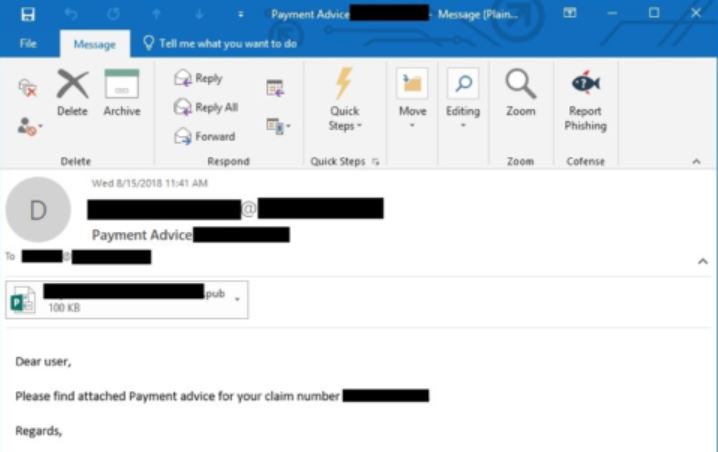

犯罪者が使用する最新の技術には、 フィッシングメールメッセージ 発送を伴う .パブ (Microsoft Publisher) ファイル. レポートは、典型的なメッセージレイアウトを示しています, 受信者は、インド出身のアドレスからメールを受信します. 件名には、次のような文字列を含めることができます “BOIをリクエストする”, “支払いアドバイス”, “契約” ランダムな英数字と組み合わせて. 被害者のユーザーが感染したファイルを開くと、一連の悪意のあるマクロがアクティブ化され、リモートサイトからマルウェアがダウンロードされます。. 場合によっては、通知プロンプトが生成されることがあります, ユーザーは、そのような手段で受け取ったスクリプトを操作しないことをお勧めします.

マクロが開始されると、動作パターンは、ドキュメントが保存されているフォルダーにファイルをドロップすることから始まり、アーカイブソフトウェアも配信されます. 確立された接続アーカイブを介して、パスワードで保護されたアーカイブがダウンロードされ、ハードコードされたパスワードを使用して解凍されます. 抽出されたファイルはシステムコンポーネントとして名前が変更され、感染が開始されます.

Necursボットネット感染の最終目標は、これまでに利用された攻撃と非常によく似たトロイの木馬を配信することです。 .IQYファイル.

.PUBファイル攻撃で使用されるトロイの木馬は強力で、銀行とエンドユーザーの両方に対してカスタマイズされています. 感染したホストとハッカーが制御するサーバーの間に一定の安全な接続を確立します。これにより、犯罪者は被害者をリアルタイムでスパイすることができます。, マシンの制御を引き継ぎ、他のウイルスを展開します.

多くのカスタムバージョンには、 データ収集モジュール これは、2つのグループの情報をhijckするように構成されています:

- 個人情報 —ユーザーに関して収集されたデータは、ユーザーのIDを公開するために使用できます. これは、名前などの文字列を探すことによって行われます。, 住所, 電話番号, 位置, 興味とパスワード.

- キャンペーンメトリクス —ハッカーは、攻撃を最適化するために使用できる情報を抽出することでも知られています. 通常、それらはインストールされたハードウェアコンポーネントを示すレポートで構成されます, ユーザー設定のオプションと特定のオペレーティングシステムの値.

このようなトロイの木馬は、 Windowsレジストリの変更. これらは、ユーザーがインストールしたアプリケーションとオペレーティングシステム全体の両方の通常の機能を混乱させる可能性があります. 一部の感染は、システムパフォーマンスの突然の低下などの間接的な症状によって検出できます.

ハッカーは危険なペイロードに変更を指示できます ブートオプション —脅威は、コンピューターが起動するとすぐに自動的に起動するように設定できます. また、多くの手動ユーザー削除オプションを提供するブートリカバリメニューへのアクセスをブロックすることもできます.

セキュリティアナリストは、さらなる攻撃キャンペーンが短期間で開始されることを期待しています. 現在まで、進行中の攻撃の背後にあるハッカーや犯罪グループに関する情報はありません。.