新しい珍しいテクニック, サイバー犯罪グループがペイメントカードデータを盗むために使用, セキュリティ研究者によって特定されました. サイバー犯罪者は、Windowsオペレーティングシステムが起動する前にアクティブ化される高度なマルウェアを使用しています.

したがって、, この手法はブートキットとして知られるようになります, これは、識別と検出を回避するために下位レベルのシステムコンポーネントで動作します. ブートキットで採用されている方法により、ブートキットは非常に永続的になります. 被害者がオペレーティングシステムを再インストールした後でも、ブートキットはまだ存在している可能性があります.

FireEyeの研究者は、このような悪意のある操作の多くのケースを調査してきました。, 個人データと財務データをターゲットにする. FireEyeチームは最近、金融企業ネットワーク内で上記のブートキットアクティビティを検出しました. カーテンの後ろにいると疑われるサイバー犯罪グループはFIN1であり、ロシア起源である可能性が最も高い. このグループは、何年もの間、その不特定の金融企業内に悪意のあるツールを展開してきました。, Nemesisとして知られる悪意のあるエコシステムのすべての部分. Nemesisは、金融サービスで現金化できるカード会員データを収集するために採用されています (銀行, ATM, 信用組合(信用金庫, 等).

その他のブートキット:

HDRootブートキット

NemesisBootkitの具体的な内容?

Nemesisの最初の憂慮すべき点は、広範なバックドアを使用していることです。, 多数のネットワークプロトコルとコマンドをサポートします & 通信チャネルを制御する. FireEyeによる広大なセキュリティ調査によると, Nemesisには次の機能があります:

- ファイル転送;

- 画面キャプチャ;

- キーストロークロギング;

- プロセス操作;

- プロセス注入;

- タスクのスケジューリング.

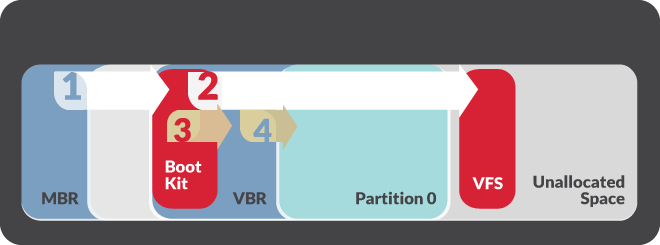

それらの悪意のある機能に加えて, Nemesisは、進行中の攻撃中にサービスを更新することが確認されています. 例えば, の初めに 2015 FIN1はNemesisを更新して、正当なボリュームブートレコードまたはVBRを変更するツールを追加しました. この更新プログラムには、システムの起動プロセスを乗っ取る機能も含まれているため、WindowsOSの起動前にNemesisコンポーネントが追加されます。. FireEyeはこのユーティリティをBOOTRASHと呼んでいます.

マルウェアはどのようにして起動プロセスを乗っ取るのですか?

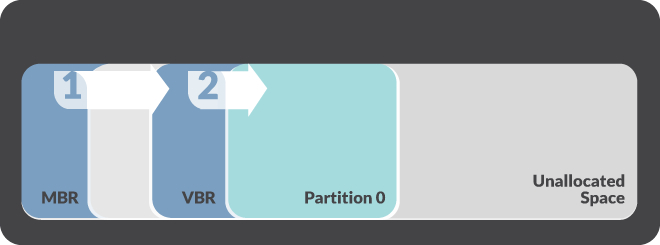

BOOTRASHは複雑なプロセスを使用して、パーティション間の未割り当て領域にNemesisコンポーネントを格納するカスタム仮想ファイルシステムを作成します. それで, マルウェアはブートストラップコードを独自の悪意のあるコンテンツに置き換え、元のVBRを上書きします. ブートストラップコードはNemesisブートキットを呼び出します. 結果として, 後者は、いくつかのブートプロセス関数を偏向させ、NemesisコンポーネントをWindowsカーネルに実装します.

Nemesisは通常の金融マルウェアではない可能性があります, しかし、それはブートキットを適用する最初の部分ではありません. 例えば, 2年前、RSAはKINSと呼ばれるバンキング型トロイの木馬について警告しました, VBRブートキット機能もありました. それで, の 2013, ブートキット機能を備えたCarberpトロイの木馬が野生で発見されました, のために販売されている $40,000 地下フォーラムで.

バンキング型トロイの木馬の詳細:

カーバナック

バルタレックス

研究者は、この種の永続的な脅威は、経済的な脅威としてのみ認識されるべきではないと警告しています. その他の高度な持続的脅威 (ROCKBOOTなど) 被害者組織からの金銭的財産だけでなく知的財産も標的にすることが報告されています.

さらに, ブートキットへのアクセスと利用は、サイバーグループがより高度なマルウェアセットにアクセスできる可能性があることを示唆しています. このようなAPT手法は、対象となる組織が侵入しにくくなった場合に導入できます。, または、対象となるデータの価値が高く、継続的なアクセスが必要な場合.

ブートキットに対する保護はありますか?

すでに言ったように, ブートキットは非常に永続的であり、オペレーティングシステムの外部で実行されることによって検出を回避するように設計されています. 従来のOSの整合性チェックも機能しません. さらに, ペイロードのロードに使用されるコンポーネントはVFSに保存されます (仮想ファイルシステム) Windowsの外, マルウェアコンポーネントだけでなく. すぐに言った, この事実のために, マルウェアは通常、AVソフトウェアでスキャンすることはできません. マルウェアがライブメモリ内に存在する可能性がある唯一の場所.

彼らの調査中, FireEyeチームは、Mandiant Intelligent Responseを使用しました。これは、rawディスクアクセスを提供し、Windowsの外部でマルウェアを探すことができるホストベースのテクノロジーです。. MIRのおかげで, セキュリティチームは、VBRが変更されたシステムを特定できました.

インシデント対応の詳細:

CVEとインシデント対応

結論は, これは、セキュリティの専門家によってこれまでに与えられた最高のアドバイスです:

オペレーティングシステムの外部で存続するマルウェアの使用には、検出と根絶への異なるアプローチが必要です. ブートキット機能を備えたマルウェアは、Windowsオペレーティングシステムとはほぼ完全に独立してインストールおよび実行できます。. 結果として, インシデントレスポンダーには、ブートキットの証拠を大規模にrawディスクにアクセスして検索できるツールが必要になります。. 同様に, 妥協の後でオペレーティングシステムを再インストールするだけではもはや十分ではありません. システム管理者は、ブートキットで侵害されたシステムを完全に物理的にワイプしてから、オペレーティングシステムをリロードする必要があります。.