En ny teknik sjælden, anvendes af en cyberkriminelle gruppe til at stjæle betaling kortdata, er blevet identificeret af sikkerhedseksperter. Cyberkriminelle bruger et stykke sofistikeret malware, der er aktiveret, før Windows-operativsystemet støvler.

Derfor, teknikken bliver kendt som bootkit, der opererer på lavere niveau systemkomponenter at undgå identifikation og detektion. De er ansat af bootkits metoder gør dem ganske vedholdende. Den bootkit kan stadig være der, selv efter offeret geninstallerer operativsystemet.

Forskere ved FireEye har undersøgt mange tilfælde af sådanne ondsindede operationer, målretning personlige og finansielle data. Den FireEye team for nylig opdaget bootkit aktivitet er beskrevet ovenfor inden for en finansiel netværk virksomhed. Den cyberkriminelle gruppe mistænkes for at være bag gardinerne er FIN1 og er mest sandsynligt af russisk oprindelse. Gruppen har været implementering af ondsindede værktøjer inden for denne uspecificeret finansiel virksomhed i årevis, som alle en del af en ondsindet økosystem kaldet Nemesis. Nemesis har været ansat til at høste kortholder data, der kan monetized af finansielle tjenesteydelser (banker, Pengeautomater, kreditforeninger, etc.).

Andre Bootkits:

HDRoot Bootkit

Hvad der er specifikt om Nemesis Bootkit?

Den første alarmerende ting om Nemesis er, at det bruger omfattende bagdøre, som understøtter en række netværksprotokoller og kommando & kontrol kommunikationskanaler. Ifølge den store sikkerhed forskning ved FireEye, Nemesis har følgende egenskaber:

- Filoverførsel;

- Screen capture;

- Keylogger;

- Proces manipulation;

- Proces injektion;

- Opgave planlægning.

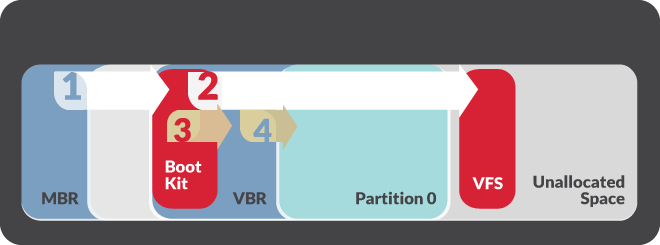

Udover disse ondsindede kapaciteter, Nemesis er blevet observeret til at opdatere sin service under igangværende angreb. For eksempel, i begyndelsen af 2015 FIN1 opdateret Nemesis at tilføje et værktøj, der ændrer den legitime Volume Boot Record eller VBR. Opdateringen omfattede også evnen til at kapre systemet boot processen, således at Nemesis komponenter tilsættes før opstart af Windows OS. FireEye døbt dette værktøj BOOTRASH.

Hvordan malware kapre opstartsprocessen?

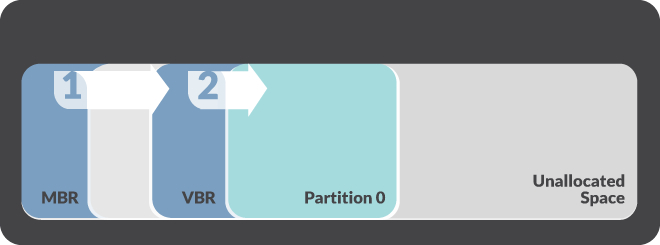

BOOTRASH bruger en kompleks proces at oprette en brugerdefineret virtuelt filsystem, som gemmer Nemesis komponenterne i den ikke-allokerede plads mellem skillevægge. Derefter, malware erstatter bootstrap kode med sin egen ondsindede indhold og overskriver den originale VBR. Bootstrap koden kalder Nemesis bootkit. Som et resultat, sidstnævnte afbøjer flere boot processen funktioner og implementerer Nemesis komponenter i Windows-kernen.

Nemesis kan ikke være vores regelmæssige finansielle malware, men det er ikke det første stykke, der gælder bootkits. For eksempel, to år siden RSA advaret om en trojansk bank eftersynkroniseret kins, som også havde VBR bootkit kapaciteter. Derefter, i 2013, den Carberp Trojan med bootkit funktionaliteter blev spottet i naturen, sælges for $40,000 på underjordiske fora.

Lær mere om Banking Trojans:

Carbanak

Bartalex

Forskere advarer om, at vedvarende trusler af denne art ikke skal opfattes kun som finansielle trusler. Andre Avancerede Vedvarende trusler (såsom ROCKBOOT) er blevet rapporteret til at målrette ikke kun økonomisk, men også intellektuel ejendom fra offer organisationer.

Endvidere, adgang og udnyttelse af bootkits tyder på, at cyber-grupper kan få adgang til mere avancerede malware sæt. Sådanne APT metoder kan implementeres, når en målrettet organisation bliver vanskeligt at penetration, eller når den målrettede data er af stor værdi og fortsat adgang er nødvendig.

Er der nogen beskyttelse mod bootkits?

Som allerede sagt, bootkits er ret vedholdende og er designet til undgå opdagelse ved at blive henrettet uden af operativsystemet. Classic OS integritet checks vil ikke gøre arbejdet så godt. Endvidere, de komponenter, der anvendes til at indlæse nyttelasten gemmes i VFS (Virtual File System) uden vinduer, samt malware komponenter samt. Kort sagt, på grund af denne kendsgerning, malware ikke kan typisk scannet af AV-software. Det eneste sted, hvor malware kan være placeret i levende hukommelse.

Under deres undersøgelse, den FireEye holdet brugte Mandiant intelligent svar - en host-baserede teknologi, der giver rå disk adgang til og kan søge efter malware uden Windows. Tak til MIR, sikkerhed holdet var i stand til at identificere systemer med modificeret VBR.

Mere om incident response:

CVE og Incident Respons

Afslutningsvis, dette er det bedste råd hidtil givet af sikkerhed fagfolk:

Brugen af malware, der fortsætter uden for operativsystemet kræver en anden tilgang til detektion og udryddelse. Malware med bootkit funktionalitet kan installeres og udføres næsten helt uafhængig af Windows-operativsystemet. Som et resultat, hændelse respondenter får brug redskaber, der kan få adgang til og søge rå diske på skalaen for tegn på bootkits. Tilsvarende, re-installere operativsystemet efter et kompromis, ikke længere er tilstrækkeligt. Systemadministratorer skal udføre en fuldstændig fysisk tørre af eventuelle systemer kompromitteret med en bootkit og derefter genindlæse operativsystemet.

Referencer

Mandiant intelligent svar

FireEye