Een nieuwe zeldzame techniek, gebruikt door een cybercrimineel groep betaalkaart gegevens te stelen, is geïdentificeerd door de beveiliging onderzoekers. Cybercriminelen gebruiken een stuk van geavanceerde malware die voor het Windows-besturingssysteem laarzen wordt geactiveerd.

Vandaar, de techniek bekend wordt als bootkit, die werkt op lager niveau systeemcomponenten identificatie en detectie te vermijden. De dienst van bootkits methoden maken ze heel hardnekkig. De bootkit kunnen er nog steeds, zelfs nadat het slachtoffer installeert het besturingssysteem.

Onderzoekers van FireEye hebben onderzoek verricht naar veel gevallen van zulke kwaadaardige acties, targeting persoonlijke en financiële gegevens. De FireEye team onlangs ontdekt de bootkit activiteit hierboven beschreven binnen een financiële onderneming netwerk. De cybercrimineel groep verdacht te zijn achter de gordijnen is FIN1 en is het meest waarschijnlijk van Russische origine. De groep is het inzetten van kwaadaardige gereedschappen in dat ongespecificeerde financiële onderneming al jaren, die allemaal deel uitmaken van een kwaadaardige ecosysteem bekend als Nemesis. Nemesis is gebruikt om gegevens van kaarthouders die kunnen worden gemonetariseerd door de financiële diensten te oogsten (banken, geldautomaten, credit unions, etc.).

andere bootkits:

HDRoot Bootkit

Wat is specifiek over Nemesis bootkit?

Het eerste alarmerende ding over Nemesis is dat het uitgebreide backdoors, waarbij een aantal netwerkprotocollen en opdrachtondersteuning & control communicatiekanalen. Volgens de overgrote veiligheidsonderzoek door een FireEye, Nemesis heeft de volgende mogelijkheden:

- Bestandsoverdracht;

- screen capture;

- toetsaanslagen vastleggen;

- werkwijze manipulatie;

- werkwijze injectie;

- Task scheduling.

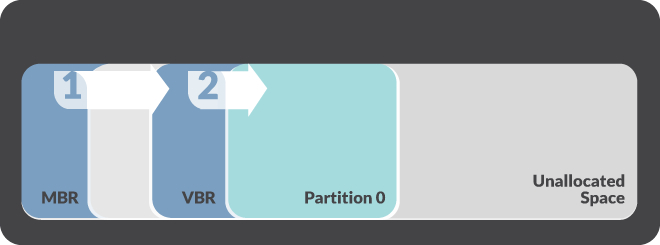

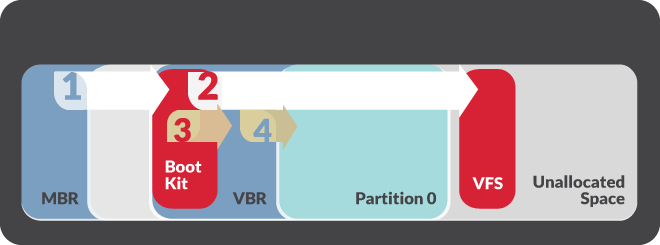

Naast deze kwaadaardige mogelijkheden, Nemesis is waargenomen tot uw dienst tijdens voortdurende aanvallen bij te werken. Bijvoorbeeld, aan het begin van 2015 FIN1 bijgewerkt Nemesis een instrument dat de rechtmatige Volume Boot Record of VBR verandert toe te voegen. De update omvatte ook de mogelijkheid om het opstarten van het systeem kapen, zodat de Nemesis componenten voorafgaand aan het opstarten van Windows-besturingssysteem worden toegevoegd. FireEye noemde dit hulpprogramma BOOTRASH.

Hoe werkt de malware kapen het bootproces?

BOOTRASH maakt gebruik van een complex proces om een aangepast virtueel bestandssysteem dat de Nemesis componenten in de niet-toegewezen ruimte tussen de wanden slaat creëren. Dan, de malware vervangt de bootstrap code met zijn eigen kwaadaardige inhoud en overschrijft het origineel VBR. De bootstrap code roept de Nemesis bootkit. Dientengevolge, de laatste buigt verschillende bootproces functies en implementeert Nemesis componenten in de Windows-kernel.

Nemesis mogen niet onze reguliere financiële malware, maar het is niet het eerste stuk dat bootkits toepassing. Bijvoorbeeld, twee jaar geleden RSA gewaarschuwd over een banktrojan nagesynchroniseerde KINS, die had ook VBR bootkit mogelijkheden. Dan, in 2013, de Carberp Trojan met bootkit functionaliteiten werd gespot in het wild, verkocht voor $40,000 op ondergrondse forums.

Meer informatie over Banking Trojans:

Carbanak

Bartalex

De onderzoekers waarschuwen dat aanhoudende dreigingen van deze soort niet alleen als financiële dreigingen moeten worden opgevat. Andere geavanceerde aanhoudende dreigingen (zoals ROCKBOOT) zijn gemeld te richten niet alleen financiële, maar ook intellectueel eigendom van slachtofferorganisaties.

Bovendien, de toegang tot en het gebruik van bootkits suggereren dat cyber groepen toegang hebben tot meer geavanceerde malware sets kunnen hebben. Dergelijke APT methoden kunnen worden ingezet wanneer een gerichte organisatie blijkt moeilijk om de penetratie, of wanneer de beoogde gegevens is van grote waarde en voortdurende toegang nodig.

Is er een bescherming tegen bootkits?

Zoals reeds gezegd, bootkits zijn zeer persistent en zijn ontworpen om detectie te vermijden door buiten het besturingssysteem worden uitgevoerd. Classic OS integriteit controles zullen niet het werk zo goed doen. Bovendien, het wordt gebruikt om de lading te laden bestanddelen worden in VFS (Virtual File System) buiten Windows, alsmede de malware onderdelen en. Kort gezegd, vanwege dit feit, de malware kan doorgaans niet worden gescand door AV software. De enige plaats waar de malware kan worden gevestigd in levende geheugen.

Tijdens hun onderzoek, het FireEye team gebruikte Mandiant Intelligent Response - een host-based technologie die ruwe toegang tot de schijf biedt en kunt kijken voor malware buiten Windows. Met dank aan MIR, het security team was in staat om systemen te identificeren met gewijzigde VBR.

Meer over Incident Response:

CVE en Incident Response

Tenslotte, dit is het beste advies tot nu toe gegeven door de security professionals:

Het gebruik van malware die blijft buiten het besturingssysteem vereist een andere benadering voor de opsporing en uitroeiing. Malware met bootkit functionaliteit kan worden geïnstalleerd en uitgevoerd bijna volledig onafhankelijk van het Windows-besturingssysteem. Dientengevolge, incident responders zal tools die toegang nodig hebben en zoeken ruwe schijven op schaal voor het bewijs van bootkits. evenzo, het opnieuw installeren van het besturingssysteem na een compromis is niet meer voldoende. Systeembeheerders zou een volledig lichamelijk uitvoeren afveegdoek lopen computers gecompromitteerd met bootkit en vervolgens opnieuw het besturingssysteem.

Referenties

Mandiant Intelligent Response

FireEye