Eine neue seltene Technik, von einem Cyberkriminellen-Gruppe verwendet werden, um Zahlungskartendaten zu stehlen, wurde von Sicherheitsexperten identifiziert worden. Cyber-Kriminelle sind mit einem Stück ausgefeilte Malware, die vor dem Start des Betriebssystems von Windows aktiviert wird,.

Daher, Die Technik wird als Bootkit bekannt, die auf niedrigerer Ebene Systemkomponenten arbeitet, um Identifikation und Entdeckung zu entgehen. Die von Bootkits angewandten Methoden machen sie recht nachhaltig. Das Bootkit kann immer noch da sein, selbst nachdem das Opfer installiert das Betriebssystem.

Forscher an FireEye untersuchen seit vielen Fällen von solchen bösartigen Operationen, Targeting persönlichen und finanziellen Daten. Die FireEye Team vor kurzem die oben innerhalb eines Geschäftsunternehmensnetzwerk beschrieben Bootkit-Aktivität nachgewiesen. Die Cyberkriminellen Gruppe im Verdacht, hinter die Kulissen zu sein ist FIN1 und ist wahrscheinlich russischer Herkunft. Die Gruppe hat sich die Bereitstellung von bösartigen Tools innerhalb dieser nicht näher bezeichnet Finanzunternehmen seit Jahren, von denen ein Teil eines bösartigen Ökosystem als Nemesis bekannt Alle. Nemesis wurde eingesetzt, um Karteninhaberdaten, die von Finanzdienstleistungen zu Geld gemacht werden kann, zu ernten (Banken, Geldautomaten, Kreditgenossenschaften, usw.).

Andere Bootkits:

HDRoot Bootkit

Was ist spezifisch über Nemesis Bootkit?

Die erste alarmierende Sache über Nemesis ist, dass es umfangreiche Hintertüren verwendet, die eine Anzahl von Netzwerkprotokollen und Befehl zu unterstützen & Steuerkommunikationskanäle. Nach der überwiegende Sicherheitsforschung von FireEye, Nemesis hat die folgenden Funktionen:

- Datentransfer;

- Bildschirm Aufnahme;

- Keystroke Logging;

- Prozessmanipulation;

- Prozessinjektions;

- Aufgabenplanung.

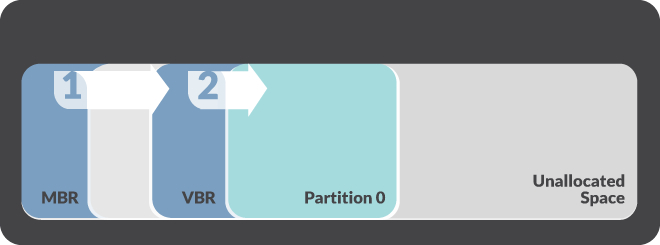

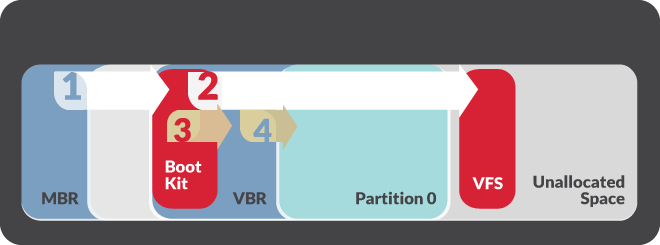

Neben diesen Schadfunktionen, Nemesis ist beobachtet worden, um seinen Service im laufenden Angriffe zu aktualisieren. Beispielsweise, am Anfang von 2015 FIN1 aktualisiert Nemesis, ein Tool, das die legitimen Volume Boot Record oder VBR verändert hinzufügen. Das Update enthalten auch die Fähigkeit, die Systemstartprozess zu entführen, so dass die Nemesis-Komponenten vor dem Booten von Windows-Betriebssystem hinzugefügt werden. FireEye synchronisiert dieses Dienstprogramm BOOTRASH.

Wie wirkt sich die Malware entführen den Boot-Prozess?

BOOTRASH verwendet ein komplexer Prozess, um ein eigenes virtuelles Dateisystem, das die Nemesis Komponenten in der nicht zugeordneten Speicherplatz zwischen den Partitionen speichert erstellen. Dann, die Malware ersetzt die Bootstrap-Code mit einem eigenen schädlichen Inhalten und überschreibt die Original VBR. Die Bootstrap-Code ruft die Nemesis Bootkit. Infolge, Letztere lenkt mehrere Boot-Prozess-Funktionen und implementiert Nemesis Komponenten in den Windows-Kernel.

Nemesis möglicherweise nicht unserer regelmäßigen Finanz Malware, aber es ist nicht das erste Stück, das Bootkits gilt. Beispielsweise, vor zwei Jahren RSA warnte vor einem Banking-Trojaner genannt KINS, die sich auch VBR Bootkit-Fähigkeiten. Dann, in 2013, die Carberp Trojan mit Bootkit Funktionalitäten wurde in freier Wildbahn gesichtet, die für Verkauf $40,000 auf Grundforen.

Erfahren Sie mehr über die Banking-Trojaner:

Carbanak

Bartalex

Forscher warnen, dass anhaltende Bedrohungen dieser Art sollten nicht nur als finanzielle Bedrohung wahrgenommen werden. Andere Erweiterte Persistent Threats (wie ROCKBOOT) Es wurde berichtet, nicht nur finanzielle, sondern auch geistiges Eigentum von Opferorganisationen zielen.

Weiter, Der Zugang und die Nutzung der Bootkits legen nahe, dass Cyber-Gruppen können Zugang zu anspruchsvoller Malware-Sets haben. Solche APT Verfahren eingesetzt werden können, wenn eine gezielte Organisation stellt sich schwierig, Penetration, oder wenn die Zieldaten ist von großem Wert und weiterhin Zugang wird benötigt.

Gibt es einen Schutz gegen Bootkits?

Wie bereits gesagt, Bootkits sind sehr hartnäckig und sind entworfen, um nicht entdeckt zu werden, indem sie außerhalb der Betriebssystem ausgeführt. Klassische OS Integritätsprüfungen wird die Arbeit aber auch nicht. Weiter, die verwendet wird, um die Nutzlast zu laden Komponenten in VFS gespeicherten (Virtual File System) außerhalb von Windows, sowie die Malware-Komponenten sowie. Kurz gesagt, aufgrund dieser Tatsache, die Malware kann in der Regel nicht von AV-Software gescannt werden. Der einzige Ort, an dem die Malware kann im Live-Speicher befinden.

Während ihrer Ermittlungen, die FireEye Team verwendete Mandiant intelligente Antwort - eine Host-basierte Technologie, die Raw-Festplattenzugriff bietet und für Malware außerhalb von Windows aussehen. Dank MIR, das Sicherheits-Team war in der Lage, Systeme mit modifizierten VBR identifizieren.

Mehr zu Incident Response:

CVE und Incident Response

Abschließend, Dies ist der beste Rat bisher von den Sicherheitsexperten gegeben:

Die Verwendung von Malware, die sich außerhalb des Betriebssystems besteht erfordert einen anderen Ansatz zur Erkennung und Beseitigung. Emsisoft Anti-Malware mit Bootkit-Funktionalität installiert und ausgeführt werden fast völlig unabhängig vom Windows-Betriebssystem werden können. Infolge, Vorfall Responder werden Tools, die Zugriff benötigen und suchen Raw-Festplatten im Maßstab nach Beweisen für Bootkits. Ähnlich, erneute Installation des Betriebssystems nach einem Kompromiss nicht mehr ausreicht. Systemadministratoren sollten eine vollständige körperliche Zurücksetzung aller Systeme mit Bootkit kompromittiert und laden Sie dann das Betriebssystem.

Referenzen

Mandiant intelligente Antwort

FireEye