Una nueva técnica poco frecuente, utilizado por un grupo criminal cibernético para robar datos de tarjetas de pago, ha sido identificado por los investigadores de seguridad. Los ciberdelincuentes están utilizando una pieza de malware sofisticado que se activa antes de que se inicie el sistema operativo de Windows.

Por lo tanto, la técnica se conoce como bootkit, que opera sobre los componentes del sistema de nivel inferior para evadir identificación y detección. Los métodos empleados por bootkits hacen bastante persistente. El bootkit todavía puede estar allí, incluso después de que la víctima vuelve a instalar el sistema operativo.

Investigadores de FireEye han estado investigando muchos casos de este tipo de operaciones maliciosos, focalización de datos personales y financieros. El equipo FireEye detectado recientemente la actividad bootkit descrito anteriormente dentro de una red de la empresa financiera. El grupo criminal cibernético se sospecha que detrás de las cortinas es FIN1 y es más probable de origen ruso. El grupo ha estado desplegando herramientas maliciosos dentro de esa empresa financiera no especificado desde hace años, todo lo cual parte de un ecosistema malicioso conocido como Nemesis. Némesis ha sido empleado para cosechar los datos de titulares de tarjetas que pueden ser monetizado por los servicios financieros (bancos, Cajeros automáticos, las cooperativas de crédito, etc).

Otros bootkits:

HDRoot Bootkit

Lo que es específica sobre Nemesis Bootkit?

La primera cosa alarmante sobre Némesis es que utiliza amplias puertas traseras, que soportan una serie de protocolos de red y de comandos & los canales de comunicación de control. De acuerdo con la investigación de gran seguridad por FireEye, Nemesis tiene las siguientes capacidades:

- Transferencia de archivo;

- La captura de pantalla;

- Registro de pulsaciones;

- La manipulación de procesos;

- Proceso de inyección;

- Programación de tareas.

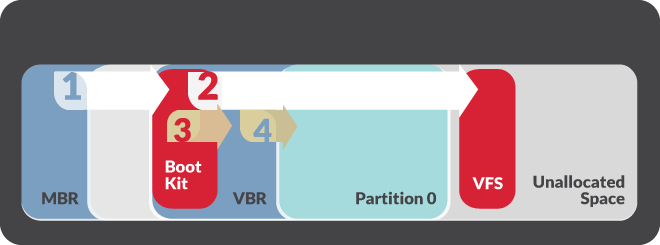

Además de esas capacidades maliciosos, Némesis se ha observado para actualizar su servicio durante los ataques en curso. Por ejemplo, al comienzo de 2015 FIN1 Nemesis actualiza para agregar una herramienta que altera el volumen legítima Boot Record o VBR. La actualización también incluye la capacidad de secuestrar el proceso de arranque del sistema para que los componentes Nemesis se añaden antes del arranque del sistema operativo Windows. FireEye apodado este BOOTRASH utilidad.

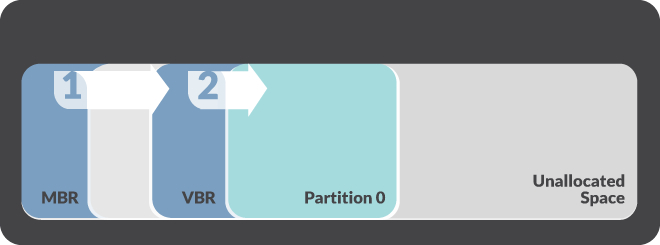

¿Cómo funciona el malware secuestrar el proceso de arranque?

BOOTRASH utiliza un proceso complejo para crear un sistema de archivos virtual personalizado que almacena los componentes némesis en el espacio no asignado entre las particiones. Entonces, el malware sustituye al código de arranque con su propio contenido malicioso y sobrescribe el VBR originales. El código de arranque llama el bootkit Nemesis. Como resultado, éste desvía varias funciones del proceso de arranque e implementa componentes Nemesis en el kernel de Windows.

Némesis puede no ser nuestra malware financiero ordinario, pero no es la primera pieza que se aplica bootkits. Por ejemplo, Hace dos años RSA advirtió sobre un KINS troyano bancario dobladas, que también tenía capacidades Bootkit VBR. Entonces, en 2013, el troyano Carberp con todas las funciones Bootkit fue visto en estado salvaje, se vendió por $40,000 en foros subterráneos.

Conozca más acerca de troyanos bancarios:

Carbanak

Bartalex

Los investigadores advierten que las amenazas persistentes de este tipo no deben ser percibidos sólo como amenazas financieras. Otras Amenazas Persistentes Avanzadas (tales como ROCKBOOT) se han reportado para apuntar no sólo financiera, sino también la propiedad intelectual de las organizaciones de víctimas.

Además, el acceso y la utilización de bootkits sugieren que los grupos cibernéticos pueden tener acceso a los conjuntos de malware más sofisticadas. Tales métodos APT se pueden implementar cuando una organización dirigida resulta difícil penetración, o cuando los datos apuntado es de gran valor y el acceso continuo que se necesita.

¿Hay alguna protección contra bootkits?

Como ya se ha dicho, bootkits son muy persistentes y están diseñados para evadir la detección por ser ejecutado fuera del sistema operativo. Comprobaciones de integridad Classic OS no harán el trabajo, así. Además, los componentes utilizados para cargar la carga útil se almacenan en VFS (Sistema de archivos virtual) Ventanas exteriores, así como los componentes de malware, así. Poco dicho, Debido a este hecho, el malware no puede ser típicamente escaneado por software AV. El único lugar en el que el malware puede ser localizado en la memoria viva.

Durante su investigación, el equipo FireEye utiliza Mandiant Respuesta Inteligente - una tecnología basada en host que proporciona el acceso al disco crudo y puede mirar en busca de malware fuera de Windows. Gracias a MIR, el equipo de seguridad fue capaz de identificar sistemas con VBR modificado.

Más sobre Respuesta a Incidentes:

CVE y Respuesta a Incidentes

En conclusión, este es el mejor consejo que hasta ahora dada por los profesionales de la seguridad:

El uso de malware que persiste fuera del sistema operativo requiere un enfoque diferente para la detección y erradicación. Malware con la funcionalidad bootkit puede ser instalado y ejecutado casi completamente independiente del sistema operativo Windows. Como resultado, respondedores incidentes necesitarán herramientas que pueden acceder y buscar discos primas a escala para pruebas de bootkits. Del mismo modo, volver a instalar el sistema operativo después de un compromiso ya no es suficiente. Los administradores de sistemas deben realizar un examen físico completo limpie de cualquier sistemas comprometidos con un bootkit y vuelva a cargar el sistema operativo.

Referencias

Mandiant Respuesta Inteligente

FireEye