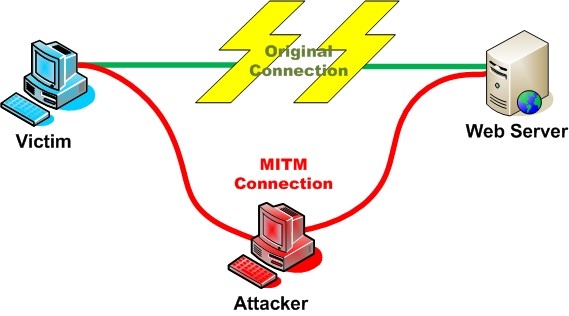

新しいタイプの中間者 (MitM) 最近、「DoubleDirect」と呼ばれる攻撃がインターネット上に広がっています. 攻撃が行うのは、Facebookなどの大きなWebサイトドメインからのワイヤレス接続のトラフィックをリダイレクトすることです。, グーグル, ツイッター, マルウェアに感染したサイトへ. そのようなハッカーに落ちると、証明書を盗むことができます, クレデンシャルおよびその他の個人データ, 被害者のマルウェアに感染するだけでなく.

DoubleDirect作業方法

新しいマルウェアは、Zimperiumセキュリティ会社の研究者によって発見されました. その手法は、インターネットプロトコル制御メッセージのルートテーブルを迂回させることです。 (ICMP) あるホストから別のホストへ. プロトコルは、ユーザーのマシンをインターネット上の特定の場所へのより良い方法に導くためのルーターとして使用されています.

「DoubleDirectはICMPリダイレクトパケットを使用します (タイプ 5) ホストのルーティングテーブルを変更するには. これは、特定の宛先に対してより適切なルートが利用可能であることをネットワーク上のホストに通知するためにルーターによって合法的に使用されます。」, Zimperiumの研究者は、このテーマに関する投稿に書き込みました.

攻撃の対象

攻撃の対象となるのはiOS搭載のデバイスです (含む 8.1.1.), OS X (ヨセミテを含む) およびAndroid (ロリポップを含む) 通常、デフォルトでリダイレクトルートを受け入れます. ただし、WindowsとLinuxはトラフィックのリダイレクトを許可していないため、攻撃は機能していません。.

通常、ICMPのリダイレクトは、送信中に行うことができます, またはワイヤレス接続でデータを受信しているが、両方に適用することはできません. DoubleDirectの新しい点は、両方に対してMitM攻撃を同時に実行できることです。これにより、感染したマシンにとって非常に危険になります。.

攻撃の分析, Zimperiumの研究者は、ハッカーが攻撃の前にDNS調査を実行して、被害者がアクセスするIPアドレスを特定することを証明しました。. 彼らが実行する次のステップは、見つかったすべてのIPにプロトコルメッセージを送信することです。. 攻撃はでアクティブであることが知られています 31 今までの国–アルジェリア, オーストラリア, オーストリア, バーレーン, ブラジル, カナダ, 中国, コロンビア, エジプト, フィンランド, フランス, ドイツ, ギリシャ, インド, インドネシア, イラク, イスラエル, イタリア, カザフスタン, ラトビア, マルタ, メキシコ, オランダ, ポーランド, ロシア連邦, サウジアラビア, セルビア, スペイン, スイス, 英国と米国.

企業ネットワークもこれらの攻撃に対して脆弱です, 研究者たちは、DoubleDirect攻撃を検出するためのシンプルなツールを提示しました. こちらでチェックできます.