Tor出口ノードに関する調査後, それを介してダウンロードされた非圧縮のWindows実行可能ファイルの変更は最近公開されました, 専門家は、この問題がロシアのAPTファミリーMiniDukeに戻ることを発見しました, NATOやヨーロッパの政府機関を標的とした悪意のあるキャンペーンで使用されていることで有名です. でも, この場合に悪用されるマルウェアは、別のマルウェアファミリーに属しています, OnionDukeと呼ばれていました.

OnionDukeとは何ですか?どのように機能しますか?

被害者が悪意のあるTor出口ノードを介して実行可能ファイルをダウンロードすると, 彼は、元の実行可能ファイルと悪意のある実行可能ファイルを含む実行可能ファイル「ラッパー」を取得します. 個別のラッパーは、元のバイナリに含まれる可能性のあるあらゆる種類の整合性チェックを回避するのに役立ちます. ラッパーが実行されているとき, ディスクへの書き込みと元の.EXEの実行を継続します. このようにして、被害者はプロセスが正常に完了したと信じるようになります. ただし、ラッパーは2番目の実行可能ファイルも起動します, これはTrojan-Dropperとして検出されます:Win32 / OnionDuke.A. イメージファイルを装ったPEリソースが含まれています, これは, 実際には, 暗号化されたDLLファイル.

実行時, DDLファイルは、埋め込まれた構成を復号化し、コマンドアンドコントロールサーバーからのURLに接続しようとします. C&Csはマルウェアに指示を送信して、より有害なコンポーネントをダウンロードして実行する可能性があります. 専門家は、悪意のあるドメインは通常のWebサイトであると信じています, サイバー犯罪者にハッキングされた.

OnionDukeマルウェアファミリーのコンポーネント

OnionDukeマルウェアファミリーを分析している研究チームは、侵入先のコンピューターからログイン資格情報を盗むように設計されたコンポーネントを検出しました, 影響を受けるマシンで他のデータを収集するために作成された要素と同様に. たとえば、ファイアウォールです, またはウイルス対策製品がコンピューター上でアクティブになっている. 監視対象のコンポーネントの一部は、バックドアプロセスによってダウンロードおよび実行されます。. 他の人の感染ベクトルはまだ決定されていません.

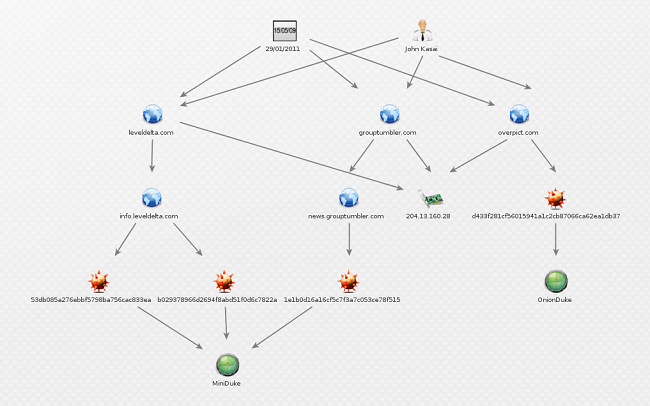

コンポーネントの1つは、研究者によって例外と見なされています. この特定のDLLファイルには異なるCがあります&構成データのCドメイン– overpict.com. 専門家は、このコンポーネントがTwitterをCとして悪用できることをほぼ確信しています。&Cチャンネル. このドメインは、他の多数のドメインとともにJohnKasaiによって登録されています。. これがリストです:

- beijingnewsblog.net

- leveldelta.com

- natureinhome.com

- nostressjob.com

- oilnewsblog.com

- ustradecomp.com

- sixsquare.net

- airtravelabroad.com

- grouptumbler.com

- nasdaqblog.ne

- ネストされたメール.com

- nytunion.com

これらのドメインの2つ – grouptumbler.comおよびleveldelta.com – 以前のMiniDukeキャンペーンで使用されました. これは、MiniDukeとOnionDukeの両方が異なるマルウェアファミリーに属しているという事実にもかかわらず、明らかな兆候です。, 彼らはインフラストラクチャを共有します.

専門家は、OnionDukeが10月から活動していると信じています 2013. 証拠は、マルウェアが実行可能ファイルに感染していることを示唆しています . 2月以降に著作権侵害されたソフトウェアを含むトレントファイル 2014. チームによって分析されたコンパイルタイムスタンプは、OnionDukeマルウェアファミリーがはるかに古いことを示唆しています.

OnionDukeは、おそらくヨーロッパの政府機関に対する攻撃で使用されました, 2つの異なる戦略を使用する:

- 変更されたバイナリによる大量感染.

- 外科的ターゲティング, 多くの場合、APT操作に関連付けられています.

現時点ではまだ空白が多すぎます, しかし、1つは明らかです。匿名を維持したい場合は、Torネットワークを使用することをお勧めします。, しかし、それはあなたをサイバー攻撃の簡単な標的にします. 暗号化せずにTorを介してバイナリをダウンロードすることは避けてください, 使用する出口ノードを誰が管理しているかわからないため.