Después de una investigación acerca de un nodo de salida Tor, la modificación de los archivos ejecutables de Windows sin comprimir descargados a través de ella se publicó recientemente, los expertos han descubierto que el tema lleva de nuevo a la familia APT ruso MiniDuke, que es famoso por haber sido utilizado en campañas maliciosas dirigidas a la OTAN y las agencias gubernamentales europeas. Sin embargo, el malware explotado en este caso pertenece a una familia de malware separada, que fue apodado OnionDuke.

¿Qué es OnionDuke y cómo funciona?

Como la víctima descarga un ejecutable a través del nodo de salida Tor malévola, se pone un "envoltorio" ejecutable que contiene el original y un ejecutable malicioso. La ayuda envoltorio separado evitando cualquier tipo de integridad que comprueba el binario original puede contener. A medida que se ejecuta la envoltura, que mantiene la escritura del disco y ejecutar el .EXE original,. De esta manera la víctima se llevó a creer que el proceso se ha completado con normalidad. Pero el envoltorio también lanzaría el segundo ejecutable, que se detecta como Trojan-Dropper:Win32 / OnionDuke.A. Contiene un recurso PE disfrazado como un archivo de imagen, que es, De hecho, un archivo DLL cifrado.

Tras la ejecución, el archivo DDL descifra una configuración integrada y trata de conectarse a las direcciones URL de los servidores de mando y control. El C&Cs puede enviaremos instrucciones para el malware para descargar y ejecutar componentes más dañinos. Los expertos creen que los dominios maliciosos son sitios web regulares, hackeado por los delincuentes cibernéticos.

Los componentes de la Familia OnionDuke Malware

El equipo de investigación que ha estado analizando la familia de malware detectado OnionDuke componentes diseñado para robar credenciales de acceso de las computadoras comprometidas, así como los elementos que se crearon para recoger otros datos en la máquina afectada. Por ejemplo es un servidor de seguridad, o un producto antivirus está activo en el equipo. Una parte de los componentes observados se descargan y ejecutado por el proceso de puerta trasera. El vector de la infección de otras personas aún no se ha determinado.

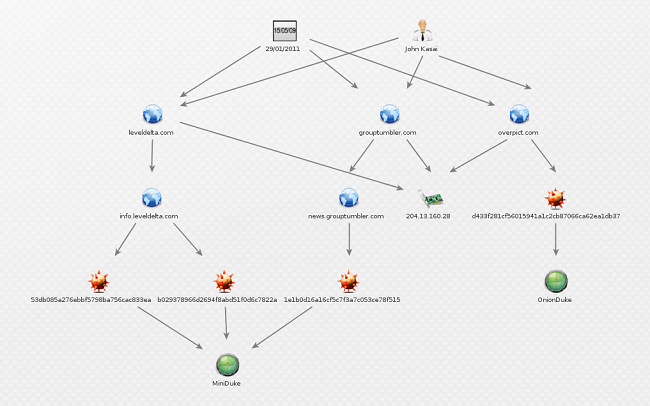

Uno de los componentes se ha considerado una excepción por los investigadores. Este archivo DLL en particular tiene un diferente C&C dominio en sus datos de configuración - overpict.com. Los expertos están casi seguros de que este componente es capaz de abusar de Twitter como C&Canal C. Este dominio ha sido registrado por John Kasai, junto con un gran número de otros dominios. Aquí está la lista:

- beijingnewsblog.net

- leveldelta.com

- natureinhome.com

- nostressjob.com

- oilnewsblog.com

- ustradecomp.com

- sixsquare.net

- airtravelabroad.com

- grouptumbler.com

- nasdaqblog.ne

- nestedmail.com

- nytunion.com

Тwo de estos dominios – grouptumbler.com y leveldelta.com – fueron utilizados en campañas anteriores MiniDuke. Esta es una clara señal de que a pesar del hecho de que tanto MiniDuke y OnionDuke pertenecen a diferentes familias de malware, que comparten una infraestructura.

Los expertos creen que la OnionDuke ha estado activo desde octubre 2013. La evidencia sugiere que el malware ha estado infectando archivos ejecutables en . archivos torrent que contenían software pirata desde febrero 2014. Las marcas de tiempo de compilación analizados por el equipo sugieren que la familia de malware OnionDuke es mucho más antiguo.

El OnionDuke muy probablemente fue utilizado en los ataques contra las agencias gubernamentales en Europa, utilizando dos estrategias diferentes:

- Misa de la infección a través de los binarios alterados.

- Focalización Quirúrgica, a menudo asociados con las operaciones de APT.

Todavía hay demasiados espacios en blanco en este momento, pero uno es claro - el uso de la red Tor es una ventaja cuando se quiere permanecer en el anonimato, sino que le hace un blanco fácil para ataques cibernéticos. Evitar la descarga de archivos binarios a través de Tor sin cifrado, porque nunca se sabe que mantiene el nodo de salida que utilice.