Efter et forskningsprojekt om et Tor exit node, modificering ukomprimerede Windows eksekverbare filer hentet via det for nylig blev offentliggjort, eksperter har opdaget, at spørgsmålet fører tilbage til den russiske APT familie MiniDuke, som er berømt for at blive brugt til ondsindede kampagner rettet mod NATO og europæiske regeringskontorer. Men, malware udnyttet i denne sag tilhører et særskilt malware familie, som blev døbt OnionDuke.

Hvad er OnionDuke og Hvordan virker det?

Da offeret downloader en eksekverbar gennem ondsindet Tor exit node, han får en eksekverbar "wrapper", som indeholder den originale og en skadelig eksekverbar. Den separate wrapper bidrage til at undgå enhver form for integritet kontrollerer, at den oprindelige binære kan indeholde. Som indpakningen bliver eksekveret, det holder skrive disken og udføre den oprindelige EXE. Denne måde offeret forledes til at tro, at processen blev afsluttet normalt. Men indpakningen vil også lancere anden eksekverbare, som detekteres som Trojan-Dropper:Win32 / OnionDuke.A. Den indeholder en PE ressource forklædt som en billedfil, som er, faktisk, en krypteret DLL-fil.

Ved udførelse, DDL filen dekrypterer en indlejret konfiguration og forsøger at tilslutte til webadresser fra kommando og kontrol-servere. C&Cs kan sende instrukser til malware for at hente og udføre mere skadelige komponenter. Eksperter mener, at de ondsindede domæner er almindelige hjemmesider, hacket af cyber skurke.

Komponenter i OnionDuke Malware Family

Forskerholdet, der er blevet analysere OnionDuke malware familie detekterede komponenter designet til at stjæle login-oplysninger fra de inficerede computere, samt elementer, der blev oprettet til at indsamle andre data på det angrebne maskine. For eksempel er en firewall, eller en antivirus produkt er aktiv på computeren. En del af de observerede komponenter er hentet og henrettet ved bagdøren proces. Infektionen vektor af andre, er endnu ikke fastlagt.

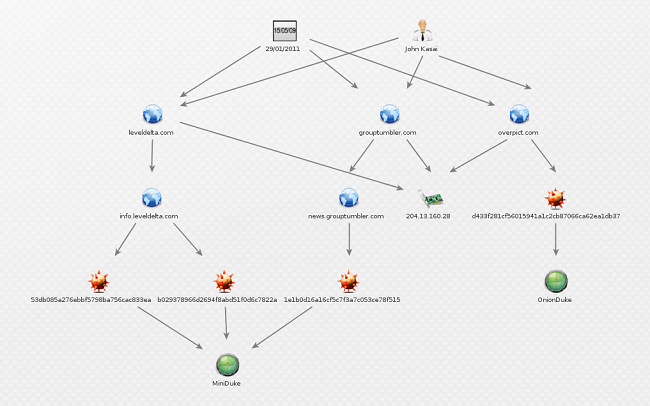

Et af elementerne er blevet betragtet som en undtagelse af forskerne. Denne særlige DLL-fil har en anden C&C-domænet i sine konfigurationsdata - overpict.com. Eksperterne er næsten sikkert, at denne komponent er i stand til at misbruge Twitter som en C&C kanal. Dette domæne er registreret af John Kasai sammen med en lang række andre domæner. Her er listen:

- beijingnewsblog.net

- leveldelta.com

- natureinhome.com

- nostressjob.com

- oilnewsblog.com

- ustradecomp.com

- sixsquare.net

- airtravelabroad.com

- grouptumbler.com

- nasdaqblog.ne

- nestedmail.com

- nytunion.com

Тwo af disse domæner – grouptumbler.com og leveldelta.com – blev anvendt i tidligere MiniDuke kampagner. Dette er et klart tegn på, at trods det faktum, at både MiniDuke og OnionDuke tilhører forskellige malware familier, de deler en infrastruktur.

Eksperter mener, at OnionDuke har været aktiv siden oktober 2013. Beviser tyder på, at malware er blevet inficere eksekverbare i . torrent-filer, der indeholdt piratkopieret software siden februar 2014. Opgørelsesprincipperne tidsstempler analyseret af holdet tyder på, at OnionDuke malware familie er meget ældre.

Den OnionDuke blev sandsynligvis brugt i angreb mod regeringskontorer i Europa, ved anvendelse af to forskellige strategier:

- Masse-infektion gennem ændrede binære filer.

- Kirurgisk målretning, ofte forbundet med APT operationer.

Der er stadig for mange emner i øjeblikket, men den ene er klart - at bruge Tor-netværket er et plus, når du ønsker at forblive anonym, men det gør du et let mål for cyberangreb. Undgå at downloade binære filer gennem Tor uden kryptering, fordi du aldrig vide, hvem vedligeholder exit node, du bruger.