Após uma pesquisa sobre um nó de saída Tor, modificar arquivos executáveis não compactados do Windows baixados por meio dele foi publicado recentemente, especialistas descobriram que o problema remete à família APT russa MiniDuke, que é famoso por ser usado em campanhas maliciosas visando agências governamentais da OTAN e da Europa. Contudo, o malware explorado neste caso pertence a uma família de malware separada, que foi apelidado de OnionDuke.

O que é OnionDuke e como funciona?

À medida que a vítima baixa um executável através do nó de saída malévolo do Tor, ele recebe um “wrapper” executável contendo o original e um executável malicioso. O wrapper separado ajuda a evitar qualquer tipo de verificação de integridade que o binário original possa conter. Como o wrapper está sendo executado, ele continua gravando o disco e executando o .EXE original. Desta forma a vítima é levada a acreditar que o processo foi concluído normalmente. Mas o wrapper também lançaria o segundo executável, que é detectado como Trojan-Dropper:Win32/OnionDuke.A. Ele contém um recurso PE disfarçado como um arquivo de imagem, qual é, de fato, um arquivo DLL criptografado.

Após a execução, o arquivo DDL descriptografa uma configuração incorporada e tenta se conectar a URLs dos servidores de Comando e Controle. O C&Cs pode enviar instruções ao malware para baixar e executar componentes mais prejudiciais. Especialistas acreditam que os domínios maliciosos são sites regulares, hackeado pelos cibercriminosos.

Componentes da família de malware OnionDuke

A equipe de pesquisa que está analisando a família de malware OnionDuke detectou componentes projetados para roubar credenciais de login dos computadores comprometidos, bem como elementos que foram criados para coletar outros dados na máquina afetada. Por exemplo, é um firewall, ou um produto antivírus está ativo no computador. Uma parte dos componentes observados é baixada e executada pelo processo backdoor. O vetor de infecção de outros ainda não foi determinado.

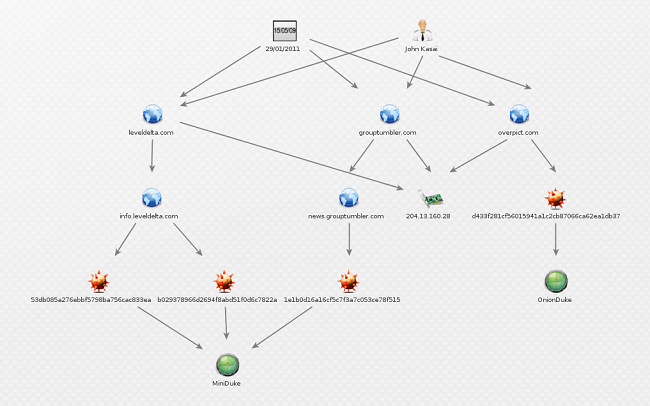

Um dos componentes foi considerado uma exceção pelos pesquisadores. Este arquivo DLL específico tem um C diferente&C em seus dados de configuração – overpict.com. Os especialistas estão quase certos de que esse componente é capaz de abusar do Twitter como um C&canal C. Este domínio foi registrado por John Kasai junto com um grande número de outros domínios. Aqui está a lista:

- beijingnewsblog.net

- leveldelta. com

- natureihome.com

- nostressjob. com

- oilnewsblog. com

- ustradecomp. com

- sixsquare.net

- airtravelabroad. com

- grouptumbler. com

- nasdaqblog.ne

- nestedmail.com

- nytunion. com

Dois desses domínios – grouptumbler.com e leveldelta.com – foram usados em campanhas anteriores do MiniDuke. Este é um sinal claro de que, apesar do fato de MiniDuke e OnionDuke pertencerem a diferentes famílias de malware, eles compartilham uma infraestrutura.

Especialistas acreditam que o OnionDuke está ativo desde outubro 2013. Evidências sugerem que o malware está infectando executáveis em . arquivos torrent que continham software pirata desde fevereiro 2014. Os timestamps de compilação analisados pela equipe sugerem que a família de malware OnionDuke é muito mais antiga.

O OnionDuke foi provavelmente usado em ataques contra agências governamentais na Europa, usando duas estratégias diferentes:

- Infecção em massa através de binários alterados.

- Direcionamento cirúrgico, frequentemente associado a operações APT.

Ainda há muitos espaços em branco no momento, mas uma é clara - usar a rede Tor é uma vantagem quando você deseja permanecer anônimo, mas faz de você um alvo fácil para ataques cibernéticos. Evite baixar binários através do Tor sem criptografia, porque você nunca sabe quem mantém o nó de saída que você usa.