Dopo una ricerca su un exit node Tor, la modifica non compressi i file eseguibili di Windows scaricato attraverso di essa è stata recentemente pubblicata, gli esperti hanno scoperto che la questione riconduce alla famiglia APT russa MiniDuke, che è nota per essere utilizzata in campagne dannose rivolte NATO e agenzie governative europee. Tuttavia, il malware sfruttati in questo caso appartiene ad una famiglia di malware separato, che è stato soprannominato OnionDuke.

Che cosa è OnionDuke e come funziona?

Come la vittima scarica un file eseguibile attraverso la exit node Tor malevolo, ottiene un "wrapper" eseguibile che contiene l'originale e un eseguibile dannoso. L'aiuto involucro separato evitando qualsiasi tipo di integrità controlla che il file binario originale può contenere. Poiché l'involucro viene eseguita, mantiene la scrittura del disco e l'esecuzione del EXE originale. In questo modo la vittima è portato a credere che il processo è stato completato normalmente. Ma l'involucro potrebbe anche lanciare la seconda eseguibile, che viene rilevato come Trojan-Dropper:Win32 / OnionDuke.A. Esso contiene una risorsa PE travestito da un file di immagine, che è, infatti, un file DLL crittografato.

Al momento dell'esecuzione, il file DDL decifra una configurazione incorporato e tenta di connettersi a URL dai server di comando e controllo. Il C&Cs può inviare le istruzioni per il malware per scaricare ed eseguire componenti più nocive. Gli esperti ritengono che i domini malevoli sono siti web regolari, violato dai criminali informatici.

Componenti della Famiglia OnionDuke Malware

Il team di ricerca che è stato analizzando la famiglia di malware OnionDuke detected componenti progettato per rubare le credenziali di accesso dai computer compromessi, così come gli elementi che sono stati creati per raccogliere altri dati sul computer interessato. Per esempio è un firewall, o un prodotto antivirus è attivo sul computer. Una parte dei componenti osservate sono scaricato ed eseguito dal processo di backdoor. Il vettore di infezione di altri è ancora da determinare.

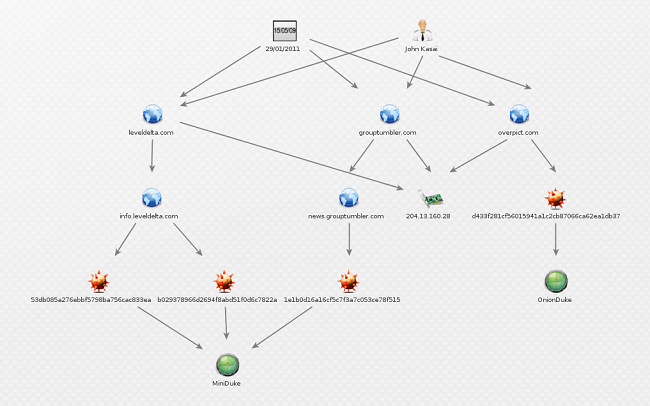

Uno dei componenti è stato considerato un'eccezione dai ricercatori. Questo particolare file DLL ha una diversa C&C dominio nei suoi dati di configurazione - overpict.com. Gli esperti sono quasi certo che questo componente è in grado di aver abusato di Twitter come C&Canale C. Questo dominio è stato registrato da John Kasai insieme con un gran numero di altri domini. Ecco la lista:

- beijingnewsblog.net

- leveldelta.com

- natureinhome.com

- nostressjob.com

- oilnewsblog.com

- ustradecomp.com

- sixsquare.net

- airtravelabroad.com

- grouptumbler.com

- nasdaqblog.ne

- nestedmail.com

- nytunion.com

Тwo di questi domini – grouptumbler.com e leveldelta.com – sono stati utilizzati in precedenti campagne MiniDuke. Questo è un chiaro segno che, nonostante il fatto che sia MiniDuke e OnionDuke appartengono a diverse famiglie di malware, condividono un'infrastruttura.

Gli esperti ritengono che il OnionDuke è attivo da ottobre 2013. L'evidenza suggerisce che il malware sia stato infettando file eseguibili in . i file torrent contenenti software pirata da febbraio 2014. I timestamp compilazione analizzati dal team suggeriscono che la famiglia di malware OnionDuke è molto più vecchio.

Il OnionDuke è stato probabilmente utilizzato in attacchi contro le agenzie governative in Europa, utilizzando due diverse strategie:

- Mass-infezione attraverso i binari modificati.

- Targeting chirurgica, spesso associata a operazioni APT.

Ci sono ancora troppi spazi vuoti in questo momento, ma uno è chiaro - usare la rete Tor è un vantaggio quando si vuole rimanere anonimo, ma ti rende un facile bersaglio per i cyber-attacchi. Evitare di scaricare file binari attraverso Tor senza crittografia, perché non si sa mai che mantiene il nodo di uscita si utilizza.