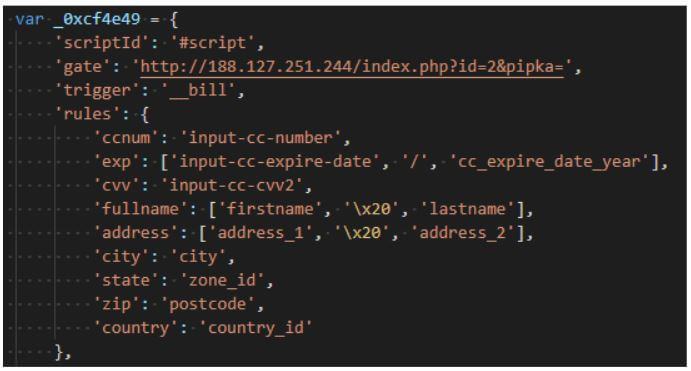

Pipkaは新しいJavaScriptスキマーの名前です, 現在のターゲティングeコマースWebサイト. スキマーは支払いカードの詳細を盗んでいます, 口座番号など, カードの有効期限, CVV番号, ウェブサイトのチェックアウトページからのカード所有者の名前と住所.

ピプカスキマーは 発見した Visa支払い詐欺の混乱による (PFD).

野生で検出されたピプカスキマー

Visaのレポートによると, スキマーは今年9月に最初に発見されました. スキマーはピプカと名付けられました分析時にスキマーが構成された抽出ポイントが原因.」

Pipkaは、以前にJavaScriptスキマーInterに感染していた北米の販売者のWebサイトで特定されました。, その後、PFDは、Pipkaで侵害された少なくとも16の追加のマーチャントWebサイトを特定しました。. PFDは以前にInterの使用について報告しました [別のスキマー] eコマースマーチャント環境に統合された悪意のあるスキミングコードでサービスプロバイダーをターゲットにする.

Pipkaは、実行後に侵害されたWebサイトのHTMLから自分自身を削除できることは注目に値します。, 検出が難しくなります. この動作は、ほとんどの既知のスキマーでは見られません.

Pipkaスキマーは、支払いアカウント番号フィールドをチェックするように構成されています. スキミングマルウェアによって収集されたすべてのデータは、ROT13暗号を使用したbase64アルゴリズムの助けを借りてエンコードされます. 浸透前, マルウェアは、重複データの送信を回避するために、データ文字列が以前に送信されていないことを確認するためのチェックを実行します. 文字列が一意の場合, データはコマンドおよび制御サーバーに盗み出されます, PFDレポートによると.

スキマーの最も興味深い部分, でも, 侵害されたWebサイトのHTMLコードから自分自身を根絶する能力です. これは、正常に実行された後に実行されます, マルウェアが回避行動を改善できるようにします. この機能は実際には検出されていません, 「JavaScriptスキミングの重要な開発」です.

PFDの研究者は、Pipkaスキマーが今後もeコマースWebサイトに対する攻撃で使用され、支払いアカウントデータを収集すると考えています。.

十一月に 2018, セキュリティ研究者は、 Magecartマルウェアは再感染することができました 感染したウェブサイト, スキマーが取り外された後.