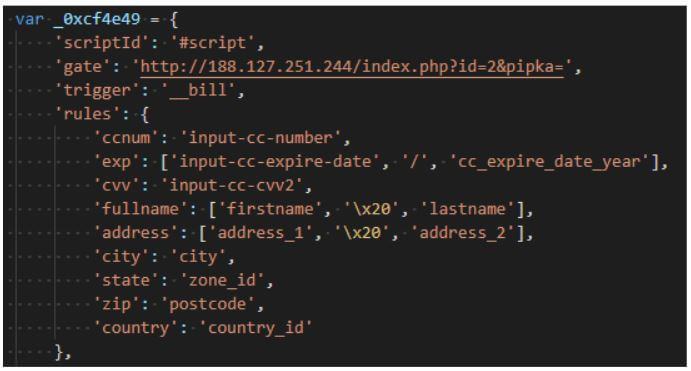

Pipka es el nombre de un nuevo skimmer JavaScript, currenting dirigidas a sitios web de comercio electrónico. El skimmer es el robo de datos de tarjetas de pago, tales como número de cuenta, fecha de vencimiento de la tarjeta, número CVV, y el nombre del titular y dirección de páginas de pago sitios web.

El skimmer Pipka era descubierto El pago por Visa Fraude Interrupción (PFD).

Pipka Skimmer detectado en el salvaje

Según el informe de Visa, el skimmer se descubrió por primera vez en septiembre de este año. El skimmer ha sido nombrado Pipka “debido al punto de exfiltración configurado del skimmer en el momento del análisis."

Pipka se identificó en un sitio web comercial de América del Norte que fue previamente infectado con el skimmer JavaScript Inter, y PFD ha puesto identificado al menos dieciséis sitios web de comerciantes adicionales comprometidas con Pipka. PFD se informó anteriormente en el uso de Inter [otro skimmer] a los proveedores de servicios fijados con código malicioso que descremado se integró en entornos comerciales de comercio electrónico.

Es de destacar que Pipka es capaz de eliminar en sí desde el HTML de los sitios web comprometidos después de la ejecución, lo que hace que sea más difícil de detectar. Este comportamiento no se ve en los skimmers más conocidos.

El skimmer Pipka está configurado para comprobar si la cuenta de campo de número de pago. Todos los datos recogidos por el programa malicioso desnatado está codificado con la ayuda de algoritmo base64 usando ROT13 cifrado. antes de exfiltración, las lleva a cabo una verificación de software malicioso para asegurarse de que la cadena de datos no ha sido enviado previamente para evitar el envío de datos duplicados. Si la cadena es único, los datos se exfiltraron a un servidor de comando y control, el informe dijo PFD.

La parte más intrigante del skimmer, sin embargo, es su capacidad para erradicar la misma a partir del código HTML de la página web comprometida. Esto se hace después de la ejecución exitosa, y permite que el software malicioso para mejorar su comportamiento evasivo. Esta característica no se ha detectado en la naturaleza, y es un “avance significativo en JavaScript skimming”.

PFD investigadores creen que el skimmer Pipka continuará para ser utilizado en futuros ataques contra los sitios web de comercio electrónico para recoger datos de la cuenta de pago.

En noviembre 2018, los investigadores de seguridad descubrieron que la Magecart software malicioso fue capaz de volver a infectar sitios web infectados, después se eliminó el skimmer.