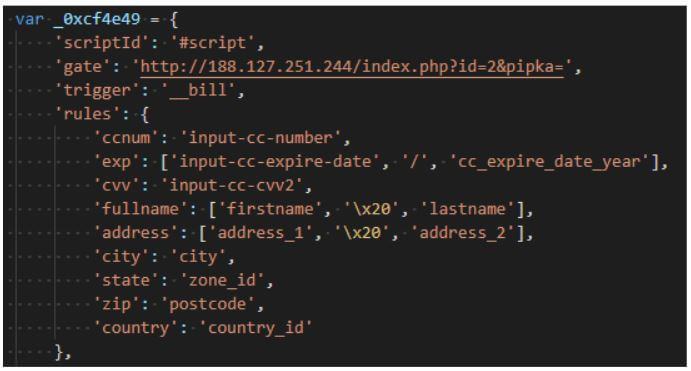

Pipka er navnet på en ny JavaScript-skimmer, currenting målretning e-handel websteder. Den skummer stjæler betalingskortoplysninger, såsom kontonummer, kortets udløbsdato, CVV nummer, og kortindehaveren navn og adresse fra hjemmesider udtjekningssider.

Den Pipka skimmer var opdaget med Visa Betaling Forstyrrelse Svig (PFD).

Pipka Skimmer registreret i det vilde

Ifølge Visa rapport, skimmer blev først opdaget i september i år. Den skummer har fået navnet Pipka ”på grund af skimmer konfigurerede udsivning punkt på tidspunktet for analyse."

Pipka blev identificeret på en nordamerikansk købmand hjemmeside, der tidligere var inficeret med JavaScript skimmer Inter, og PFD har siden identificeret mindst seksten yderligere sælgerwebsites kompromitteret med Pipka. PFD tidligere rapporteret om brug af Inter [en anden skimmer] til mål tjenesteudbydere med ondsindet skimming kode, som blev integreret i eCommerce handelsskibe miljøer.

Det er bemærkelsesværdigt, at Pipka er i stand til at fjerne sig fra HTML af de kompromitterede hjemmesider efter udførelse, hvilket gør det sværere at opdage. Denne adfærd er ikke set i de fleste kendte skummere.

Den Pipka skimmer er konfigureret til at tjekke for betaling kontonummer felt. Alle data høstet ved skimming malware er kodet ved hjælp af base64 algoritme, der anvender ROT13 cipher. Før udsivning, malware udfører en kontrol for at sikre, at de data strengen ikke tidligere er blevet sendt til undgå at sende dublerede data. Hvis strengen er unik, dataene exfiltrated til en kommando og kontrol-server, PFD rapporten sagde.

Den mest spændende del af skimmer, dog, er dens evne til at udrydde sig selv fra HTML-koden for kompromitteret website. Dette sker efter en vellykket udførelse, og gør det muligt for malware at forbedre sin undvigende adfærd. Denne funktion er ikke blevet påvist i naturen, og er en ”betydelig udvikling i JavaScript skimming”.

PFD forskere mener, at Pipka skimmer vil fortsat blive anvendt i fremtidige angreb mod e-handel hjemmesider til at høste betaling kontodata.

i november 2018, sikkerhedseksperter opdagede, at Magecart malware kunne re-inficere inficerede hjemmesider, efter skimmer blev fjernet.