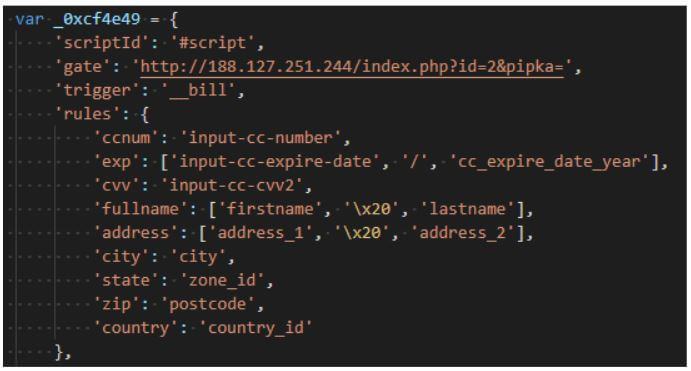

Pipka é o nome de um novo skimmer JavaScript, currenting alvo sites de e-commerce. O skimmer é roubar informações de cartão de pagamento, tal como número de conta, Data de Expiração do Cartão, número CVV, e o nome do titular do cartão e endereço de páginas de pagamento sites.

O skimmer Pipka foi descoberto pela Visa Pagamento Fraude Disruption (PFD).

Pipka Skimmer detectado no selvagem

Segundo o relatório da Visa, o skimmer foi descoberto pela primeira vez em setembro deste ano. O skimmer foi nomeado Pipka “devido ao ponto exfi configurado do skimmer, no momento da análise.”

Pipka foi identificado em um site mercante norte-americana que foi previamente infectado com o JavaScript skimmer Inter, e PFD, desde então, identificaram pelo menos dezesseis sites adicionais mercantes comprometidos com Pipka. PFD relatado anteriormente sobre o uso da Inter [outro skimmer] aos prestadores de serviços alvo com código de desnatação malicioso que foi integrado ambientes comerciais eCommerce.

Vale ressaltar que Pipka é capaz de remover-se do HTML dos sites comprometidos após execução, o que torna mais difícil de detectar. Este comportamento não é visto em skimmers mais conhecidos.

O skimmer Pipka está configurado para verificar se a conta do campo de número pagamento. Todos os dados colhidos pelo malware desnatação é codificado com a ajuda de algoritmo base64 usando ROT13 cifra. antes exfiltration, os executa de malware uma verificação para certificar-se de que a cadeia de dados não tenha sido previamente enviado para evitar o envio de dados duplicados. Se a string é único, os dados são exfiltrated a um servidor de comando e controle, o relatório PFD disse.

A parte mais intrigante do skimmer, Contudo, é a sua capacidade de erradicar-se do código HTML do site comprometido. Isso é feito após a execução bem sucedida, e permite que o malware para melhorar o seu comportamento evasivo. Este recurso não foi detectado na natureza, e é um “desenvolvimento significativo em JavaScript desnatação”.

pesquisadores PFD acreditam que o skimmer Pipka continuará a ser usado em futuros ataques contra sites de e-commerce para colher dados da conta de pagamento.

Em novembro 2018, pesquisadores de segurança descobriram que o Magecart malwares foi capaz de re-infectar sites infectados, após o skimmer foi removido.