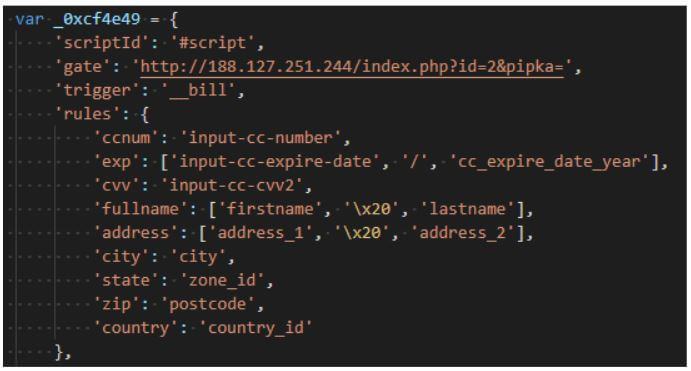

Pipka ist der Name eines neuen JavaScript Skimmer, Haftet Bestromung Targeting E-Commerce-Websites. Der Skimmer ist Diebstahl der Kreditkartendetails, wie Kontonummer, Kartenablaufdatum, CVV-Nummer, und Karteninhaber Name und Anschrift von Webseiten Kasse Seiten.

Der Pipka Skimmer war entdeckt von Visa Zahlungsbetrug Disruption (PFD).

Pipka Skimmer Erkannt im Wilden

Laut Visa Bericht, der Skimmer wurde zum ersten Mal im September dieses Jahres entdeckt. Der Skimmer genannt wurde Pipka „aufgrund der zum Zeitpunkt der Analyse konfiguriert exfiltration Punkt des Skimmers."

Pipka wurde auf einem nordamerikanischen Händlerseite identifiziert, die zuvor mit dem Inter Skimmer JavaScript infiziert, und PFD ist seit mindestens sechzehn weitere Händler-Websites kompromittiert mit Pipka identifiziert. PFD zuvor berichtet über die Verwendung von Inter [ein anderer Skimmer] In den Zielserviceanbietern mit Code böswilligen Skimming, die in E-Commerce-Händler-Umgebungen integriert.

Es ist bemerkenswert, dass Pipka von selbst aus dem HTML der kompromittierten Websites der Lage ist, nach der Ausführung zu entfernen, wodurch es schwieriger zu erkennen. Dieses Verhalten ist in den meisten bekannten Skimmer gesehen.

Der Pipka Skimmer ist so konfiguriert, für die Zahlung Kontonummer Feld zu überprüfen. Alle von den Skimming-Malware geerntet Daten werden mit Hilfe von Base64-Algorithmus verschlüsseln mit ROT13 Chiffre. Vor exfiltration, die Malware führt, dass eine Prüfung zu machen, dass die Datenfolge hat zu vermeiden doppelte Senden von Daten gesendet bisher nicht. Wenn die Zeichenfolge ist einzigartig, die Daten werden auf einen Befehl und Steuerserver exfiltrated, der PFD Bericht sagte,.

Der interessanteste Teil des Skimmer, jedoch, ist seine Fähigkeit, sich aus dem HTML-Code der kompromittierten Webseite zu beseitigen. Dies wird nach erfolgreicher Ausführung getan, und ermöglicht die Malware seine Ausweichverhalten zu verbessern. Diese Funktion wurde in der freien Natur nicht erkannt, und ist eine „bedeutende Entwicklung in JavaScript Skimming“.

PFD Forscher glauben, dass die Pipka Skimmer in Zukunft Angriffe auf E-Commerce-Websites verwendet werden weiterhin auf die Zahlung Kontodaten zu ernten.

Im November 2018, Sicherheit Forscher entdeckt, dass die Magecart Malware konnte reinfizieren infizierte Webseiten, nach wurde der Skimmer entfernt.