あなたが彼らが彼らのコンピュータにそれをインストールする前にソフトウェアに精通しているそれらの意識的なユーザーの1人であるならば, マイクロソフトのセキュリティアップデートが含まれています, その後、この記事はあなたのためです. 小さなプリントに注意を払うとき, Windows Updateの場合–ナレッジベース (KB) 説明, あなたは間違いなく出くわすでしょう:

- 特権の昇格

- リモートコード実行

- セキュリティ機能のバイパス

- 情報開示

これらは、Microsoftのセキュリティ情報が火曜日のパッチで定期的に対処する問題です。, それに応じて修正. でも, 特権の昇格とリモートコード実行は、攻撃者に賢明に好まれます. Windowsオペレーティングシステムに関する知識がある場合 (または任意のOS) 平均を上回っています, あなたはこれらのセキュリティ用語とその定義に最も確実に精通しています. そして、あなたはこのページから離れてナビゲートすることができます (しかし、最初にあなたはそれをあまり教育を受けていない人と共有することができます).

定期的に会報を読んでいて、知識が足りないと感じた場合, 読み続けて.

特権の昇格とは何ですか?

として 説明 マイクロソフト, 特権の昇格は、攻撃者に最初に付与された権限を超える権限が付与されるたびに発生します. 例えば, この攻撃は、読み取り専用権限の特権セットを持つ攻撃者が、読み取りと書き込みを含むようにセットを何らかの方法で昇格させた場合に発生します。.

特権の昇格は、垂直特権昇格とも呼ばれます. これは、特権の低いユーザーが (またはアプリケーション) 突然、より高い特権のユーザーまたはアプリ向けの機能またはコンテンツにアクセスできるようになります.

マイクロソフトがリリースするほぼ毎月のセキュリティ情報, 特権の昇格に対処する更新があります.

セキュリティ専門家の言葉で, 特権の昇格攻撃はどのように説明されますか?

この攻撃は、プログラミングエラーや設計上の欠陥を利用する一種のネットワーク侵入です。 (脆弱性, またはCVE) ネットワークとそれに関連するデータおよびアプリケーションへのアクセスを昇格させて攻撃者を許可する.

垂直特権昇格について言及しました. 水平はどうですか?

私たちが言ったように, 垂直方向の特権昇格は、攻撃者が自分自身に高い特権を付与したときに発生します. このタイプのネットワーク侵入は通常、攻撃者が不正なコードを実行できるようにするカーネルレベルの操作を実行することによって実行されます。.

水平方向の特権昇格, 一方で, 攻撃者に、すでに持っているのと同じレベルの特権を使用するように要求します, 同様の特権を持つ別のユーザーのIDを引き受けている間. 例えば, 水平方向の特権昇格は、攻撃者が他の人のオンラインバンキングアカウントへのアクセスを取得している場合です.

Windowsにおける危険な特権の昇格のセキュリティの脆弱性の最近の例 10 いわゆる HiveNightmare, CVE-2021-36934を割り当てました 識別子. この問題に関するMicrosoftの公式説明によると, これは、「過度に許容されるアクセス制御リスト」によって引き起こされる特権の昇格の欠陥です。 (ACL) 複数のシステムファイル, SAMを含む (セキュリティアカウントマネージャー) データベース.

脆弱性が悪用されたら, 攻撃者は、SYSTEM権限で任意のコードを実行する可能性があります. これが達成されたら, 攻撃者はプログラムをインストールする可能性があります, 見る, 変化する, またはデータを削除します, または完全なユーザー権限で新しいアカウントを作成します.

リモートコード実行とは (RCE)?

すぐに言った, あるコンピュータから別のコンピュータで任意のコードが実行されるようにトリガーする機能 (主にインターネット経由) リモートコード実行として広く知られています. また, 攻撃者が悪意のあるコードを実行し、侵害されたシステムを制御できるようにするものは何ですか (サプライズ, サプライズ) 脆弱性. システムが攻撃者の制御下にあると, 彼らは彼らの特権を高めることができます. そうは言っても, リモートコード実行攻撃を防ぐ最善の方法は、脆弱性の悪用を決して許可しないことです。. 不運にも, リモートコード実行の欠陥は、攻撃者に好まれることがよくあります, これが、オペレーティングシステムを最新の状態に保つことが重要になる理由です。.

悲しいことに, パッチが適切にリリースされる前に、脆弱性が実際に悪用されるケースは数多くあります。. 彼らの厳しい性格のために, ゼロデイ脆弱性はしばしば重大と評価されます. Windowsはゼロデイエクスプロイトも発生しやすい, CVE-2015-2545など 2015, MicrosoftOfficeで見つかりました 2007 SP3, 2010 SP2, 2013 SP1, と 2013 RT SP1. 幸いなことに, マイクロソフトは、この脆弱性が公開された直後にパッチを適用しました.

リモートコード実行の脆弱性の2つの例は次のとおりです。 CVE-2020-1425およびCVE-2020-1457 いくつかのWindowsで 10 およびWindowsServerのバージョン. 両方の欠陥は、脆弱性分析マネージャーのAbdul-AzizHaririによってトレンドマイクロのZeroDayInitiativeを介してMicrosoftに報告されました。.

重大なCVE-2020-1425の脆弱性は、MicrosoftWindowsコーデックライブラリがメモリ内のオブジェクトを処理する方法に存在するリモートコード実行の脆弱性として説明されています. この脆弱性の悪用に成功した攻撃者は、ユーザーのシステムをさらに侵害するための情報を入手する可能性があります。, マイクロソフトは公式アドバイザリーで述べています. この脆弱性は、特別に細工された画像ファイルを処理するプログラムの条件下で悪用される可能性があります.

CVE-2020-1457の脆弱性は、リモートでコードが実行されることにも関連しています, また、MicrosoftWindowsコーデックライブラリがメモリ内のオブジェクトを処理する方法にも存在します. 脆弱性の悪用は他の欠陥と同様です, また、プログラムが特別に細工された画像ファイルを処理する必要があるため.

セキュリティ機能バイパスとは?

このタイプの攻撃は、ローカルレベルで発生する可能性があります. ローカルの攻撃者は、このような欠陥を悪用して、指定されたセキュリティ制限を回避し、悪意のあるアクティビティを実行する可能性があります. Windowsカーネルのこのような脆弱性は、5月にMicrosoftによって開示されました。 12, 2015. それをパッチするためにリリースされたアップデートはKBです 3050514. Microsoftの言語で, 「「この脆弱性により、攻撃者が影響を受けるシステムにログオンして特別に細工したアプリケーションを実行した場合、セキュリティ機能がバイパスされる可能性があります。」.

セキュリティ機能のバイパスを理解するには, もう一度見てみましょう 古い脆弱性 3月にパッチを適用 8, 2016.

.NET Frameworkのこの特定のセキュリティ更新プログラムは、セキュリティ機能のバイパスに対応しました. セキュリティ機能のバイパスが、署名されたXMLドキュメントの特定の要素を正しく検証しなかった.NETFrameworkコンポーネントで見つかりました.

情報開示とは?

情報開示とは、Microsoftが、情報へのアクセスを許可されていない攻撃者に意図的または意図せずに情報を開示する脆弱性を説明するために使用する用語です。. でも, そのような脅威を説明するためのより適切な方法は次のとおりです。 情報公開.

情報開示は脆弱性データベースで頻繁に使用されますが, 「開示」という言葉は、必ずしもセキュリティの問題に関連しているわけではありません. 開示された情報は、特定のソフトウェアの機能に敏感である可能性があります, またはソフトウェアの環境に関する詳細を明らかにすることができます. そのような情報が漏洩した場合, 多くの攻撃シナリオで攻撃者に役立つ可能性があります.

あなたがそれを何と呼んでも–情報開示または情報公開, そのような欠陥は、結果として生じる可能性があり、主要なものになる可能性があります. 結果として生じる情報開示は、アプリケーションのフルパスを明らかにするPHPスクリプトエラーを介して発生する可能性があります. プライマリIDは、暗号化のタイミングの不一致が原因で発生する可能性があります.

IDの欠陥の重大度は、攻撃者が利用できるようになる情報の種類によって異なります。.

WindowsのIDの欠陥の例は、10月の脆弱性です。 15, 2014. 欠陥はSSLで発見されました 3.0 KBでパッチが適用されました 309008 アップデート.

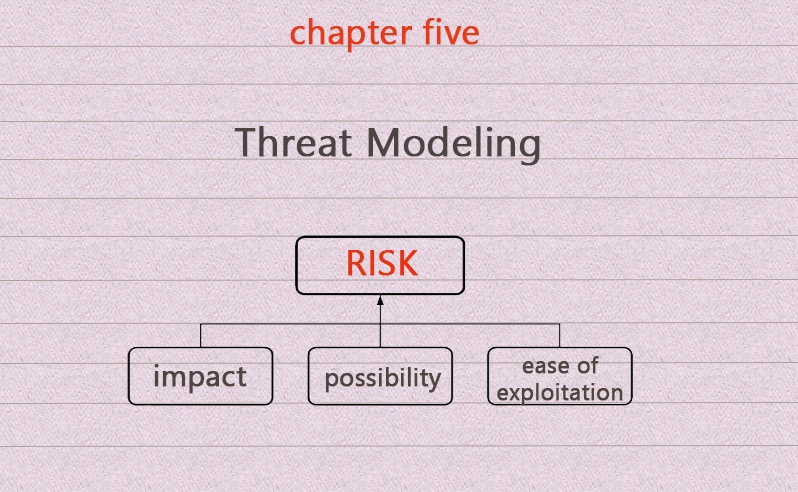

脆弱性に対する脅威のモデリング

Open Web ApplicationSecurityProjectによると, 脅威モデリングは、あらゆるアプリケーションで脆弱性が露呈するのを防ぐ1つの方法です。:

脅威モデリングは、アプリケーションのセキュリティを分析するためのアプローチです. これは、識別を可能にする構造化されたアプローチです, 定量化, アプリケーションに関連するセキュリティリスクに対処します. 脅威モデリングは、コードをレビューするためのアプローチではありません, ただし、セキュリティコードレビュープロセスを補完します. SDLに脅威モデリングを含める (ソフトウェア開発ライフサイクル) アプリケーションが最初からセキュリティが組み込まれた状態で開発されていることを確認するのに役立ちます.

Microsoftは、SDLプロセスを容易にし、セキュリティ上の欠陥が悪用されるのを防ぐのに役立ついくつかのツールを開発しました。:

- アタックサーフェイスアナライザー 1.0

- Microsoft脅威モデリングツール 2016

- MiniFuzz基本ファイルファジングツール

- 正規表現ファイルファジングツール

詳細については, 訪問 Microsoftの公式ページ.

1つの質問が残っています, けれど…

Windowsに非常に多くの脆弱性があるのはなぜですか?

簡単で非常に明白な答えが1つあります: Windowsはおそらく最も広く使用されているオペレーティングシステムです. 人気があることには欠点があります. 無敵と信じられているMacでさえ ランサムウェア攻撃を受けやすい.

全体, マイクロソフトは、セキュリティ上の欠陥がたくさんあるソフトウェアをリリースし続けています, 開発者によって予測されていない. KBパッチには、予期しない脆弱性に対処するセキュリティ修正が満載です。 (この記事で説明されています). 悪いセキュリティ慣行の例は、WindowsXPの 自動実行 内で何かを実行する機能 autorun.ini 外付けドライブからのファイル. もちろん, 新しいバージョンのWindowsは継続的に改善されています.

そして、脆弱性が多すぎるために攻撃が発生することを忘れないでください (定期的にパッチが適用されていません, MSではサポートされなくなりました, またはさらに悪い, 海賊版) 野生のWindowsのバージョン. それか, そして多くの人が, さまざまな事業部門の従業員を含む, 脅威の防止についてほとんど知らず、現在の脅威の状況に関する十分な知識が不足しています.

そう, 手短に, 強力なマルウェア対策を採用する, 外部ファイアウォール, スパムフィルター, すべてのソフトウェアを常に最新の状態に保ちます. そして、脆弱性の悪用の犠牲にならないように祈ってください.