Se você é um daqueles usuários conscientes que se familiarizam com o software antes de instalá-lo em seus computadores, atualizações de segurança da Microsoft incluído, Então esse artigo é para você. Quando você presta atenção ao pequeno impressão, e no caso de atualizações do Windows - base de conhecimento (KB) descrições, você definitivamente vai se deparar:

- Elevação de privilégio

- Execução remota de código

- Ignorar recurso de segurança

- Divulgação de informação

Esses são os problemas que os boletins de segurança da Microsoft abordam regularmente nas terças-feiras de patches, e consertar. Contudo, elevação de privilégio e execução remota de código são sensivelmente preferidas pelos invasores. Se seu conhecimento no sistema operacional Windows (ou qualquer SO) está acima da média, você está definitivamente familiarizado com estes termos de segurança e suas definições. E você pode navegar para fora desta página (mas primeiro você pode compartilhá-lo com os menos instruídos).

Caso você revise os boletins regularmente, mas sinta que seu conhecimento não é suficiente, continue lendo.

O que é elevação de privilégio?

Como explicado pela Microsoft, a elevação de privilégio acontece sempre que um invasor recebe permissões de autorização além daquelas concedidas inicialmente. Por exemplo, esse ataque ocorre quando um invasor com um conjunto de privilégios de permissões somente leitura, de alguma forma, eleva o conjunto para incluir leitura e gravação.

A elevação de privilégio também é conhecida como escalonamento vertical de privilégios. É quando um usuário com privilégios mais baixos (ou aplicação) de repente tem acesso a funções ou conteúdo destinado a usuários ou aplicativos com privilégios mais altos.

Em quase todos os boletins de segurança mensais divulgados pela Microsoft, há atualizações abordando a elevação de privilégio.

Na linguagem dos especialistas em segurança, como é descrito um ataque de elevação de privilégio?

Esse ataque é um tipo de invasão de rede que tira proveito de erros de programação ou falhas de design (vulnerabilidades, ou CVEs) autorizar o invasor com acesso elevado à rede e seus dados e aplicativos associados.

Mencionamos escalação vertical de privilégios. E quanto a horizontal?

Como dissemos, a escalação vertical de privilégios acontece quando o invasor se concede privilégios mais altos. Esse tipo de invasão de rede geralmente é realizado executando operações no nível do kernel que permitem ao invasor executar código não autorizado.

Escalonamento horizontal de privilégios, por outro lado, exige que o atacante use o mesmo nível de privilégios que ele já possui, enquanto realiza a identidade de outro usuário com privilégios semelhantes. Por exemplo, escalonamento horizontal de privilégios é quando um invasor está obtendo acesso à conta bancária on-line de outra pessoa.

Um exemplo recente de uma perigosa vulnerabilidade de segurança de elevação de privilégio no Windows 10 é o chamado HiveNightmare, atribuído o CVE-2021-36934 identificador. De acordo com a descrição oficial da Microsoft sobre o problema, é uma falha de elevação de privilégio causada por uma “lista de controle de acesso excessivamente permissiva (ACLs) em vários arquivos de sistema, incluindo o SAM (Gerente de contas de segurança) base de dados.

Assim que a vulnerabilidade for explorada com sucesso, o invasor pode executar código arbitrário com privilégios SYSTEM. Uma vez que isso seja alcançado, o invasor pode instalar programas, Visão, mudança, ou dados de exclusão, ou criar novas contas com direitos totais de usuário.

O que é execução remota de código (RCE)?

disse brevemente, a capacidade de acionar a execução arbitrária de código de um computador em outro (principalmente através da Internet) é amplamente conhecido como execução remota de código. Novamente, o que permite que os invasores executem códigos maliciosos e obtenham controle sobre o sistema comprometido é (surpresa, surpresa) vulnerabilidades. Quando o sistema estiver sob o controle dos atacantes, eles podem elevar seus privilégios. Dito, a melhor maneira de impedir ataques remotos de execução de código é nunca permitir que vulnerabilidades sejam exploradas. Infelizmente, falhas de execução remota de código são muitas vezes favorecidas pelos invasores, e é isso que torna crucial manter seu sistema operacional atualizado.

Infelizmente, existem muitos casos de vulnerabilidades sendo exploradas na natureza antes da liberação adequada de um patch. Por causa de seu caráter severo, vulnerabilidades de dia zero são frequentemente classificadas como críticas. O Windows também é propenso a explorações de dia zero, como CVE-2015-2545 de 2015, encontrado no Microsoft Office 2007 SP3, 2010 SP2, 2013 SP1, e 2013 RT SP1. Felizmente, A Microsoft corrigiu essa vulnerabilidade logo após a divulgação.

Dois exemplos de vulnerabilidades de execução remota de código são CVE-2020-1425 e CVE-2020-1457 em várias janelas 10 e versões do Windows Server. Ambas as falhas foram relatadas à Microsoft pelo gerente de análise de vulnerabilidades Abdul-Aziz Hariri por meio da Zero Day Initiative da Trend Micro.

A vulnerabilidade crítica CVE-2020-1425 é descrita como uma vulnerabilidade de execução remota de código que existe na maneira como a Microsoft Windows Codecs Library manipula objetos na memória. Um invasor que explorar com êxito essa vulnerabilidade poderá obter informações para comprometer ainda mais o sistema do usuário, Microsoft diz no comunicado oficial. A vulnerabilidade pode ser explorada sob a condição de um programa processar um arquivo de imagem especialmente criado.

A vulnerabilidade CVE-2020-1457 também está relacionada à execução remota de código, e também existe na maneira como a Microsoft Windows Codecs Library manipula objetos na memória. A exploração da vulnerabilidade é semelhante à outra falha, pois também requer que um programa processe um arquivo de imagem especialmente criado.

O que é desvio de recurso de segurança?

Esse tipo de ataque pode ocorrer em nível local. Os invasores locais podem explorar essa falha para contornar restrições de segurança especificadas e executar atividades maliciosas. Essa vulnerabilidade no Kernel do Windows foi divulgada pela Microsoft em maio 12, 2015. A atualização lançada para corrigi-lo é KB 3050514. No idioma da Microsoft, “a vulnerabilidade pode permitir o desvio do recurso de segurança se um invasor fizer logon no sistema afetado e executar um aplicativo especialmente criado”.

Para entender o desvio do recurso de segurança, vamos dar outra olhada em alguns vulnerabilidades mais antigas corrigido em março 8, 2016.

Esta atualização de segurança específica para o .NET Framework aborda o desvio de recurso de segurança. O desvio do recurso de segurança foi encontrado em um componente do .NET Framework que não validava corretamente certos elementos de um documento XML assinado.

O que é divulgação de informações?

Divulgação de informações é um termo usado pela Microsoft para descrever vulnerabilidades que divulgam informações intencionalmente ou não a um invasor que não está autorizado a ter acesso a elas.. Contudo, uma maneira mais relevante de descrever essa ameaça é exposição de informações.

Embora a divulgação de informações seja freqüentemente usada em bancos de dados de vulnerabilidades, a palavra "divulgação" nem sempre está associada a problemas de segurança. As informações divulgadas podem ser sensíveis às funcionalidades do software específico, ou pode revelar detalhes sobre o ambiente do software. Se essa informação vazar, pode ser útil para um invasor em muitos cenários de ataque.

Não importa como você o chama - divulgação ou exposição de informações, essas falhas podem ser resultantes e primárias. Uma divulgação de informações resultante pode ocorrer por meio de um erro de script PHP que revela o caminho completo de um aplicativo. Um ID primário pode ocorrer devido a discrepâncias de tempo na criptografia.

A gravidade de uma falha de identificação depende do tipo de informação disponibilizada aos atacantes.

Um exemplo de falha de identificação no Windows é a vulnerabilidade de outubro 15, 2014. A falha foi encontrada no SSL 3.0 e foi corrigido com o KB 309008 atualizar.

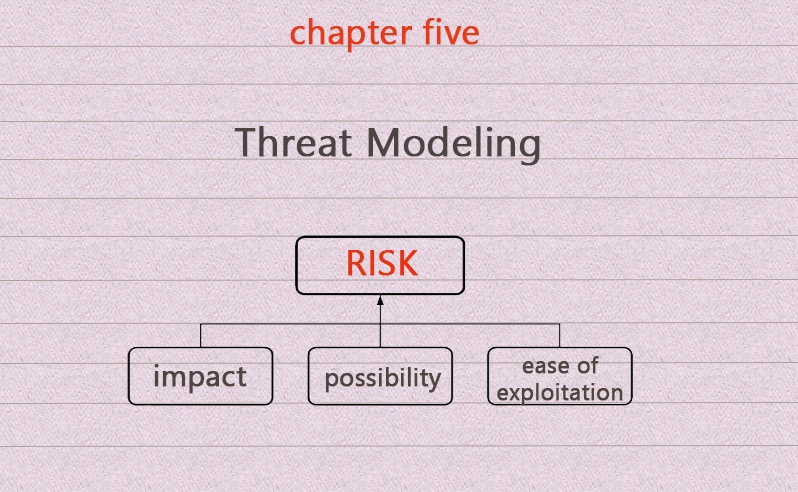

Modelagem de ameaças contra vulnerabilidades

De acordo com o Open Web Application Security Project, modelagem de ameaças é uma maneira de impedir a exposição à vulnerabilidade em qualquer aplicativo:

A modelagem de ameaças é uma abordagem para analisar a segurança de um aplicativo. É uma abordagem estruturada que permite identificar, quantificar, e abordar os riscos de segurança associados a um aplicativo. A modelagem de ameaças não é uma abordagem para revisar código, mas complementa o processo de revisão do código de segurança. A inclusão da modelagem de ameaças no SDL (ciclo de vida de desenvolvimento de software) pode ajudar a garantir que os aplicativos estejam sendo desenvolvidos com segurança integrada desde o início.

A Microsoft desenvolveu várias ferramentas que facilitam o processo SDL e ajudam a impedir que falhas de segurança sejam exploradas:

- Analisador de superfície de ataque 1.0

- Ferramenta de modelagem de ameaças da Microsoft 2016

- Ferramenta básica de difusão de arquivos MiniFuzz

- Ferramenta de difusão de arquivos de expressão regular

Para maiores informações, Visita Página oficial da Microsoft.

Uma pergunta permanece, Apesar…

Por que o Windows tem tantas vulnerabilidades?

Há uma resposta fácil e bastante óbvia: O Windows é provavelmente o sistema operacional mais usado. Ser popular tem seu lado negativo. Até o Mac que se acredita ser invencível se tornou propenso a ataques de ransomware.

No geral, A Microsoft continua a lançar software com muitas falhas de segurança, que não foram previstos pelos desenvolvedores. Os patches da KB estão cheios de correções de segurança que abordam vulnerabilidades imprevistas (descrito neste artigo). Um exemplo de uma má prática de segurança é o Windows XP autorun recurso que executaria qualquer coisa dentro do autorun.ini arquivo de unidades externas. Claro, as versões mais recentes do Windows são continuamente melhoradas.

E não vamos esquecer que os ataques acontecem porque há muitos vulneráveis (não regularmente corrigido, não é mais suportado pelo MS, ou pior, pirateado) versões do Windows em estado selvagem. Aquele, e o fato de muitas pessoas, incluindo funcionários em vários setores de negócios, sabe pouco sobre prevenção de ameaças e não possui conhecimento suficiente no atual cenário de ameaças.

assim, em poucas palavras, empregar um poderoso anti-malware, um firewall externo, filtros de spam, e mantenha todo o seu software atualizado o tempo todo. E reze para que você não seja vítima de explorações de vulnerabilidades.